ご紹介ㅣCloudbric WAFの主要機能

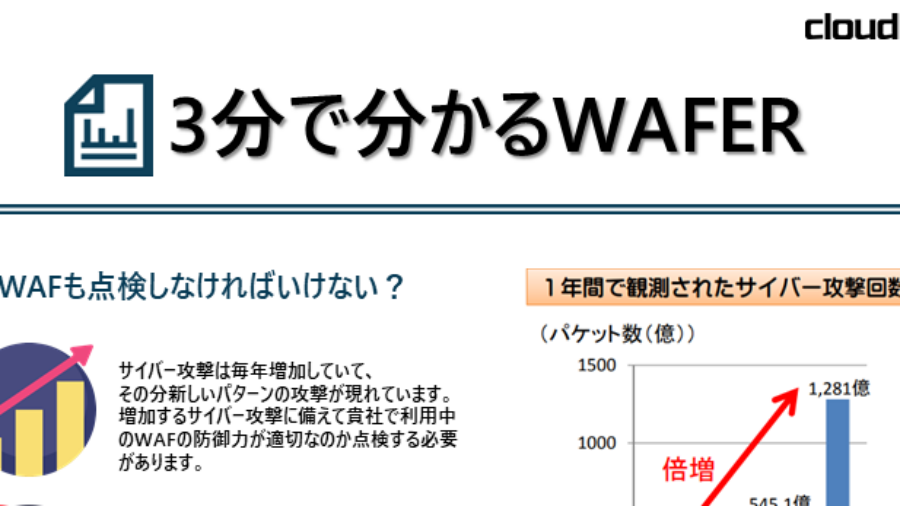

企業のセキュリティ関連予算が毎年増加している中、どのようなセキュリティ対策を立てていますか?

過去には攻撃履歴のあるIPアドレスからのアクセスを遮断したり知られている攻撃パターンと比較して遮断したりする方法でWebサイトを保護しましたが、もうこの方法ではWebサイトを安全に保護出来なくなりました。

新種の攻撃を検知出来なかったり悪意の無いアクセスも遮断してしまったりする事が多くなっている為です。

このような問題を解決してWebサイトを保護してくれるCloudbric(クラウドブリック)WAFの主要機能についてご紹介致します。

安全なWeb環境を作る為にはどういったセキュリティ対策が必要であるかご確認ください。

– Web攻撃遮断サービス

「ロジックベース検知エンジン搭載」

クラウドブリックはより安全なWebセキュリティサービスを提供する為、既存WAF市場の検知技術とは異なる「ロジックベース検知エンジン」を搭載しています。ロジック分析を通じた検知技術で、攻撃真偽まで把握して誤検知率が低く、今までなかったWeb攻撃パターンを正確に検知して遮断出来ます。また、データの意味を論理的に分析するので誤検知も少ないです。

「OWASP主要脆弱性Top10に対応」

クラウドブリックのWAFは、OWASPが発表した主要脆弱性Top10に全て対応出来ます。

ロジックベース検知エンジンの26種の検知ルールを基盤に多様なWebサイトの脆弱性を補完してWeb攻撃を防御出来て有害なトラフィックを正確に区分して遮断しています。

– DDoS防御

「DDoS攻撃の定義」

DDoSはハッカーがウィルスに感染させて操る多数のゾンビPCが一斉にWebサーバに負荷をかける攻撃です。以前はトラフィックを発生させてネットワークをフリーズさせる攻撃が流行っていましたが、最近はアプリケーションの脆弱性を悪用してWebサーバを直接攻撃する場合が増加しています。

このような攻撃は、Webサーバの全ての情報が消えたり流出したりする致命的な結果を用いることがあります。

「多様なDDoS攻撃を防御」

クラウドブリックのWAFはWebアプリケーションの脆弱性を悪用した全ての非正常的なアクセスを迅速でスマートに検知/遮断します。最も多いDDoS攻撃から最新トレンドであるマルチバクタ攻撃(Slowloris, RUDYなど)まで、全範囲のDDoS攻撃からWebサイトを保護します。また、ネットワーク拡張を通じてネットワークフリーズを防ぎます。

– 無料SSL

「SSL証明書」

SSL(Secure Socket Layer)はWebサイトユーザとWebサーバ間の通信を暗号化する為にWebサーバに保存する証明書です。

SSLを使用せずにHTTP通信を行ったら、ユーザとWebサーバ間の通信が第三者に露出する可能性があります。

ユーザの大事な情報を保護する為には、SSLでWebサイトの全ての通信を暗号化しなければいけません。

「無料SSL提供」

クラウドブリックはIDソリューション分野においてグローバルリーダであるIden Trustから認証されたLet’s Encrypt証明書を無料提供しています。

また、Webサイトの有効性を証明して発行した証明書をWebサーバに保存する手間を無くす為、ユーザがサービス登録さえ完了すれば追加作業が必要ない自動SSLを使用出来るようにして利便性を高めました。

現在行っているセキュリティ対策に足りない部分はありませんか?

クラウドブリックのサービスを利用すれば、簡単・迅速に強力なWebセキュリティを導入して顧客からより信頼される企業になります。

もっと詳しい情報を知りたい方はクラウドブリックのホームページを参照もしくはお問合せメニューを利用してご連絡をお願い致します。