不正アクセスとは、本来アクセス権限を持たない者が、サーバや情報システムの内部へ侵入を行う行為です。その結果、サーバや情報システムが停止してしまったり、重要情報が漏えいしてしまったりと、企業や組織の業務やブランド・イメージなどに大きな影響を及ぼします。インターネットは世界中とつながっているため、不正アクセスは世界中のどこからでも行われる可能性があります。 今回は深刻な不正アクセス被害についてのレポートと、その対策についてまとめてみました。

不正アクセスによる被害とは

-

情報の流出

不正アクセスされると、企業が管理している外部に漏えいしてはいけない機密データや個人情報などが流出します。個人だけでなくアカウントが保持している他人の機密データの内容までもが流出する危険があります。その結果、通販サイト等のアカウントに不正アクセスされることでクレジットカード情報等が流出してしまい、商品を勝手に購入されたり、ポイントが不正に使用されてしまうといった被害が起こります。金融系のサービスでは、正規ユーザーのIDやパスワードなどを入手した第三者が勝手にログインし、不正に送金を行うなど、ユーザーの預金が消失するケースもあります。

-

ウェブサイトやファイルの改ざん

攻撃者は、インターネットを通じて企業や組織のサーバや情報システムに侵入を試みます。手口としては、ツールを用いてアカウント情報を窃取するための総当たり攻撃を行ったり、OSやソフトウェアの脆弱性、設定の不備など利用して攻撃することが知られています。

攻撃者は侵入に成功すると、その中にあるホームページの内容を書き換えたり、保存されている顧客情報や機密情報を窃取したり、重要なファイルを消去したりすることもあります。 ホームページの書き換えは、いたずらでまったく関係ない画像を掲載するものから、最近はホームページにあるリンクやファイルの参照先を不正に書き換え、接続してきた利用者をウイルスに感染させたり、パソコンから情報を盗み取ったりするものが増えています。ホームページが書き換えの被害を受けるということは、その企業や組織のセキュリティ対策が不十分であることを示すことになり、社会に対するイメージ低下は避けられません。

-

他のシステムへの攻撃の踏み台にされる

不正アクセスによって侵入されたシステムは、攻撃者がその後いつでもアクセスできるように、バックドアと呼ばれる裏口を作られてしまうことが知られています。攻撃者は、そのシステムを踏み台として、さらに組織の内部に侵入しようとしたり、そのシステムからインターネットを通じて外部の他の組織を攻撃したりすることもあります。

この場合に多く見られる例は、攻撃者によってボット ウイルスを送り込まれ、自分がボットネットの一員となってしまうというものです。ボットネットとは、攻撃者によって制御を奪われたコンピュータの集まりで、数千~数十万というネットワークから構成されていることもあります。攻撃者はボットに一斉に指令を送り、外部の他の組織に対して大規模なDDoS攻撃を行ったり、スパムメールを送信したりすることもあります。

後をたたないWebサイトへの不正アクセス被害事例

象印から個人情報漏洩 フィッシング被害も – 日経XTECH 2020年1月23日

象印マホービンのグループ会社が運営する通販サイト「象印でショッピング」が不正アクセスを受け、最大28万件の個人情報が漏洩した。個人情報には、名前や住所、メールアドレスが含まれていたが、クレジットカード情報は含まれていなかった。システムの脆弱性を悪用されたとしている

漏洩した個人情報を使ったとみられるフィッシング被害も発生した。偽の当選通知が被害者に届き、そこには当選した金券の送料を負担してほしいと書かれていた。この送料の支払い画面にクレジットカード情報を入力させる手口だった。支払い画面には、同サイトのWebページを改ざんしたものが使われた。

出典:https://xtech.nikkei.com/atcl/nxt/mag/nnw/18/031800050/012000011/

JR東の「えきねっとアプリ」 3729人が不正ログイン被害 – 日本経済新聞 2020年3月3日

JR東日本は3日、在来線の指定席列車の予約や購入がチケットレスでできるスマートフォンアプリの「えきねっとアプリ」で不正ログインの被害があったと発表した。2日の午後5時30分ごろから3日の午後0時37分までの間に3729人のえきねっと会員が不正ログインされた。

不正ログインのあった期間中に、13人分の氏名や住所、電話番号や下4ケタのクレジットカード番号の閲覧があった。13人のうち、自身で会員情報を見ていた利用者もおり、不正ログインによる閲覧があったかどうかは調査中という。JR東は不正ログインのあった3729人分のパスワードを強制的に変更して通知したほか、セキュリティー対策を強化した。

出典:https://www.nikkei.com/article/DGXMZO56358570T00C20A3TJC000/

「宅ふぁいる便」不正アクセスで480万件のユーザー情報流出 メアド・パスワードも – Tmedia NEWS 2019年1月26日

大容量ファイル送信サービス「宅ふぁいる便」を運営するオージス総研は1月26日、同サービスの一部サーバが不正アクセスを受け、約480万件の顧客情報が流出したことを確認したと発表した。流出した情報には、メールアドレスやログインパスワードなどが含まれているという。23日からサービスを一時停止しており、再開のめどは立っていない。

出典:https://www.itmedia.co.jp/news/articles/1901/26/news015.html

宅ふぁいる便は不正アクセス事件以降サービスを休止して、再発防止を含めた対策を1年ほど検討していましたが、結局2020年3月31日をもって、サービスの終了を決定しました。理由としては、サービス再開には相当程度のシステムの再構築が必要であり、再構築に要する時間・費用等を踏まえ総合的に判断した結果、サービスを終了せざるえないとの判断になったと公式ページで説明しています。

このような不正アクセスの事例は後をたちません。 情報処理推進機構(IPA)が毎年発表している『情報セキュリティ10大脅威 2019』でも、組織に対する脅威の7位に「インターネットサービスからの個人情報の窃取」がランクインしています。インターネットサービスの脆弱性が悪用され、インターネットサービス内に登録されている個人情報やクレジットカード情報等の重要な情報を窃取される被害が発生しています。攻撃者は窃取した情報を悪用して不審なメールを送信したり、クレジットカードを不正利用したりします。

一度不正アクセスされクリティカルな情報漏えいが発生してしまうと、その為の対策費用や賠償が重くのしかかって、最悪宅ふぁいる便のようにサービスの停止や終了につながります。

Webサイトへの不正アクセスを防ぐには?

総務省は過去5年間の「不正アクセス行為の発生状況」において、平成30年における不正アクセス行為の認知件数注1は1,486件であり前年から284件上昇したと報告しています。このうちターゲットとなったのは一般企業が1,314件でほとんどの不正アクセスが企業であることを示しています。企業において、不正アクセスによる被害を回避するには一般的に次のような対策をとることがすすめられています。

- セキュリティソフトやファイアウォールを活用する

- OSやソフトを最新の状態にアップデートする

- 社内のモバイル機器の管理を徹底する

- 社内無線LANルーターのセキュリティを高める

セキュリティソフトやファイヤーウォールを導入している企業は多いと思いますが、それでも毎年被害が減ることはありません。一般的なファイヤーウォールは外部から侵入してくる不正なアクセスを防御するためのセキュリティ製品や機能のことを言います。ポート番号、IPアドレス、プロトコル、通信方向を制御するルールに基づいて通信の許可/拒否を判断します。しかし通常のファイヤーウォールは「通信の中身」まで識別することはできません。

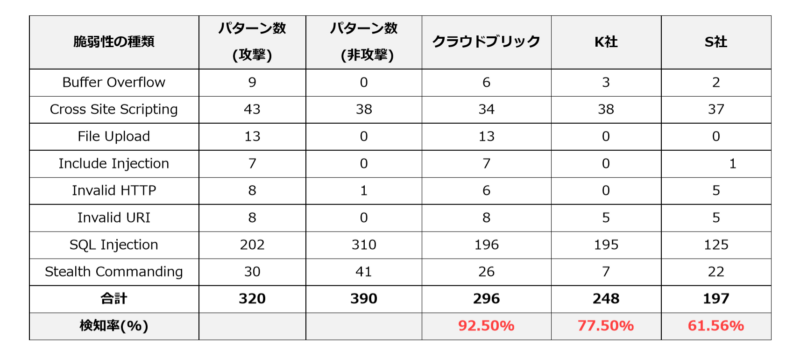

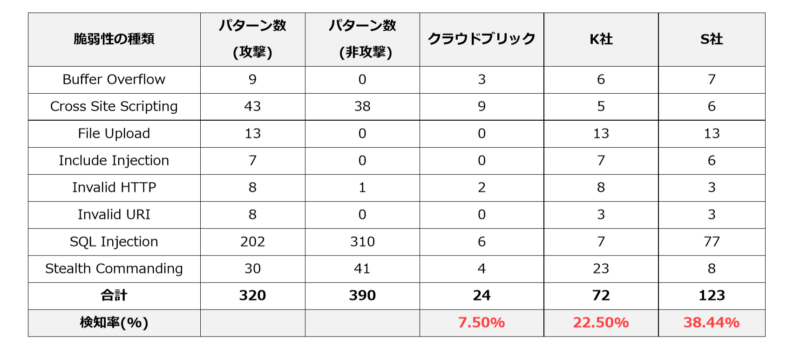

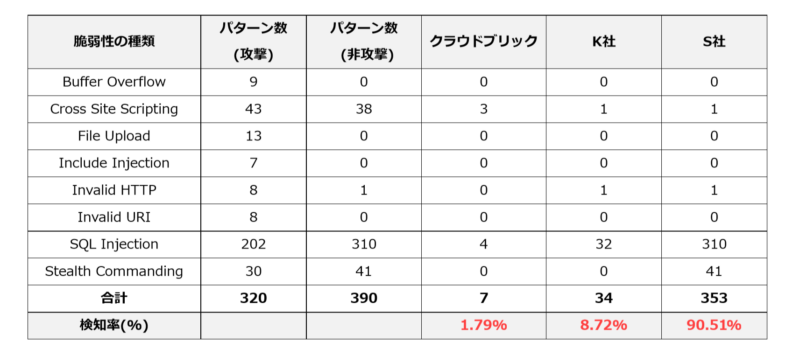

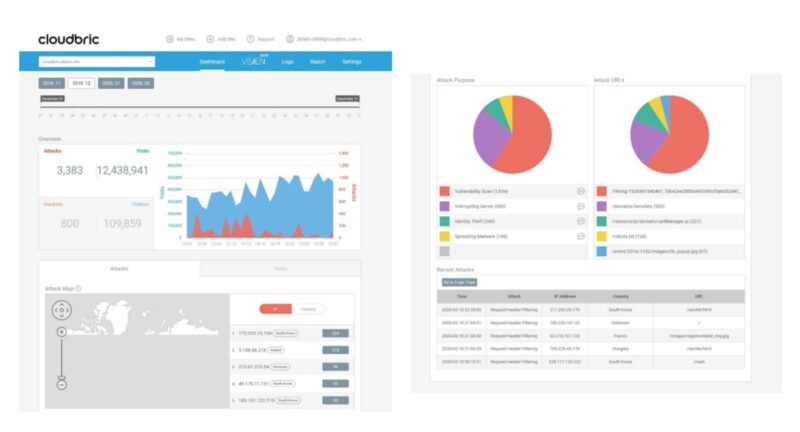

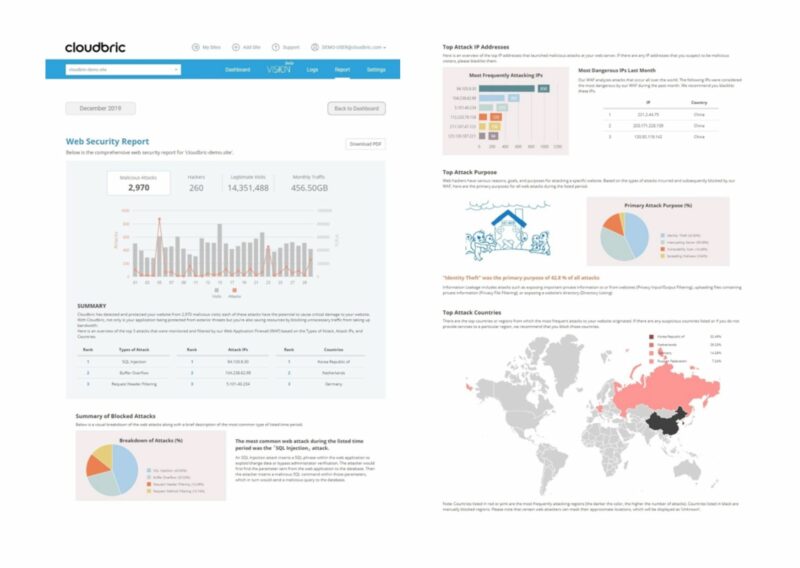

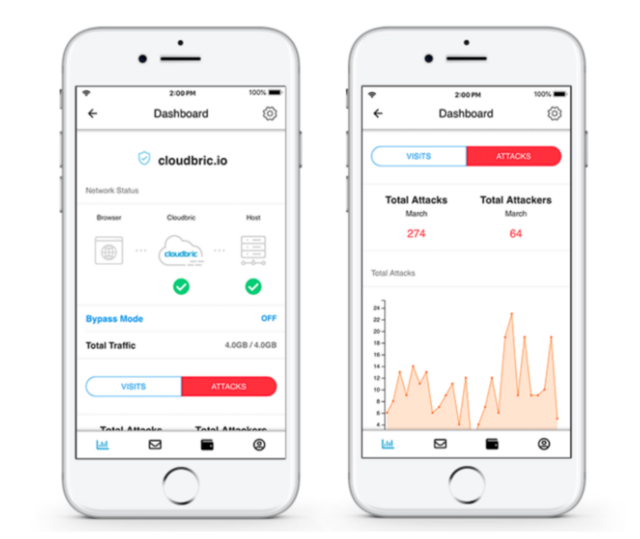

一方でWAF(ウェブアプリケーションファイアウォール)はHTTPプロトコルでやり取りされる要求行や要求ヘッダ、要求本文(パラメータの名前、パラメータの値)などを検査することで、SQLインジェクションなどのウェブアプリケーションの脆弱性を悪用する攻撃からWebサイトを保護するという役割を果たします。以前はコストも高かったり、運用が難しい等の理由で導入を見送る企業も多かったですが、現在はホスト型、ゲートウェイ型の他クラウド型のWAFも登場し、専門知識がなくても簡単に運用できる製品が出ています。クラウド型は専用ハードウェアを用意する必要や、物理的なネットワーク構成を変更する必要がなく、WAF運用をベンダーに任せられるのがメリットです。

サイバー攻撃の手法は多様化し、従来の技術だけでは防御することが難しくなってきています。サイバー攻撃に特化したWAFを導入し、高度な防御体制を構築していくことをお勧めします。