クラウドブリック(Cloudbric)は2015年からクラウド型WAFサービスを始めており、約4年ぶりとなる2019年には日本の某IT製品まとめサイトでWAF部門の1位を獲得するなど、日本のお客様から盛大な支持をいただいています。クラウドブリックはお客様の便利のための機能を多数提供させていただいておりますが、その中でも特に好評をいただいているのが、「ダッシュボード」機能であります。そこで今回は、そのダッシュボード機能の詳細を紹介させていただきます。

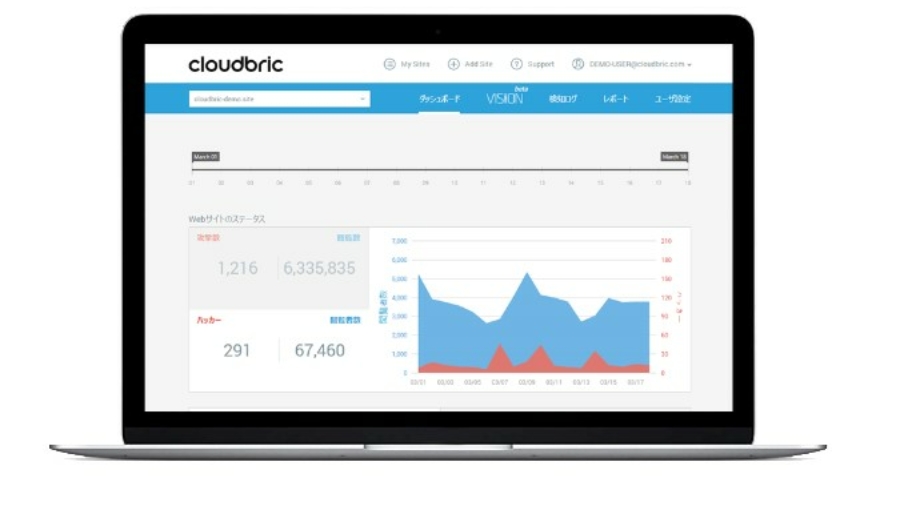

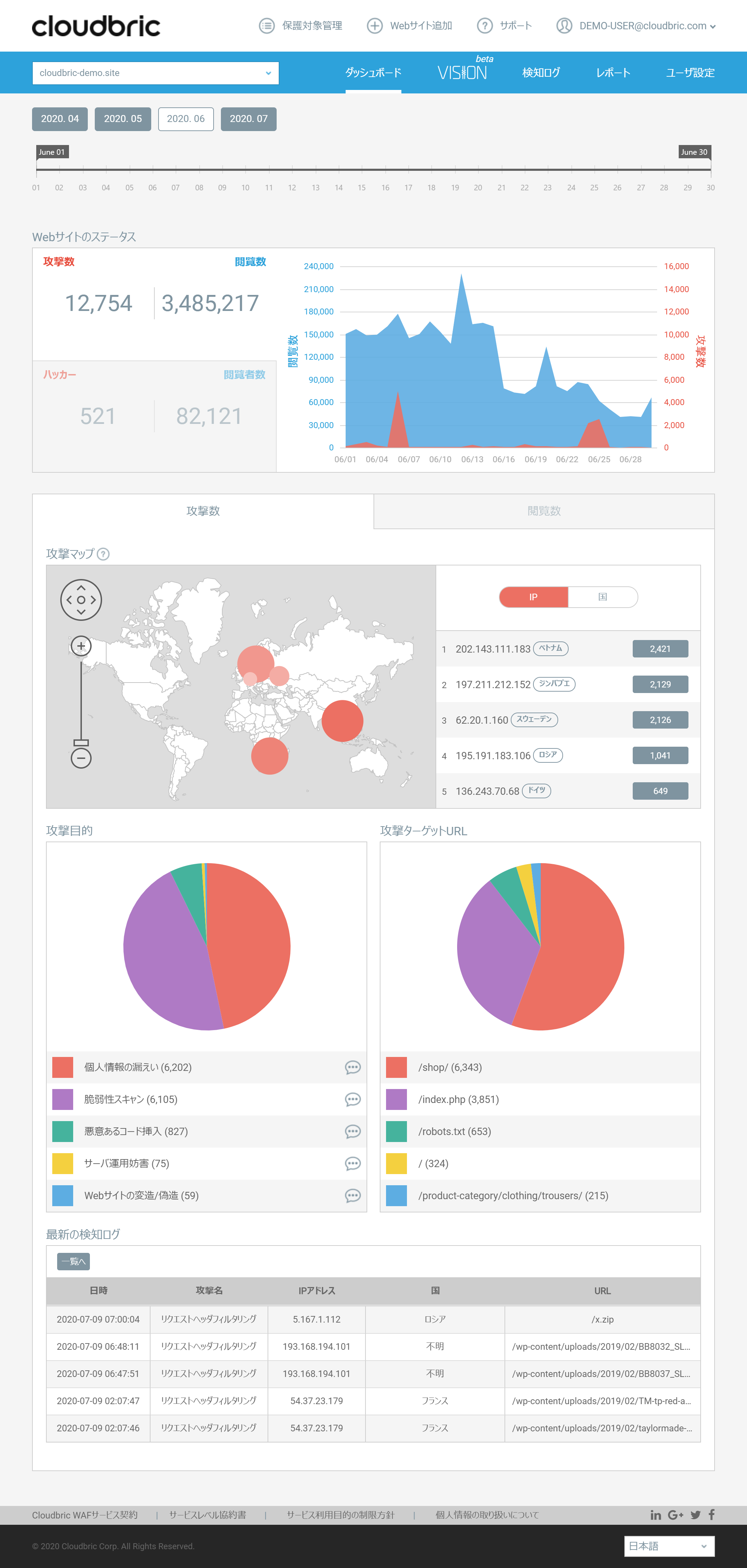

クラウドブリックは、サービスを利用されていない方でもダッシュボード機能を体験なされるよう、デモページを提供しております。まずは、こちらのリンクから2番目の「cloudbric-demo.site」をクリックしてください。すると、次のようなページが現れます。

これが、クラウドブリック ダッシュボードのメインページになります。もし、「日本語版ではなく英語版が出力される」という方は、お手数ですが、サイト最下段の右側にある言語設定にて、設定を日本語に変えていただければ幸いです。

それでは、詳細を紹介させていただきます。

サイトの状況を一目で瞬時に把握できるレイアウト

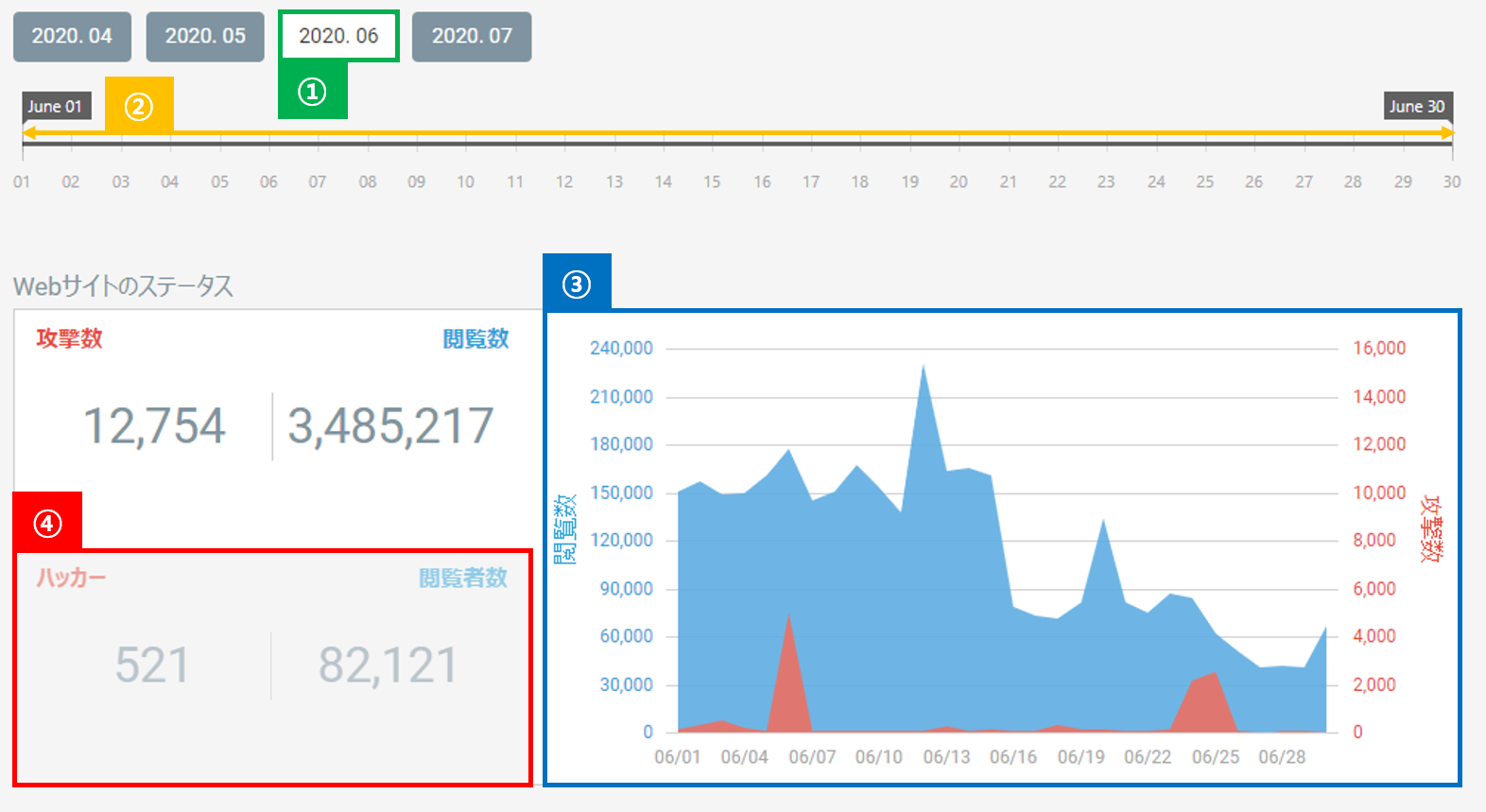

ダッシュボードでは、ユーザが設定した期間内のWebサイトのステータスや、攻撃数とその目的・手段など様々な情報を一目で把握することができます。今回は、期間を2020年6月に設定し、詳細を調べていきましょう。

まず、緑色のボックス(1)の部分を通じ、現在の月次及び直近の三か月の中で一つを選択した後、オレンジ色の矢印(2)の部分を操作することによって、ダッシュボードで確認する期間を決めることができます。それによって現れる「Webサイトのステータス」では、攻撃数、閲覧数、ハッカーの数、閲覧者数を確認できます。現在は青色のボックス(3)に攻撃数と閲覧数に関するグラフが表示されておりますが、赤色のボックスの部分(4)をクリックすることによって、ハッカーと閲覧者数に関するグラフを表示させることができます。

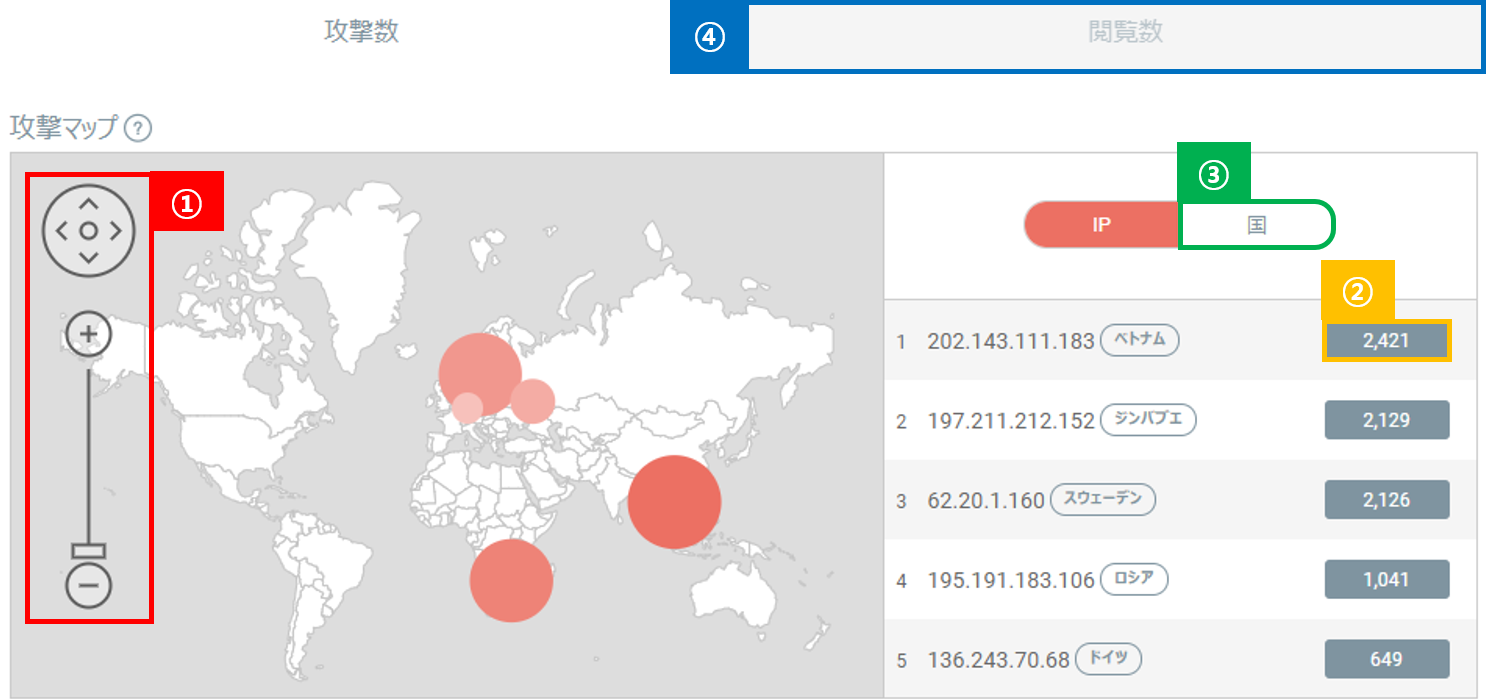

また、そこから下へスクロールしていただくと、攻撃数の詳細を確認していただけます。まず攻撃マップの場合、赤色のボックス(1)内にある移動・拡大・縮小機能を利用し、全世界からの攻撃を視覚的に認識することができます。次に、オレンジ色のボックス(2)の部分をクリックしていただくと、指定された期間内での攻撃頻度数によって上位に位置されたIPを即時に遮断、またはその解除をされることができます。

なお、緑色のボックス(3)をクリックしていただくと、攻撃頻度数によって整列された国家を下り順に閲覧することができ、それに対する遮断やその解除も即時に行われることができます。また、青色のボックス(4)をクリックすることによって、ハッカーの動向だけではなく、Webサイトに対する全閲覧数に関する情報をご覧になることができます。単純にWebサイトに対する接続動向を調べたい、という時に便利な機能です。

完全なローカリゼーションにより、全ての項目を日本語で確認可能

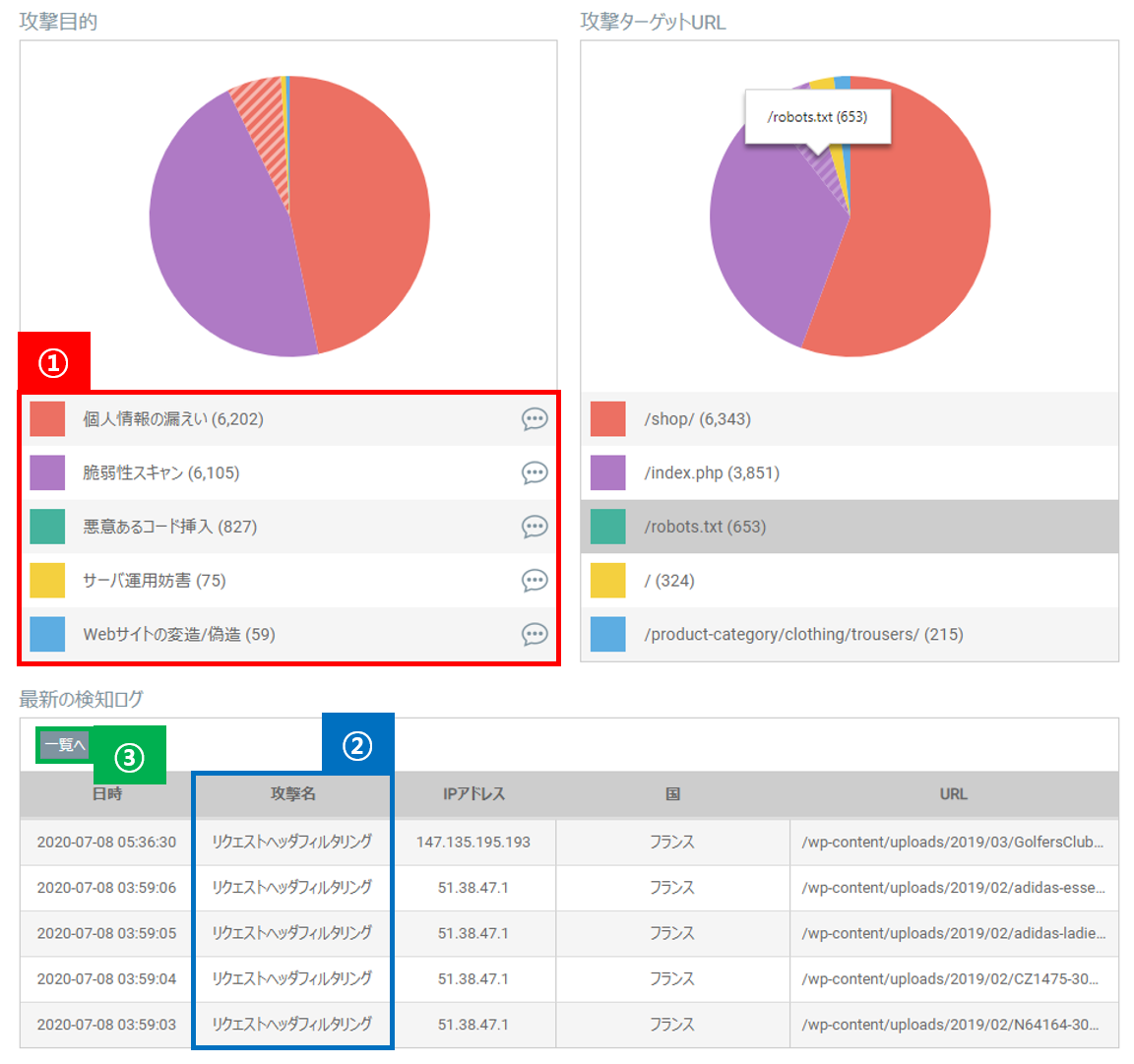

先ほど、ページ情報を閲覧数に設定したその左をクリックしていただき、設定を攻撃数に戻していただくと、指定された期間内の攻撃目的・攻撃ターゲット・最新の検知ログ及びその一覧を確認されることができます。

実は、この部分は「完全な日本語で構成されていて他のWAFのダッシュボードより理解しやすい」という好評を多数受けております。まず、赤色のボックス(1)では期間内で最も多かった5つの攻撃理由を、日本語にて提示しております。この情報は、そのすぐ上にある円型グラフでもご確認いただくことができ、発生した各攻撃理由が全体から占める割合を直観的に把握できるようになっています。また、青色のボックス(2)ではリアルタイムの最新検知ログのなかで発見された攻撃名を、日本語で提示しております。最後に、緑色のボックス(3)の部分をクリックしていただくと、すべての検知ログを一覧されることができます。是非、お試しください。

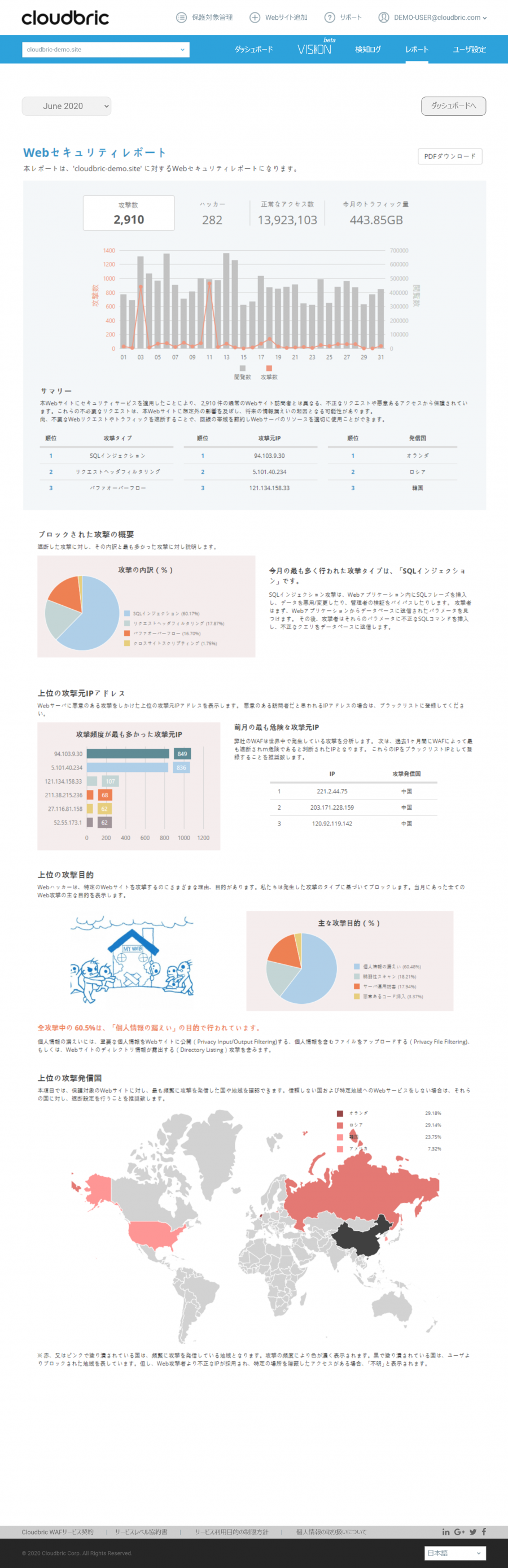

報告の手間を省く、月間レポート作成機能

最後にご紹介するのは、月間レポート作成機能です。ITシステムを担当されている方なら、誰にしろ一回は報告方法についてお悩みになったのではないでしょうか。クラウドブリックの場合、ダッシュボードを通じ月間レポートを自動で作成できるので、報告に掛ける手間を少しでも省けられると思います。ページの上段にお戻りいただき、「レポート」をクリックされると、次のようなレポートページが現れます。

ご覧の通り、ダッシュボードを通じて提供されるレポートは次の内容で構成されています。

- 指定した月次の状況サマリー

- ブロックされた攻撃の概要と、最も多かった攻撃の解説

- 上位の攻撃元IPアドレスと、全世界で最も危険だと判断された攻撃元のIPアドレス

- 上位の攻撃目的と、主な攻撃目的の割合

- 上位の攻撃発信国

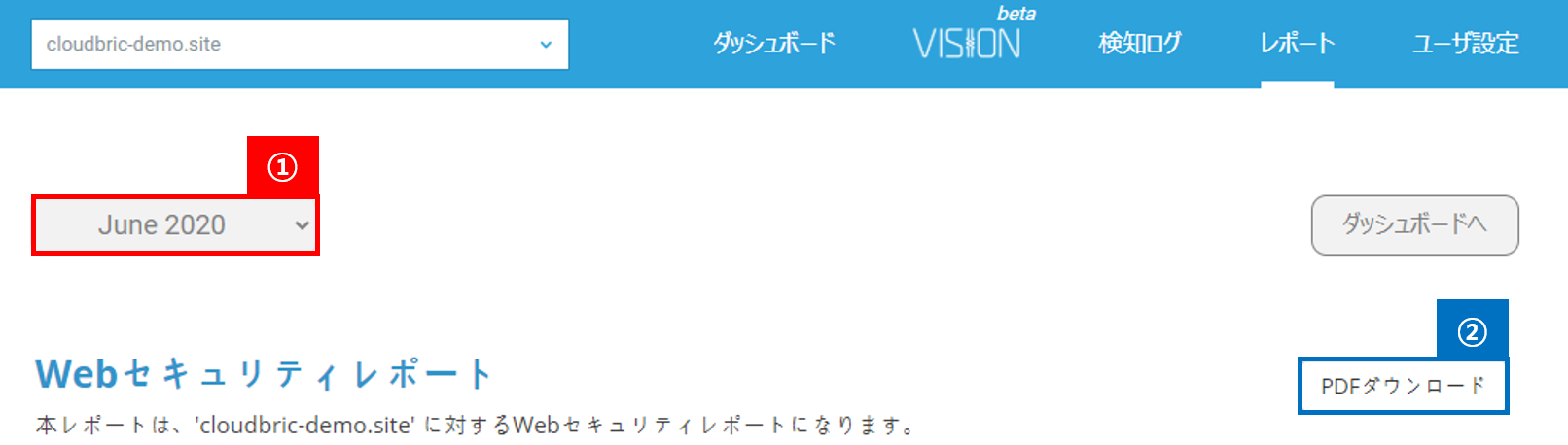

そして、特にご注目いただきたいのは、これらの内容を含む「直近3か月のレポートを作成できる」点と、PDFファイルにてそのレポートをダウンロードできるという点です。次のイメージをご覧ください。

赤色のボックスの部分を通じ、直近3か月の中でどの月次のレポートを作成するかを決めることができます。また、青色のボックスの部分をクリックしていただくと、現在ご覧になられているレポートをPDFファイルにてダウンロードすることができます。随時に最近の状況を確認できるだけではなく、参考資料として保存もできるとして、実際にお客様から高い評価を得ています。

さいごに

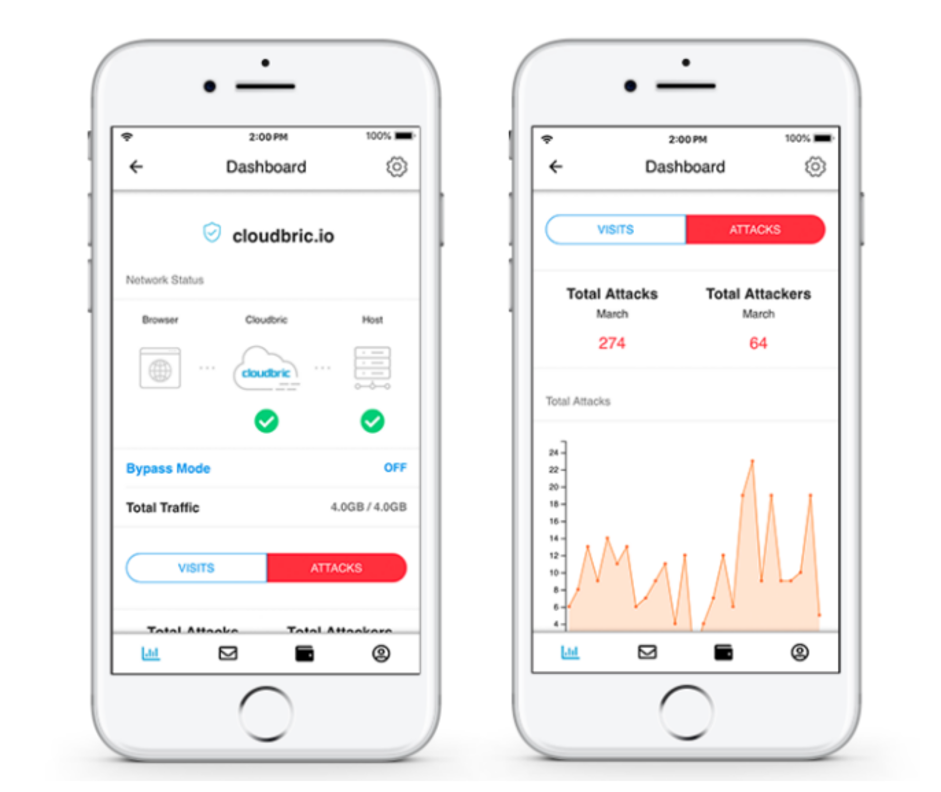

いかがだったでしょうか。このようなダッシュボード機能は、Web上だけではなくモバイルアプリという形でもご提供しておりますので、PCを使うことができない場合にも、Webサイトの状況を瞬時に把握することができます。

また、クラウドブリックのメインページからも、サポートの「無償評価お申込み」をクリックされた後、「サービス体験」と「cloudbric-demo.site」をクリックすることでダッシュボード機能をご体験できます。ご参照いただければ幸いです。

これからも、お客様の便利と安全のために、クラウドブリックは日々努力してまいりますので、これからもご関心を是非、お願いいたします。