IcedID(アイスドアイディー)の特徴と被害

IcedIDは2017年に登場が報告されているマルウェアです。2017年にIBMのセキュリティ研究者が発見したトロイの木馬型の不正プログラムで、銀行やペイメントカード会社、モバイルサービスプロバイダー、オンライン小売り、給与計算ポータル、メールクライアントなどを標的に、金融関連情報や資格情報などを窃取したり、他のマルウェアローダーとして活動したりすることが報告されています。他に主な特徴をまとめてみました。

- 感染手法や発生する被害はEmotetと非常に類似しているもののEmotetとは異なるマルウェア

- Emotetの場合、Display Name/表示名を偽装しているがIcedIDは正規の送信メールアドレスを使用

- メールの件名が「返信(Re:)や転送(FW:)」ではじまる

- ZIPで圧縮されたパスワード付きメールを送付

- メール文面が日本語で書かれており、日本人をターゲットにしている

セキュリティ製品によってはパスワード付き圧縮ファイルの解凍に対応していないため、検出が回避されて受信者の元にメールが届く可能性があり、感染の拡大が危惧されています。JPCERT/CCが提供しているEmotet感染チェックツール「EmoCheck」ではIcedIDを検出することができず、やっかいなマルウェアです。またIT管理者などがEmotetの攻撃手法が似たIcedIDの攻撃に気付けず、被害につながる恐れがあると警告されています。

攻撃の流れ

- パスワード付きZIP形式の添付ファイル付きメールが配送(パスワードは同一メールに記載)

- ユーザがZIPファイルを解凍し、Wordファイルを開封

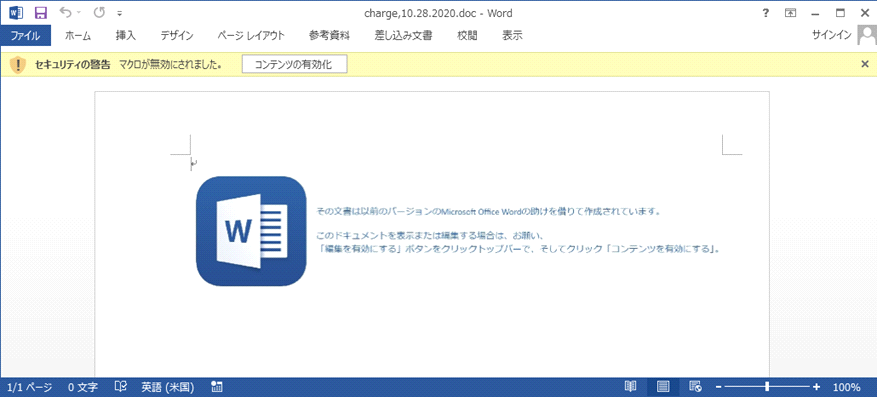

- ユーザがWordファイルを開いた時、マクロの有効を許可

- マクロがWindowsのシステムからmshta.exe をコピー

- コピーされたmshta.exe を利用して、htaファイルのダウンロード、実行。

- htaファイルによって、COM DLLファイルがダウンロードされ、regsvr32.exeでサービス登録。並行して、IceID /IcedIDマルウェアをダウンロード、実行。

- IceID /IcedIDマルウェアに感染

攻撃は上記のような流れで行われますが、件名が「返信(Re:)や転送(FW:)」ではじまるメールをうっかり開き、マイクロソフトの「セキュリティ警告」を無視して「コンテンツの有効化」クリックすると感染します。

IcedIDの被害

- メールアドレスやパスワード、ブラウザなどの認証情報など個人情報の盗取

- 自組織から他の組織へ過去にやり取りしたメールに返信する形で攻撃メールが送信される

- 別のマルウェアがダウンロードされる

- IcedIDは不正なプログラムを受け取ると、ユーザが金融機関やカード支払を行う際の表示を偽装したり偽サイトに誘導したりする攻撃手法(Webインジェクション、リダイレクト攻撃)により、金融情報や資格情報を盗み取る(バンキングトロイ)

IcedIDは感染しても自らの存在がばれないように痕跡を隠します。そして密かに外部の犯人(C&Cサーバ)と交信し、感染したパソコンの概要(コンピユーター名、どんなソフトが動いているかなど)を伝えてしまいます。感染パソコンの概要を知った外部の犯人が攻撃方法を決め、IcedIDに不正なプログラムを送り攻撃命令を出し被害を及ぼします。以上のようにIcedIDはいったん感染するとなかなか発見されずに、長期間にわたって被害を与えていく可能性があります。

IcedIDの対策

IcedIDはユーザがWordファイルを開いた時、マクロの有効を許可することで発動します。そのためJPCERT/CCでもEmotetと同様にマクロを有効化しないことを推奨しています。また、なりすましメールの送信元はマルウェア起因でなく、メールアカウントへの不正ログインが疑われるのでパスワードを再設定するようにとも言われています。

マルウェアによる標的型攻撃とWebサイト改ざんへの対策

EmotetやIcedIDのようなマルウェアによる標的型攻撃を防ぐには、従来のセキュリティ対策ソフトだけでは不十分です。近年は従来のセキュリティ対策ソフトでは検知できない標的型攻撃が増加しており、一度マルウェアが侵入すると攻撃に対処することは不可能です。日々深刻化する標的型攻撃の中でもWebサイト改ざんによる被害が増加しています。WAF(Web Application Firewall)はホームページへの通信内容を監視し、脆弱性などを検知します。HTTPプロトコルやパラメータの名前・値などを検査し、不正な通信を検知すると自動でそれを遮断します。他にも、Cookieの暗号化や応答ヘッダの追加など、さまざまなWebアプリケーションの防御機能を搭載しています。そのためWebサイト改ざんといった攻撃の防御に有効です。

WAFは、従来のネットワークセキュリティであるFW(Firewall:ファイアウォール)、IPS(Intrusion Prevention System:侵入防止システム)、NGFW(Next Generation Firewall:次世代ファイアウォール)と異なり、防御可能な通信レイヤー(層)および防御可能な攻撃の種類にその差があります。クラウド型WAFは導入コスト・運用コストが安く、自社にセキュリティのエンジニアを配置する必要がないメリットがあります。数あるクラウドがタWAFの中でもクラウドブリック(Cloudbric)は日本国内のみならず海外でも多く利用されているだけではなく、セキュリティの安全性を表す世界的な基準に準拠している点が特徴です。さらに、クラウド型WAFサービスを含め、L3/L4/L7DDoS攻撃対策サービス、SSL証明書サービス、脅威情報データべースに基づく脅威IP遮断サービス、ディープラーニング(AI)エンジンによるWebトラフィック特性学習サービスなど5つのサービスを1つのプラットフォームにて提供するため、Webサイトに対する高度かつ幅広いセキュリティを実現することができます。まさに「グローバルに活躍するクラウド型セキュリティ・プラットフォーム・サービス」であり、さまざまな機能を数多く持ち合わせたセキュリティ対策です。

さいごに

IcedIDは前述のように、Emotetと似ていますが異なるマルウェアなのでEmotetを対策するツールでは防御できません。Emotetは2019年末から日本で流行し多くの被害を与えていることから、広く認知されています。2020年2月にはJPCRET/CCがEmotetに感染していないかを確認する「EmoCheck(エモチェック)」をリリースしました。Emotetへの感染が疑われたらEmoCheckで確認している企業様も多いと思いますが、IcedIDはEmoCheckでは確認できません。感染の事実に気が付かず長い間被害にあい続けてしまう、という事態が発生する可能性がでてくるのです。

IcedIDの対策は、不審なメールを受信した・不審なメールの添付ファイルを開いた場合は特定の部門まですぐに報告するよう周知するのに加え、メールで送付されたWord文書ファイルの「コンテンツの有効化」は基本的に実行しない、なりすましメールの送信が疑われる場合はメールアカウントのパスワードを再設定するといった対策を徹底するようにしましょう。またWAFの導入等、一般のセキュリティソフトでは対策できない攻撃を防ぐセキュリティツールの利用の検討も行い、日頃から多層的に防御していくことが重大な被害を防ぐことに有効です。

一石五鳥のWebセキュリティ対策「クラウドブリック」に関する詳細情報はこちらからご確認ください。