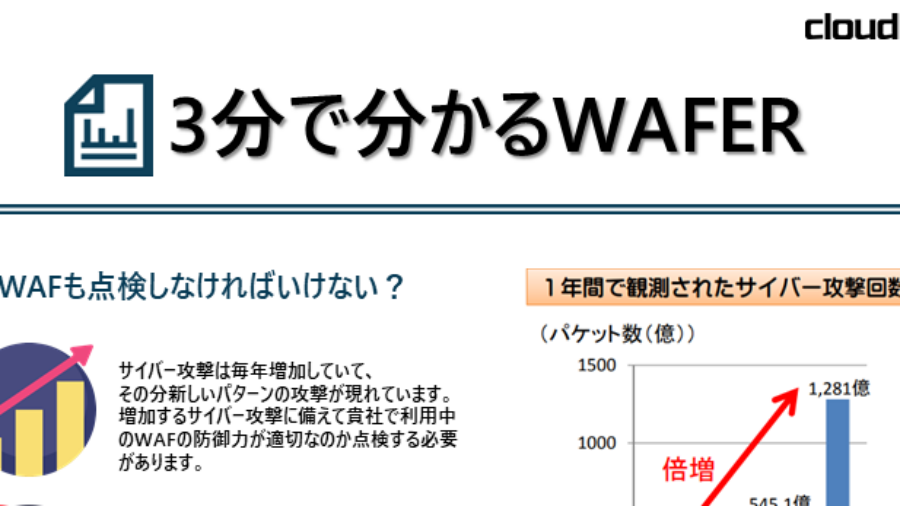

最近オリンピックのオフィシャルストアが出来るなど、東京オリンピックの対外的な準備が活発に行われています。公式グッズやコラボ企画などの様々な活動が行われて、世界が東京を注目する事になると思います。こうして世界の注目を浴びるのは良い事が多いですが、悪い側面もあります。その事例には2018年平昌オリンピックのサイバー攻撃事件がありますが、開幕式当日に組織委員会及び関連企業のサーバ及びホームページがサイバー攻撃に遭いました。復旧には12時間がかかり、この為52種のサービスが中断されました。このような被害を事前に防止する為に、政府機関では多様なサイバーセキュリティに関する準備をしていて、民間企業にも対策を立てるよう呼びかけています。民間企業で実行出来る最も簡単且つ安全な対策としてWAFの導入がありますが、クラウドブリックのWAFを導入したら解決出来る課題についてご案内いたします。

自社ホームページのセキュリティ強化

ホームページのセキュリティにおいて最も基本的な事は常時SSLの適用です。SSLを適用して全ての内容を暗号化すると第三者による個人情報流出を防止するのに役立ちます。

クラウドブリックは常時SSLを無料で提供し、適用/更新を全て無料代行しています。難しいコーディング作業なく、適用したいドメインをヒアリングシートに記入するだけで誰でも簡単にホームページにSSLを適用できます。

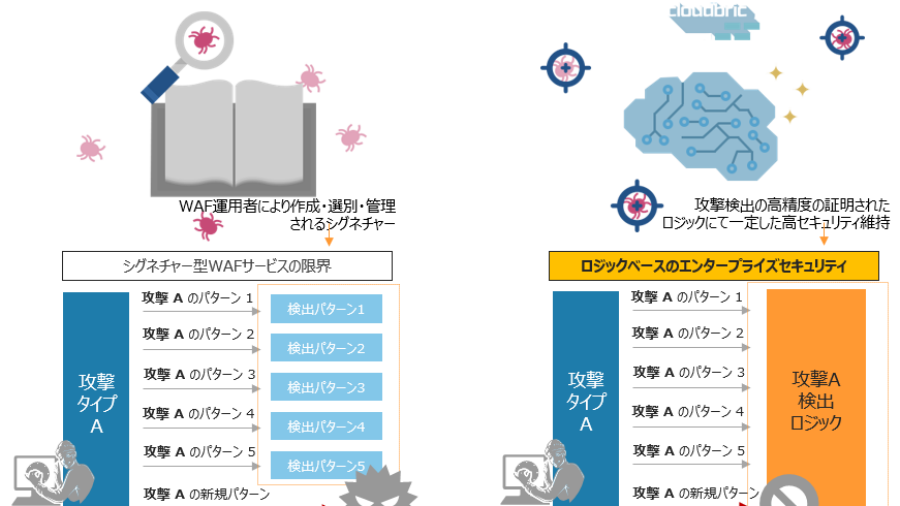

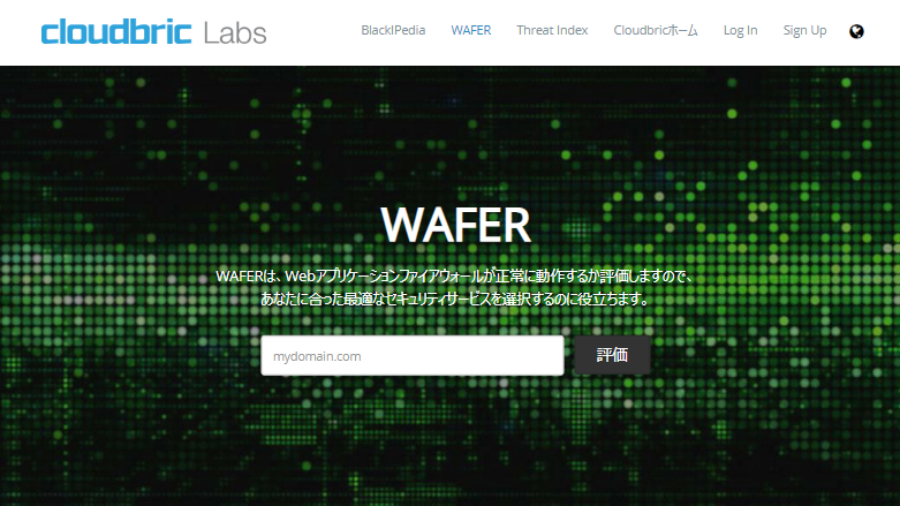

しかし、SSLを適用するだけではホームページを保護できません。改ざん・DDoS攻撃などの色んなサイバー攻撃を防御する為にはクラウドブリックのロジックベース検知エンジンが搭載したWAFが必要になります。従来のパターンマッチング型のWAFとは違い、クラウドブリックのWAFは新しい類型の攻撃を受けても以前の攻撃の類型から分析して攻撃を検知しており、とても低い誤検知率を誇っています。

セキュリティ人材不足を解決

求人難により、多くの企業が人材採用の為に努力しています。特に、セキュリティ分野の人材はまだまだ足りなく、育成に力を入れています。この為、企業内にセキュリティを専門として担当するエンジニアがいない会社がほとんどです。非専門家が担当者になって既存の業務と一緒に該当業務を担当して業務過負荷が発生する事もよくあることです。また、昼夜を問わず攻撃が発生する為、企業内部の者が全て管理するのはとても難しいことです。

WAFを適用したら、検知エンジンが様々なサイバー攻撃を常に防御してセキュリティ担当のエンジニアがいなくてもWebサイトを安全に保護する事が出来るので、セキュリティ担当のエンジニアの採用・教育が必要なくなり、コストの節減にもなります。

サイト満足度増加

Google Chromeは常時SSL化がされていないWebサイトに対して警告表示をだしています。全てのページに警告メッセージが表示されたらホームページにアクセスしたユーザは不安を感じる事になります。

昨今、色々な個人情報流出事件が発生している為、個人情報入力が必要なサイトを利用する際にはセキュリティがきちんとしているWebサイトなのかを確認すべきだというニュースをよく見かけます。

クラウドブリックのWAFを導入したら、常時SSL及び様々なセキュリティが適用されてGoogle Chromeで閲覧する際に安全なサイトである鍵マークが表示されます。警告表示ではない安全なWebサイトである事を見せて顧客の信頼度を高めてサイバー攻撃から顧客の大事な個人情報を保護するべきです。このような努力でSEOにも良い影響を及ぼす事ができ、顧客のWebサイト満足度が高くなってレファランスも良くなると、より多くの人々が安全に貴社のWebサイトを利用することが出来ます。

クラウドブリックのWAFを導入すると、この他にも多様な課題を解決できます。製品についてもっと詳しい情報を知りたい方はクラウドブリック お問合せメニューにてお問合せ・資料請求ください。