.jpg)

今の時代、企業が抱えるセキュリティ課題として、人材の育成、製品導入など、時間とコストがかることが挙げられています。その対策として注目を集めているのが、コストを抑えながら導入の時間も短縮できるマネージド・セキュリティ・サービス(Managed Security Service:MSS)です。MSSは企業のセキュリティ対策をマネージド・セキュリティ・サービス・プロバイダー(Managed Security Service Provider:MSSP)に外部委託するサービスです。

MSSPは専門の技術者が24時間365日体制で監視・分析して「本当に危険なものだけ」を通知してくれます。導入を検討しているIT担当者の方向けにMSSの内容とメリットについて説明しますので、ぜひご活用ください。

コロナ過の影響により変化したセキュリティ対策

コロナの影響により我々の勤務形態は、従来のオフィスに出社する形からテレワークによる在宅勤務の形へシフトしました。コロナが落ち着いたとしても、この勤務形態はニューノーマルな形として継続していく可能性が高いといえるでしょう。

従来のセキュリティ対策は、オフィスとインターネットの境界線、データセンターとインターネットの境界線の対策がメインでした。しかし、今後はPCやスマホなどのエンドポイントのセキュリティ対策が重要になってくるのではないでしょうか。

IPAが公表している「情報セキュリティ10大脅威2021」でも、3位に「テレワーク等のニューノーマルな働き方を狙った攻撃」が入りました。昨年にはなかった、新たな脅威となっています。脆弱性のあるVPNソフトの利用、自宅のインターネットの対策不備による不正侵入などが事例として挙げられています。

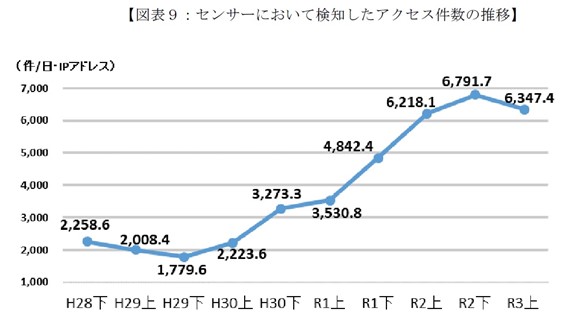

警察庁が公表したデータ「サイバー空間における脆弱性探索行為等の観測状況」でも観測数が増加していることが分かります。

引用: 警察庁 令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について

表は警察庁がインターネット上に設置したセンサーにより検知した不審なアクセス件数(1日平均)です。令和3年上半期の検知件数は、1日平均で6,347.4件の不審なアクセスを検知しました。新型コロナウイルスが発生した令和2年上半期から検知件数が増加していることが分かります。増加の理由は、やはり脆弱性のあるVPNソフトやエンドポイントへのサイバー攻撃、または脆弱性を探す探索行為とみられています。

この2つのデータから分かることは、攻撃者はコロナ過の影響を利用してサイバー攻撃や探索行為を増加させていることです。在宅勤務で利用されるPCやスマホを新たなターゲットとしていることです。

攻撃者からサイバー攻撃を防ぐために、いち早く状況を把握できる対策を講じる必要があります。それでは、MSSがどのようにして「いち早く状況を把握できるか」について説明します。

マネージドセキュリティサービスとは

MSSは企業が保有するセキュリティ関連のログ監視・運用をMSSPにアウトソースするサービスです。具体的には、MSSPが提供するSIEM(Security Information and Event Management:シーム)という管理・分析用のツールにセキュリティ関連のログを保存して相関分析をします。この相関分析によりウイルス感染や不正アクセスなどをしている危険性を検知して、危険度に応じ通知するというサービスです。

監視対象はインターネット境界線のファイアウォールや IPS/IDS、UTM(Unified Threat Management)、WAFなどログ分析がメインです。

MSSPとSOCの違い

MSSPと関係性が深いので、SOC(Security operations center:ソック)とMSSPの違いについて説明します。MSSPは自社内にSOCと呼ばれるセキュリティ専門の組織を持っています。SOCは日々の業務で、インターネット上の不正な通信先や新たな脆弱性など、様々な脅威情報を収集しています。

MSSPは契約先のセキュリティ対策をするサービスです。そこにはSOCとの連携がありサービス提供を可能にしています。SOCはMSSPより上位にある大きな組織(MSSP<SOC)となります。

SIEMによる相関分析

SIEMは相関分析するため、監視対象から出力された大量のログを一括で保管します。そして、それぞれのログを時系列に並べ相互の関係性がわかるような状態で監視します。例えばWAFのログ上で、脅威情報にある不正な通信先とアクセスしているPCがあれば、検知することが可能になります。

これがSIEMによる相関分析のメリットなのですが、これにはどうしても高い技術力が必要になります。そのため、MSSPにセキュリティ対策をアウトソースすることを推奨します。

MSSの今後

なお、エンドポイントセキュリティやクラウドサービスへのセキュリティ対策へのニーズは高まりつつあるためMSSの今後5年間の年平均成長率は7.9%と予想されています。

2021年の2,429億米ドルから、2026年には3,548億米ドルに達すると予想されています。このことからMSSは、今後さらにサービス内容が充実することが見込まれます。

マネージドセキュリティサービスプロバイダ(MSSP)を利用するメリット

MSSP利用による主なメリットを3つご紹介します。

MSSPによる24時間365日の監視

MSSPによる監視は24時間365日が通常です。特に攻撃者は業務が終了した深夜や休日に侵入を試みる傾向があります。しかし、セキュリティ担当者が不在でもMSSPにより監視は継続されるため担当者の負荷が軽減、かつ安心度が向上します。また、海外に拠点をもつ企業には特に有効なサービスといえます。

MSSP専門家の分析により安全レベルが向上

MSSP専門家による分析で、誤検知のない分析により安全レベルが向上します。WAFを例に挙げると、導入しているWAFから出力される膨大なログを分析して「本当に危険なものだけ」を検知し通知してくれます。セキュリティ対策は安全面を優先して対応するため、誤検知はどうしても発生します。MSSPは「本当に危険なものだけ」に絞っての通知は余計な対応がなくなるというメリットがあります。

さらにMSSPから「本当に危険なものだけ」の通知により、セキュリティ担当者の意識向上につながったという実例もあります。これは余計な対応が減り、WAFの場合、Web改ざんされる前に自動で攻撃を遮断して管理者に通知してくれる、など、本当の問題に対処した結果ではないでしょうか。また、パッチ適用期間の短縮、実際のウイルス感染したエンドポイントの初動対応の向上、調査方法の手順化など、改善対策に時間をあてることが可能になったという報告もあります。

MSSPから最新のセキュリティ情報の入手

MSSPはSOCから最新のセキュリティ情報を入手しています。そこには通信先のブラックリストや脆弱性情報、サイバー攻撃の実例があります。これらの情報をインプットしておくことで、次の防止策の策定が可能になります。例えば、セキュリティパッチ適用が必要になる脆弱性情報などです。インターネットの境界線にある機器へのセキュリティパッチ適用は、サービス停止を伴うため敬遠されがちです。しかし、導入している機器のサイバー攻撃の実例を確認した場合はどうでしょうか。少なくともパッチ適用の時間や費用の見積もりを取得するのではないでしょうか。このように最新情報の入手は、セキュリティ対策に欠かせない対応となります。

クラウドブリックは「Cloudbric Security Platform」上で提供される「Cloudbric WAF+」「Cloudbric ADDoS」「Cloudbric RAS」など、すべてのサービスをマネージド・セキュリティ・サービスとして提供しています。95ヵ国100,000レファレンスから収集されるインテリジェンスを活用した脅威自動検知技術とセキュリティ専門家による高度な分析技術で更に強力なセキュリティレベルを確保することを可能にしました。

また、 世界中から収集したWeb脆弱性やリスク情報をセキュリティ専門家が分析した結果を提供するプラットフォーム「Cloudbric Labs(クラウドブリック・ラボ)」も利用できます。2018 Cybersecurity Excellence Awardsでは「今年のサイバーセキュリティプロジェクトのアジア・パシフィック部門」を受賞した経歴があります。

セキュリティに専門的な知識を持っていない一般の方でも高まっているWeb脅威に対して積極的に対応できるようにすべての情報を無料で公開しています。Threat DB、WAFER、Threat Indexという3つのサービスにより個人からセキュリティ専門家まで、Web、モバイル、ブロックチェーン等サイバーセキュリティを向上させるのに役立つサービスとなっております。

まとめ

サイバー攻撃への対策に必要なことは、まずは現在の状況を把握することです。そのための状況の「可視化」は不可欠な対応となります。この「可視化」には、SIEMのように大量のログを管理・分析できるツールとサイバー攻撃の知見を持つ専門家が必要になります。MSSは「可視化」することで高度なセキュリティ対策を実現するサービスです。MSS導入により得られるメリットを認識いただけますと幸いです。

クラウド型セキュリティ・プラットフォーム・サービス:Cloudbric Security Platform

https://www.cloudbric.jp/cloudbric-security-platform/

Threat Intelligence Managed Service:Cloudbric Labs

-900x506.jpg)