株式会社SIG

株式会社SIGは独立系IT企業として、様々な分野及び業種における情報システムや産業制御システムのようなシステム開発事業等に取り組んでいます。また、それらを支えるITインフラソリューション及びセキュリティなど幅広い分野でサービスを提供しています。

「Cloudbric WAF+」の導入を検討したきっかけを教えてください。

Webサイトの構築や運営する方であれば、「WAF」という言葉を耳にしたことがあると思います。長引くコロナ禍で当社が運営するコーポレートサイトへのアクセスやお問い合わせが増加する中、Webサイトセキュリティの必要性を感じたこともあり、セキュリティ強化策として情報漏えいや脆弱性への対策としてWebアプリケーションレベルでのセキュリティ対策を最初にしておくべきだという意見も多く、WAFの導入を決定しました。

様々な選択肢がありましたが、他社と比べて費用が安く且つ性能の優れたWAFとして評価されている「Cloudbric WAF+」を導入することになりました。無償トライアル期間中においても、実際の運用環境を想定して自社環境に合ったセキュリティ対策で運用してみることができましたし、非常に使いやすかったので、そのまま実導入に至りました。

「Cloudbric WAF+」選定時、最も重視されたポイントを教えてください。

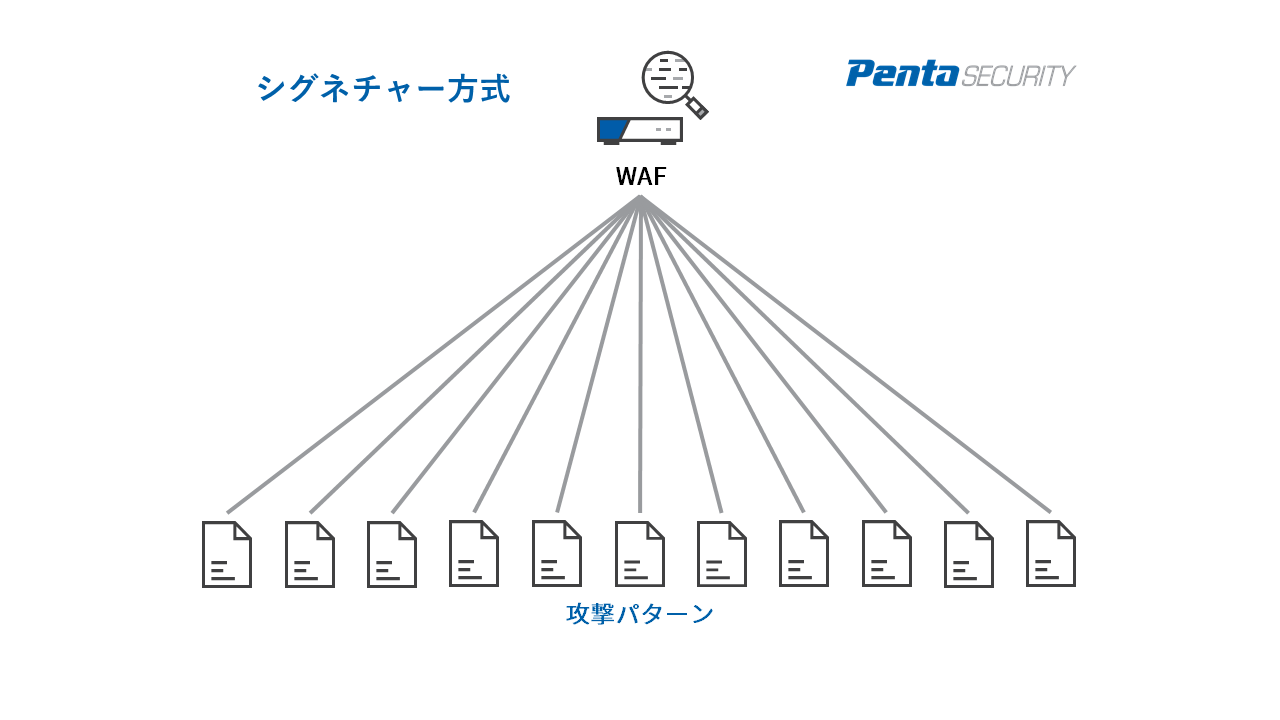

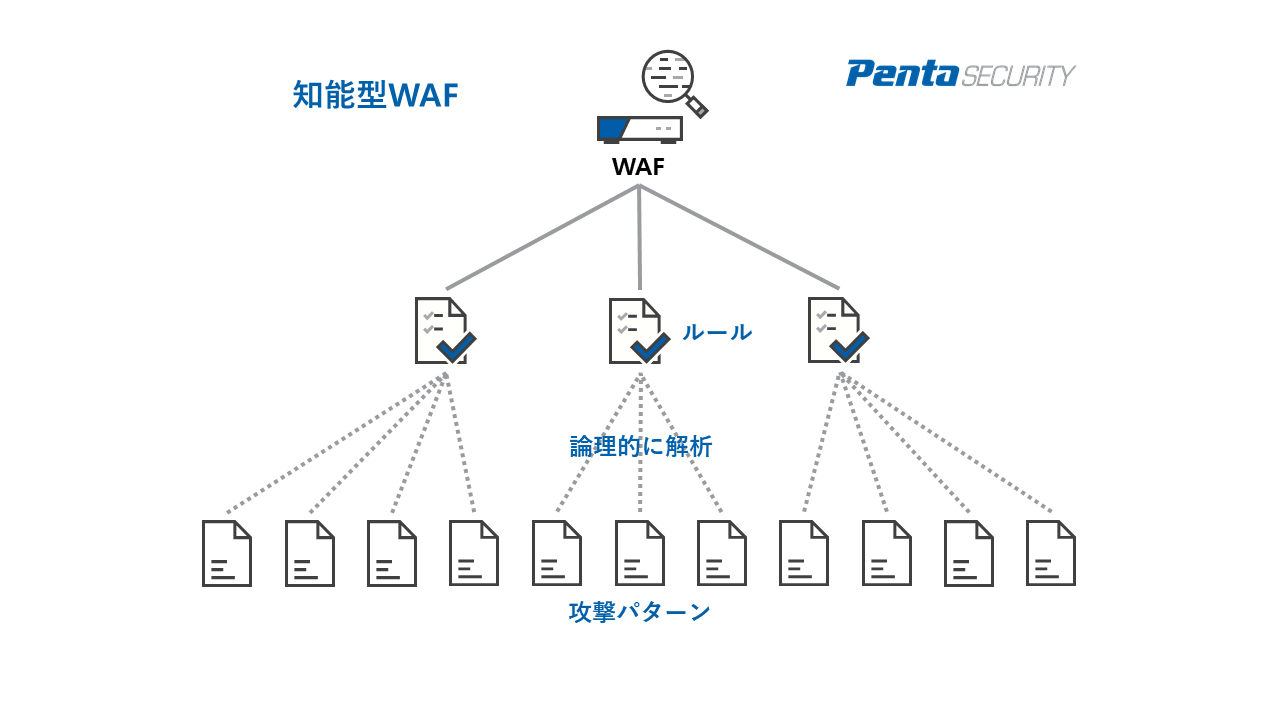

導入のハードルが低く、必要な機能を必要な分だけ利用できるところが最も気に入りました。どれだけ多くの機能を搭載しているかも重要かもしれませんが、自分が考える「良いWAF」とは、新種や亜種の脆弱性をどれだけ精度高く検出できるかが左右すると思います。そういうところでいうと、「Cloudbric WAF+」を導入したのは最善の選択だったのではないかと思います。独自の「論理演算検知エンジン」を搭載して高い検知率を維持しながらも、Webサイトのトラフィック特性を学習する「特性学習AIエンジン」を用いて、最新の脆弱性にもいち早く対応できるということで、安心して任せることができました。

あとは費用面です。基本提供される機能だけでも十分で、追加費用を支払わなくともSSL証明書サービスなど様々なWebセキュリティ機能を利用できるので、無駄な支出を省くことができました。そして当社の場合、小規模のコーポレートサイトへのWAF導入であったため、プランによって受けられるサービスが異なるのではないかと多少心配な面もありました。しかし、利用プランに関係なく同じレベルの高いセキュリティを提供してもらえ、コストパフォーマンスの面で非常に満足しています。

「Cloudbric WAF+」を利用した感想をお聞かせください。

よく考えてみると、個人情報や顧客情報、決済情報などを取り扱うサイトに対しては、Webアプリケーションの脆弱性対策としてWAFの導入が確かに効果的です。しかし、コーポレートサイトの場合、セキュリティ対策が比較的甘いケースが多く見受けられます。会員情報を扱っているわけでもないし、情報漏えいは心配ないということと、ECサイトや会員制サイトと比べてそんなに攻撃されることもないという認識がありますが、実際はそういうわけでもありません。Web改ざんであったり、お問い合わせフォームを利用した攻撃を行うなど様々なパターンで攻撃を仕掛けてくるため、コーポレートサイトに対しても細心の注意を払う必要があります。「Cloudbric WAF+」導入したことによって、当社サイトがこんなに攻撃を受けているという注意喚起にも非常に役立っていると思います。

「Cloudbric WAF+」の導入後、効果はございましたか。

検知モードの際に、当社WebサイトにアクセスしたIPアドレス情報を共有して頂きましたが、その中から2つのIPアドレスによる大量のアクセスが確認されたことが分かりました。すぐに例外処理をして大きな問題にはなりませんでしたが、今まではこのような攻撃を受けているという意識がなかったため、正直攻撃が収まったということを実感しているわけではありません。しかし、セキュリティへの意識を高めるきっかけになったと思いますし、「Cloudbric WAF+」で明確に遮断されているという安心感もあります。

「Cloudbric WAF+」を使用した際、最も気に入った機能を教えていただけますか。

セキュリティに詳しくない人にとっても、WAFを使ったことがない人にとっても、非常にシンプルで見やすく操作もしやすいところです。視覚的に飛び込んでくるダッシュボードなので、ダッシュボードにアクセスすると「Cloudbric WAF+」で実際にブロックした攻撃回数がグラフで表示され、発信国情報や攻撃目的なども一目で分かるようになっています。また、ボタンを押すだけで簡単にIPアドレスを遮断できるなど操作も簡単に行えて便利でした。

また、海外製のサービスではありますが、サポート対応がしっかりしているのもメリットだと思います。WAFの設定変更についてメールでお問い合わせしたところ、迅速且つ丁寧な対応をして頂きました。

最後に一言お願い致します。

企業インフラのクラウド化により、今まで以上にクラウド型WAFのニーズが高まると思います。数え切れないほどたくさんのWAF製品が存在しますが、中でも「Cloudbric WAF+」は競争力を十分備えた製品であると、個人的には確信しております。日本だけでも既に、7,000サイトを超える法人顧客に導入されていますが、それこそ、信頼できる確かな製品であるという何よりの証拠だといえるのではないでしょうか。WAF導入を検討される方なら、ぜひ参考にしてください。

.png)