インターネットやスマートフォンが欠かせない現代で、ハッキングによる被害はどの企業にとっても他人事ではありません。情報漏えいや業務妨害などの被害を防ぐには、攻撃の仕組みと対策を知っておくことが大切です。この記事では、代表的なハッキング手法や被害の実例、そして今からできる具体的な対策について解説します。

ハッキングとは?

ハッキングとは、コンピュータやスマートフォン、ネットワークなどの機器に対して、高度なITスキルを持つハッカーが不正にアクセスし、情報の盗難やシステムの破壊、業務妨害などを行う行為を指します。

多くの場合、犯罪目的で実行され、企業への攻撃にとどまらず、国家によるスパイ活動や経済的利益を狙った標的型攻撃(APT)にも悪用されており、サイバーセキュリティの脅威として国際的に問題視されています。

ハッカーの種類

ハッカーは大きく分けて2種類あり、悪意を持って攻撃を仕掛ける「クラッカー」と、セキュリティ向上を目的に活動する「ホワイトハッカー」が存在します。

ホワイトハッカーはマルウェアの解析や脆弱性の発見などで貢献しており、近年その重要性が高まっています。日本でも情報通信研究機構(NICT)が「ナショナルサイバートレーニングセンター」を設立するなど、優秀なセキュリティ人材の育成に力を入れています。

スマホでもハッキングは起こる?

実は、スマートフォンもハッキングの対象になっていることをご存じでしょうか。

これまでは主に企業のパソコンやサーバーが狙われていましたが、近年はスマートフォンへの攻撃も増加しています。社用スマートフォンで不審なメールのリンクを開いたり、悪意のあるアプリをダウンロードしたりすることでマルウェアに感染し、社内システムから個人情報や決済情報が盗まれるケースも報告されています。

スマートフォンの動作が重くなったり、バッテリーの減りが異常に早くなったり、不審なアプリが勝手にインストールされたりする場合は、ウイルス対策ソフトによるフルスキャンを行い、スマートフォンの状況を確認することをおすすめします。

ハッキングの主な手口

ここでは、ハッキングでよく利用される手口について紹介します。

ブルートフォース攻撃(総当たり攻撃)

ブルートフォース攻撃とは、パスワードや暗証番号などの認証情報を割り出すために、考えられるすべての文字列の組み合わせを一つずつ試すハッキング手法です。古くから存在する手法ですが、近年はコンピューターの処理能力が向上したことで、短時間に膨大な回数の試行が可能になっています。

このような攻撃に対抗するため、サービス事業者の多くは、大文字・小文字・数字・記号を組み合わせた、より複雑で解読されにくいパスワードの使用を推奨しています。

ゼロデイ攻撃

ゼロデイ攻撃とは、OSやソフトウェアに存在する脆弱性が発見された直後、修正プログラム(パッチ)が提供・適用される前のタイミングを狙って行われるハッキング手法です。

脆弱性は設計ミスやプログラムの不具合などによって発生し、放置すると情報漏えいや乗っ取りなど、深刻な被害につながる可能性があります。パッチの適用を後回しにしている個人や企業は特に攻撃の標的となりやすいため、迅速な対策が強く求められます。

マルウェア

マルウェアとは、ユーザーに損害を与える目的で作られた悪意のあるソフトウェアの総称です。ウイルス、スパイウェア、ランサムウェアなど、さまざまな種類が存在し、パソコンだけでなく、スマートフォンやタブレットも標的となります。

見た目では通常のアプリと見分けがつきにくく、気づかないうちに感染して、ハッキングやデータの破壊、迷惑メールの送信などが自動的に行われる危険性があります。

ハッキングによる被害事例

ハッキングによる被害について、過去にどのような事例があったのでしょうか。ここでは2つの事例を紹介します。

事例1|国内大手ゲーム開発会社で発生した不正アクセス

国内の大手ゲーム開発会社で、第三者による不正アクセスを受け、開発中のデータが外部に漏えいする被害が発生しました。この事案では、ハッキングにより社内システムが侵害され、機密性の高い情報が流出した可能性があることから、セキュリティ対策の重要性が改めて注目されました。

事例2|海外ゲーム制作会社でデータ漏えい

海外のゲーム制作会社がサイバー攻撃を受け、大量の機密情報が外部に漏えいする被害が発生しました。この事案では、ランサムウェアを用いたハッキングにより、開発中のデータや社内の重要ファイルが不正に取得されたと見られており、企業におけるセキュリティ体制の見直しと対策強化の必要性が改めて認識される結果となりました。

ハッキングへの対策とは

ここまでハッキングについて紹介してきましたが、実際に被害に合わないようにするにはどのような対策を行うとよいのでしょうか。ここでは4つの方法について紹介します。

不審なメールやWebサイトを開かない

不審なメールの添付ファイルを開いたり、記載されたリンクをクリックしたことが原因で、マルウェアに感染し、ハッキング被害を受けるケースが非常に多く報告されています。差出人に見覚えがなかったり、文面に違和感があったりするメールに含まれるファイルやURLには決して触れず、迷わず削除するようにしましょう。

万が一開いてしまった場合は、自分で対処しようとしたり隠したりせず、速やかに社内の情報システム部門に報告し、その指示に従うようにしましょう。その報告によって、社内のITセキュリティを守ることにつながるかもしれません。

セキュリティソフトの導入

企業のシステムやネットワークをサイバー攻撃から守るためには、信頼性の高いセキュリティソフトの導入が重要です。多くの製品は、マルウェアや標的型攻撃、ゼロデイ攻撃など多様な手法に対応しており、最新の脅威にも柔軟に対処できます。WAFによるWebアプリケーションの保護や、IPSによる不正アクセスの検知・通知機能を備えた製品も多く、多層防御の観点からも有効です。

どの製品を導入すべきか判断が難しい場合は、ICTインフラの一部または全体を外部の専門業者に委託する「マネージドサービス」の活用も検討すべき選択肢です。

セキュリティパッチの迅速な適用

ゼロデイ攻撃などのサイバー脅威に備えるうえで、もっとも有効な対策のひとつが、セキュリティパッチを迅速に適用することです。これにより、ソフトウェアやシステムに存在する脆弱性を早期に修正し、外部からの攻撃リスクを大幅に低減できます。

複数のシステムを運用しており、パッチの管理が煩雑になっている場合には、「パッチ管理ツール」を導入して一元的に管理することで、適用状況の可視化や対応漏れの防止につながり、組織全体のセキュリティレベルを向上させることが可能です。

従業員教育の実施

企業がサイバー攻撃から組織を守るためには、技術的な対策に加えて、従業員のセキュリティ意識を高める教育の実施も極めて重要です。知識や意識が不十分なままだと、攻撃に気づかず対応が遅れ、被害が拡大するリスクがあります。

そのため、社内研修を定期的に実施し、情報リテラシーや初動対応力を強化することが重要です。こうした取り組みにより、攻撃の早期発見と迅速な対応が可能となり、結果として企業全体のリスク管理能力の向上につながります。

ハッキングへの対策におすすめなセキュリティサービス「Cloudbric WAF+」

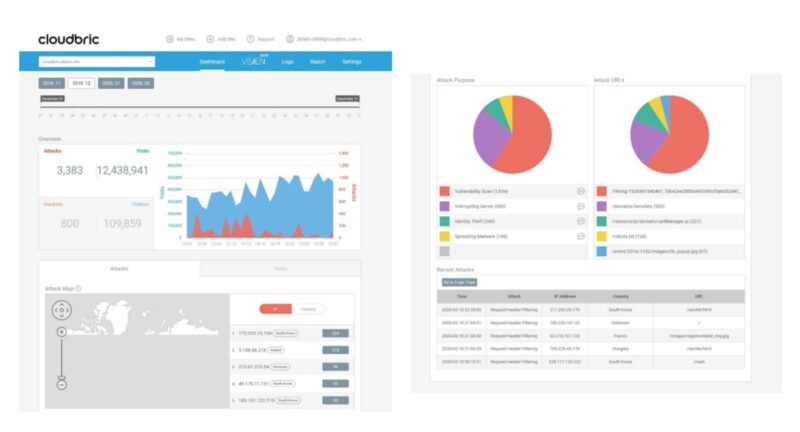

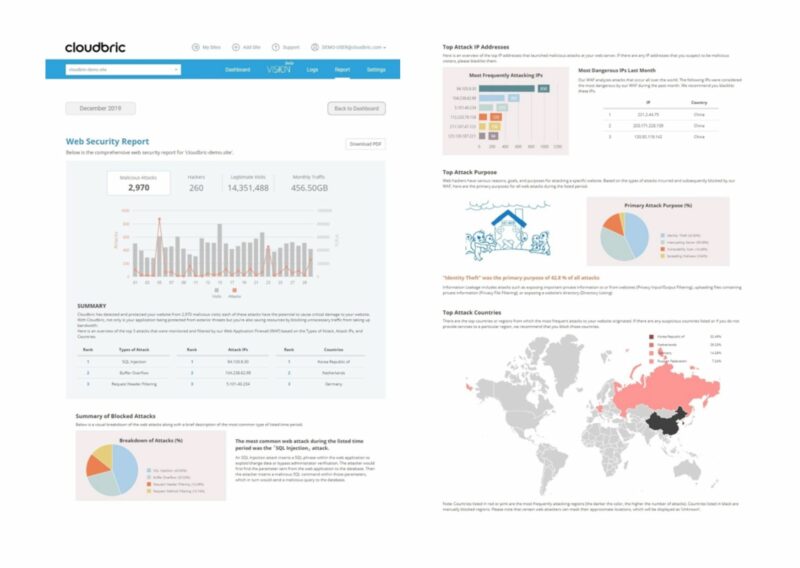

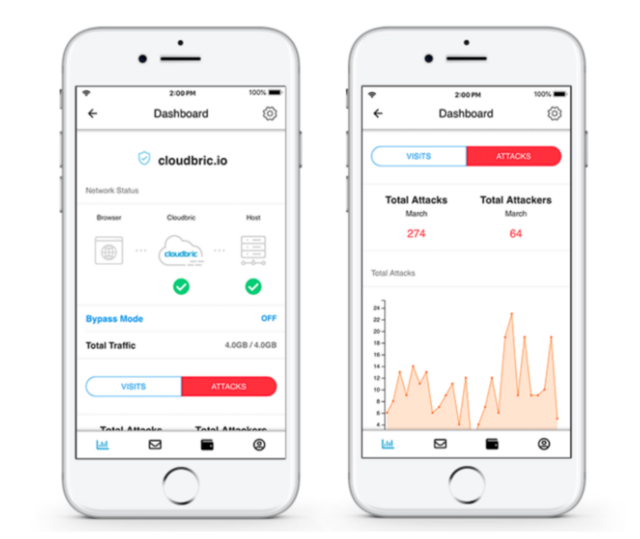

ハッキング対策としてWAFの導入を検討している方におすすめなのが、「Cloudbric WAF+」です。

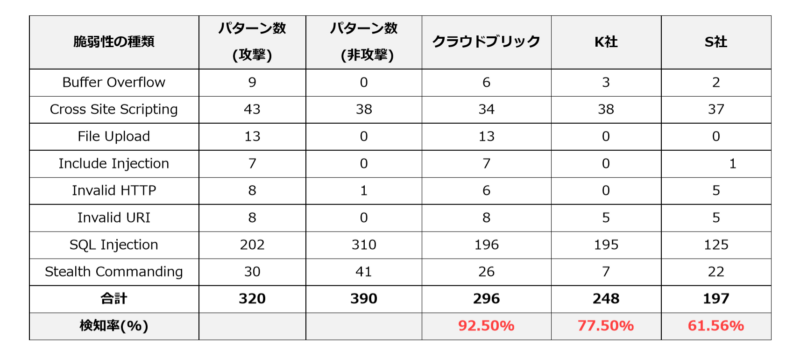

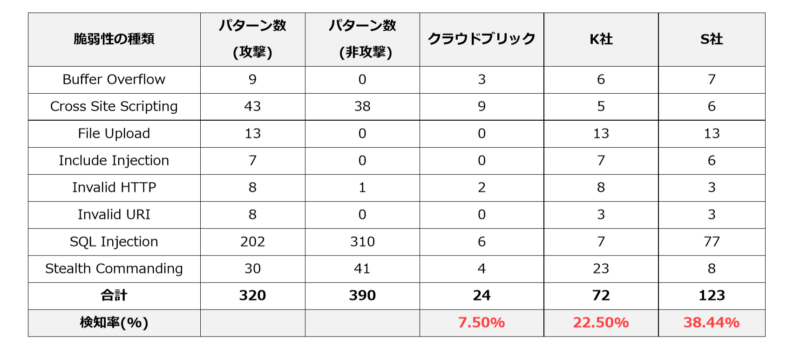

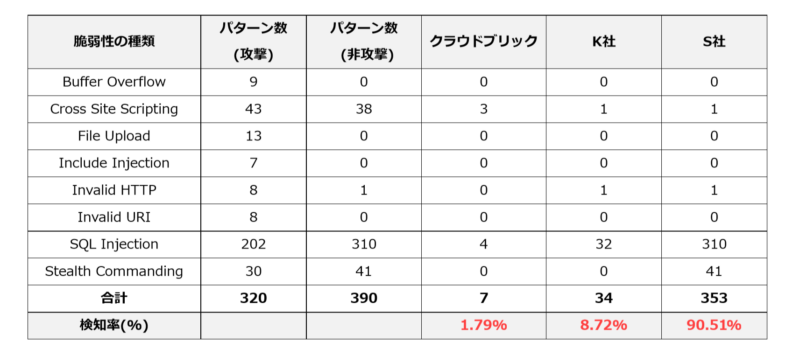

Cloudbric WAF+は、Web上の不審なトラフィックを自動で検知・遮断し、SQLインジェクション、XSS、CSRF、ゼロデイ攻撃など、さまざまなサイバー攻撃からWebアプリケーションを保護します。

クラウド型で手軽に導入できるため、企業のセキュリティ強化を実現する有効なソリューションとして、多くの企業に選ばれています。「Cloudbric WAF+」については以下のページで詳しく解説していますので、ぜひご参照ください。

まとめ

ハッキングの脅威は日々進化しており、個人も企業も油断はできません。重要なのは、危険を理解したうえで、具体的な行動を取ることです。メールの扱い方からシステム更新、セキュリティツールの活用まで、基本的な対策を地道に続けることが、被害を防ぐ最大の鍵になります。

▼WAFをはじめとする多彩な機能がひとつに。企業向けWebセキュリティ対策なら「Cloudbirc WAF+」

▼製品・サービスに関するお問い合わせはこちら