Webアプリケーションの脆弱性を悪用した攻撃の遮断やDDoS対策として注目されているWAFサービス。そんなWAFサービスのなかでも、今回は特に注目されている「AWS WAF」について解説しています。悪意のある第3者による攻撃が後を絶たず、小規模企業でもターゲットとされる可能性がある昨今、「AWS WAF」はセキュリティ面において有力なシステムとしてさまざまな企業で活用できる可能性を秘めているサービスです。そんな運用管理サービス「AWS WAF」の1つとして、この度新たに誕生した「Cloudbric WMS for AWS」についても紹介もしていますので、ぜひ、最後までご覧ください。

「AWS WAF」とは?利用状況やおすすめ機能について解説!

WAFは「Web Application Firewall」の略で、近年増えているWebアプリケーションの脆弱性を悪用した悪意のある第3者からの攻撃から、Webアプリケーションを守るセキュリティ対策の1つです。例えば、米アマゾンドットコムでは、同社の世界規模のECサイト(オンラインショップ)の運営基盤として使用している機能を、下記のような従量制のサービスとして提供しています。

- 仮想サーバなどを貸し出すIaaS(Infrastructure as a Service)サービス

- アプリケーション実行環境を提供するPaaS(Platform as a Service)サービス

- 固有の機能を持つソフトウェアを利用させるSaaS(Softwar as a Service)サービス

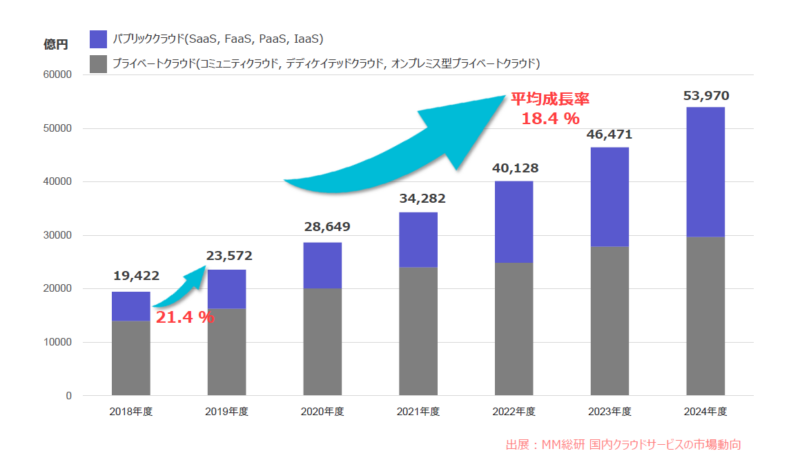

そんなAWSを利用したクラウド型WAFサービスの提供が「AWS WAF」で、。まずは、「AWS WAF」の利用状況について確認してみましょう。

最新情報!「AWS WAF」の利用現況は?

画像クレジット:Canalys

現在、世界中のデータセンターから200 以上のフル機能のサービスを提供していることもあり、AWSは世界で最も包括的で広く採用されているクラウドプラットフォームとなっています。市場調査会社Canalysが発表した2021年第1四半期におけるグローバルのクラウド市場規模の資料によると、AWSはクラウドインフラ市場で30%以上の利用状況を誇ります。

そんなAWSのサービスの1つである「AWS WAF」は、従来の一般的なWAFサービスと比べて安価かつ容易にWAFを導入可能です。また、後述する優れた機能があることから、Webアプリケーションのセキュリティ対策として、多くの企業で選ばれています。

【厳選】おすすめ!AWS WAFの機能3選

「AWS WAF」には、様々な優れた機能が搭載されています。

- リアルタイムでの可視化機能

- APIを使用した完全管理機能

- 「AWS Firewall Manager」での一元管理機能

それでは、詳しくみていきましょう。

リアルタイムでの可視化機能

「AWS WAF」では、リアルタイムメトリクスを使用し、「IPアドレス」「地理位置」「URI」「User-Agent」「ヘッダーなどの各種リクエストの詳細」の可視化が可能です。また、望ましくないアクティビティを実行するボットも可視化できるため、特定の攻撃が発生した際のカスタムアラームを簡単に設定できます。

APIを使用した完全管理機能

「AWS WAF」には、フル機能のAPIによる完全管理機能があります。具体的には、フル機能のAPIによってAWSが提供している標準のルールだけでなく、「Webセキュリティルールの作成」「デプロイ」「メンテナンスの自動化」などのAPIを活用して新たな管理ルールの作成が可能。さらに、新たな作成した管理ルールをアップデートして、自社に合わせた運用もできます。

「AWS Firewall Manager」での一元管理機能

「AWS WAF」は、「AWS Firewall Manager」への統合が可能です。「AWS Firewall Manager」とは、企業・組織内にあるアカウントとアプリケーション全体で一元的にファイアウォールのルールを設定、管理できるセキュリティ管理サービスのことです。この「AWS Firewall Manager」に統合することで、複数のAWSアカウントにまたがる「AWS WAF」を一元設定・一元管理できるようになります。

「AWS WAF」を導入するメリットとデメリットを紹介!

前述した優れた機能の数々が利用できることは、「AWS WAF」導入の大きなメリットですが、その他にも得られるメリットが存在します。また、導入によって発生の可能性があるデメリットについてもあるため、注意しなければなりません。

「AWS WAF」のメリット

「AWS WAF」は他のAWSサービスと同じく従量課金制です。利用した分でしか料金が発生しないため、従来のWAFサービスと比べてコスト的に優れており、料金体系も分かりやすいことが特徴です。従来のWAFサービスは、セキュリティルールを設定しても、それがシステムに反映させるまで時間がかかっていました。しかし、「AWS WAF」ならすぐに反映できるため、脅威による問題が発生した場合に即座に対応できます。

クラウドタイプのサービスなので、導入時にソフトのインストールやハードウェアの準備をする必要がないため、すぐに導入できます。

- DDoS攻撃

- バッファオーバーフロー

- SQLインジェクション

- OSコマンドインジェクション

- ディレクトリトラバーサル

- クロスサイトスクリプティング

- ブルートフォースアタック

上記のようなサイバー攻撃を防止してくれるところは大きなメリットといえるでしょう。

「AWS WAF」のデメリット

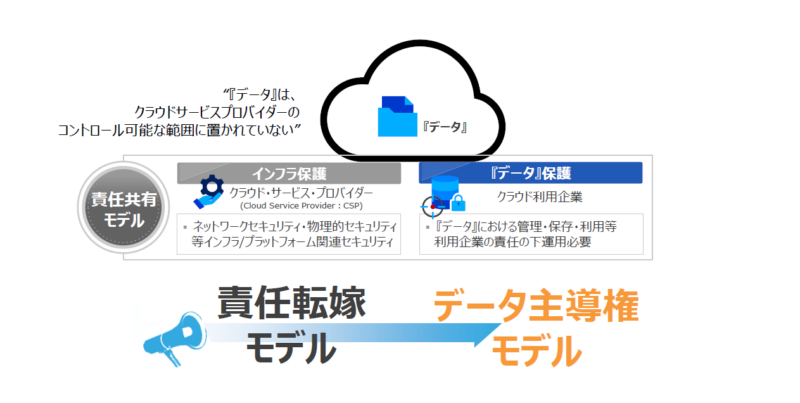

「AWS WAF」は、状況にあわせてルール作成ができますが、そのルールを細かく設定する場合には専門的な知識が必要です。そのため、もし何かしらの問題が発生して、その対策として細かなルール設定が必要となった場合、専門スキルや関連する専門知識が乏しいと設定に時間がかかり対応が遅れてしまうでしょう。

AWS WAFから提供されているマネージドルールを利用することも可能ですが、最新のサイバー攻撃から企業のWebアプリケーションを安全に守るためにはセキュリティ対策を更に強化する必要があります。専門ベンダーにより提供されるWAFを導入する方がより確実なセキュリティ対策となるでしょう。

正式リリース!AWS WAF運用管理サービス「Cloudbric WMS for AWS」の紹介!

「AWS WAF」で細かなルール設定をする場合には、専門的な知識が必要であるということは前述しました。その対策として、今回紹介するサービスがセキュリティ専門家によるAWS WAF運用管理サービス「Cloudbric WMS for AWS」です。AWSをプラットホームとしたWAFに関連したサービスの1つとして、正式リリースを開始しました。

「AWS WAF」は導入しやすく・コスト的にも優れたWAFサービスですが、安定的な運用のためには専任のセキュリティ担当者が不可欠となります。大手であれば専任のセキュリティ担当者を雇うことも難しくありませんが、中小企業では対応が困難な場合もあります。

AWS WAF運用管理サービス「Cloudbric WMS for AWS」は、AWS WAFにおける効率的な運用管理を実現し、最高のセキュリティレベルを保証します。弊社のセキュリティの専門家によって、低コストで「AWS WAF」のルール作成・最適化・運用や24時間365日体制でのサポートします。自社でのルール作成・管理・運用が難しいことが「AWS WAF」導入の課題としてあるのなら、ぜひとも検討してみてはいかがでしょうか。

AWS WAF運用管理サービス「Cloudbric WMS for AWS」の料金やサービス内容についての詳細を知りたい方は、こちらをご覧ください。