情報セキュリティの環境変化とWAFの位置づけの変化

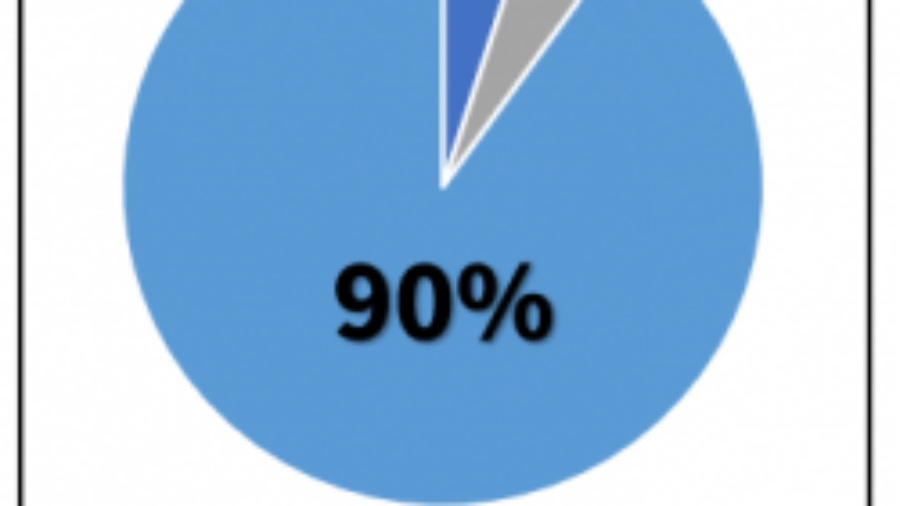

22ヵ国50社の企業経営者を対象に行ったアンケート調査結果のまとめによると、今日の企業経営における最大のリスクは、「経済の不確実性」が1位で55%を占めており、「サイバー脅威」が50%の2位となっています。

しかし、経営の一線からは、「サイバー脅威」を最大リスクだと訴える声が多数です。

経済の不確実性は常に言及されているリスクであるため、水があるのがあたりまえのように当然のこととされますが、新しく登場したサイバー脅威はなじみの薄いものでありながら、その勢いはますます強くなっています。

また一度事故が起きたらすべてのメディアが先を争って報道しており、事後処理も困難でどうしたらいいのかという困惑の声も多くなっています。

サイバー脅威における最も深刻な問題は、その概念自体があまりにも難しくて何を言っているか解らないということです。

関連書籍を探してみても熟練された技術者向けの技術書か理論とは言えないでたらめな経営書かであるため、学びたくても学べないのが現実です。

そのため、経営と技術の間のギャップはさらに広がり、その隙間を狙う犯罪者や詐欺師によるICTに関する各種事件が相次いでいます。

経営者とエンジニア、生産者と消費者、両方とも問題の解決策が全く見つけられません。

恐らく、今日の企業経営における最大のリスクは「サイバー脅威の不確実性」かもしれません。

「サイバー脅威に対する対応ガイドが必要!」という現場からの要求が強く求められます。

要求があれば、その解決策も出てくるはずですので、世界有数の経営諮問機関から定期的に発行されるICTの市場分析レポートが大変役に立ちます。

「ガートナー(Gartner, Inc.)」は、米国コネチカット州スタンフォードにあるICTの研究・助言を行う企業です。

1979年に設立され、それならではの鋭利な分析力を武器として目覚ましい成長を成し遂げ、今や全体従業員5,700人のうち1,500人余りがリサーチアナリストとコンサルタントという世界最高で最大の研究集団です。

不確実性という海の灯台、ハイプサイクルとマジッククアドラント「ガートナー」レポートのクオリティは、

昨今の市場分析の象徴のように広く通用している2つのグラフだけでも十分証明できます。

「ハイプサイクル」と「マジッククアドラント」、企業経営の意思決定に重要な資料であるだけに、簡単にそれについて探ってみましょう。

「ハイプサイクル(Hype Cycle)」は、特定技術の成熟度を視覚的に表現するためのツールです。

当該技術の研究開発水準や市場の反応など様々な条件によって各項目を下記の5つに分類しグラフ上に表示します。

1)黎明期(技術の引き金、Technology Trigger)

2)流行期(過剰期待の頂、Peak of Inflated Expectations)

3)幻滅期(幻滅のくぼ地、Trough of Disillusionment)

4)回復期(啓蒙の坂、Slope of Enlightenment)

5)安定期(生産性の台地、Plateau of Productivity)

1)成長の可能性を秘めている技術に対する世間の関心が高まり、2)概念-モデルへの過度な注目のおかげで製品も造ってみるものの、その殆どは失敗になり、3)数多くの失敗でその関心が失われます。

そこから生き残ったわずかの企業から成功事例が出はじめ、4)利益を設ける製品が生産されることにより、再び注目を集め、, 5)市場に一定のポジションを占めるようになり、品質を争っていく一連の過程です。

殆どの技術がこのプロセスで進められます。

それを基にグラフを見てみますと、非常に面白いです。

世の中に新しい用語が登場し、メディアでも大話題になるものの、すぐ冷めてしまいます。

激しい競争の中で極わずかがやっと生き残り、成功していく過程が目に見えませんか。実に面白いですね。

要するに、よくできたグラフです。

ハイフサイクルの変化像を参考にすると、複雑なIT業界の不確実性もある程度消えていきます。

冬場に車のフロントガラスの曇りをとるワイパーのように。

次は「マジッククアドラント(Magic Quadrant)」を探ってみましょう。

「ガートナー」に負けないぐらい有名な研究集団である「フロスト・アンド・サリバン(Frost & Sullivan)」のグラフを探ってみましょう。

「フロスト・アンド・サリバン」は40年の歴史を持つ企業成長のコンサルティング会社です。

世界各国にある現地支社ネットワークを通じて、800人余りのアナリストから収集した情報を基に作成された市場分析レポートは、バランスのよい国際的視点と鋭利な解析力が高い評価を受けています。

縦軸は現在ンの市場分布状況を意味し、横軸は将来に向いた成長戦略の優秀性と実行可能性を意味します。

消費者の立場からは、アーリーアダプターの戦略にするか、レイトアダプターの戦略にするかなど、自社の意思決定基準により、グラフの4分割面上の候補群の位置と変化から異なるインサイトを得られます。

もちろん、最終意思決定の段階ではなく初期検討の段階でそれを活用することが賢明でしょう。

グラフ上の企業の位置は、売上、流通ネットワークの規模と品質、従業員数、特に開発者の数とそのレベル、販売、サポートといった各事業分野別における従業員の割合などによって決定されます。

最終結果物が単純な絵の形になっただけで、その裏にはなぜこのようなグラフを描いたかその理由を説明する読み終えるのが困難なほど分厚いレポートがあります。

重要なのはグラフではなく、その分厚いレポートです。

そのため、ハイプサイクルやマジッククアドラントなど簡単に描かれたグラフは、あまりにも忙しくてその分厚いドキュメントを読む時間のない役員などいわゆる「重役用のサマリー(Executive summary)」とみてもかまいません。

要するに、グラフは非常に主観的にみえますが、それを裏付ける普遍性は備えているため、客観性まで認められているのです。

「ガートナー」や「フロストアンドサリバン」など誰もが知っている有名なコンサルティング会社のアナリストは、実情は何も知らずただ机の前に座って難しい言葉だけを言っているわけではありません。

現場の傾向を実質的に把握するための研究体制も充実していることも、業界を問わず彼らの分析結果を認める理由です。皆一応その専門性を認めてから見ているのです。

「その会社のアナリストより私の方がより詳しい!」 社内の当該専門家がアナリストより優れたエンジニアではあるものの、彼らのように業界全体を把握することはできず、業界内の人的ネットワークなどのため、客観性を失う場合も度々あります。

簡単に言うと、アナリストの方がはるかにスマートです。

不愉快でも仕方がありません。それは、彼らの「仕事」であり、彼らは公的に認められた専門家ですので、むしろ詳しくないのがおかしなことではないでしょうか。

したがって、経営陣はこれらのレポートを閲覧し沈思熟考したうえで、意思決定の過程でそれを参考にすると、大変役に立ちます。

技術は、特にICT関連技術は、新陳代謝が非常に活発な生物で常に変化しているので、一度見たから十分理解したと思ってはいけません。

定期的かつ持続的な観察が必要です。少なくとも毎年更新されるグラフだけでもみましょう。

問題は常に新たに発生し、技術的判断の基準も常に変化しているため、その解決策も常に異なっていきます。

実際に重要なのはある要素のグラフ上の位置ではなく、状況の変化によってその要素がどこからどこへと移動していくかです。

つまり変化や、その変化の理由と根拠です。その一例を挙げてみます。

企業情報セキュリティ環境の変化とWAFの位置づけの変化

最近「ガートナー」のレポート上のWAFの位置づけが変わりました。

去年までは、WAFを「クレジットカードのデータセキュリティ標準(PCI DSS: Payment Card Industry Data Security Standard)」など法的規制のため、仕方なく導入するものでしたが、その効用性を疑い、適者生存のルールにより市場からすぐ姿を消す商品」と定義しました。

しかしながら、最近のレポートを見ると、「WAFは企業の情報セキュリティに必須不可欠な要素」へとその内容が変化しました。

文章表現からみても、「Hype Cycle for Application Security, Gartner 2013」では、「WAFは、他の競合製品に比べ、その効用性や拡張性が低いため、いまだにも小市場をせいぜい維持している」と評価を格下げしましたが、「Hype Cycle for Application Security, Gartner 2014」では、「規制対象に該当しないという理由でWAFを導入していなかった企業も、今はWebアプリケーションセキュリティの重要性に気づき、WAF導入がただ規制を充実させるための決定ではないことに気付いている。」とより現実的な評価をしています。

WAFに対する態度が完全に変わりました。

何よりも、ある要素の位置づけがどう変化したか、その理由と根拠は何かが重要です。

WAFの位置づけの変化の理由を類推してみると、

● 法的規制があるので嫌々買うのではなく、導入してみたら実際にセキュリティ効果が高かった。

● WAFの代案として挙げられている「セキュアコーデイング」は、結果的に非現実な希望にすぎなかった。

● 確実にセキュアなコーデイングを行って、管理・維持することはWAF導入より、多くのコストがかかる。

それで、WAFの位置づけが急速に上がったのです。このように変化そのものより、変化の理由に焦点を合わせてみる必要があります。

企業の情報セキュリティ環境は常に変化しており、そのリスクは日々高まっています。

相次いでいるセキュリティ侵害事故をみてもICTリスクは、ビジネスの連続性を損ない、投資家の投資心理にも悪影響を与え、深刻な場合は社会混乱を招いて災害災難レベルの経済活動のマヒや企業活動の停止という結果につながる恐れがあります。

それでも企業現場では、情報セキュリティに対する総合的な理解不足による意思決定の難しさを訴えています。

その時、「ガートナー」や「フロストアンドサリバン」のレポートを活用してください。

不確実性という海の灯台のように、企業の意思決定に大変役に立ちます。

<製品に関するお問い合わせ>

E-Mail : japan@pentasecurity.com / TEL : 03-5361-8201