「オンプレミス」と「クラウド」は、運用形態だけでなくサービスの利用においてもさまざまな違いがあります。オンプレミスとクラウドではサーバーの運用主体が異なるため、導入時に係るコストからサービスの内容、サービスを使用するために必要な管理保守の範囲なども違います。この記事では、オンプレミスとクラウドの違いを項目ごとに分けて紹介します。

オンプレミスとクラウドの特徴

オンプレミスとクラウドは、どちらもネットワークシステムの運用形態です。システムの構築方法からデータの保存方法などさまざまな違いがある各サービスの特長を紹介します。

・オンプレミス

オンプレミスとは、サーバー機器やネットワーク機器、ソフトウェアなどを自社内に設置し、社内の担当者が運用する形態のことです。「自社運用」とも呼ばれます。すべてのシステムを自社で運用、完結しているのが大きな特長です。

社内でのみ使うことから、自社の業務に最適なシステムを構築・運用できます。オンプレミスには、データセンター内でシステムを運用するタイプもあります。データセンターで運用する場合は、自社のサーバールームを利用するよりもセキュリティが高く災害に強いなどのメリットがあります。

・クラウド

クラウド(クラウドコンピューティング)とは、インターネットを介してクラウドサービス事業者が所有・管理しているサーバーやストレージ、アプリケーションなどにアクセスして使用する運用形態です。インターネット上からクラウドに接続するだけで、サービスとして提供されるソフトウェアの実行環境やソフトウェア、データサーバーなどを使用することが可能です。

そのためクラウドを使用すると、業務に使用するIT機器やソフトウェアなどを自社で購入して環境を構築・管理するなどの費用や手間がかかりません。インターネットに接続できる環境やパソコン・タブレットなどの端末があればどこからでも契約しているクラウドサービスをすぐに使用を開始できるところも、クラウドの特長のひとつです。

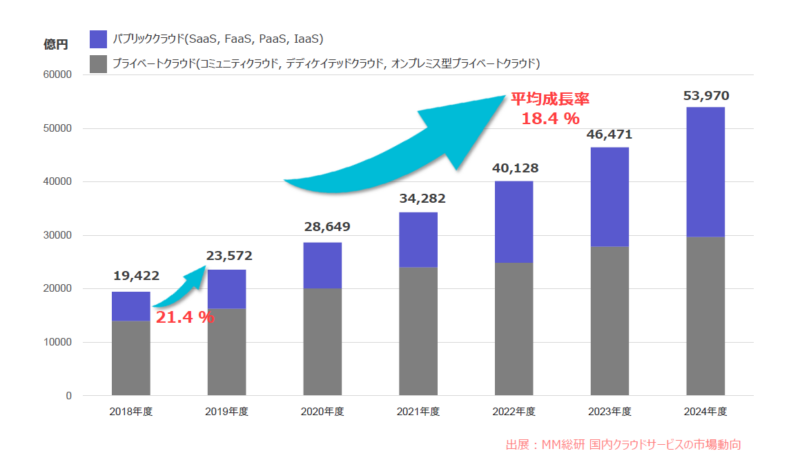

現在では、新型コロナウイルス感染対策や働き方改革などによるテレワークの推進・普及により、クラウドサービスへの移行を行う企業が増加しています。

関連記事:セキュリティ・サポート・コストパフォーマンス全てに優れたパブリッククラウドとは

・クラウドハイブリック

上記のほかに、クラウドハイブリックの形態もあります。クラウドハイブリックは、複数の企業が共有で使用するクラウドサーバー「パブリッククラウド」と自社専用のクラウドサーバー「プライベートクラウド」、物理サーバーなどの各種クラウドや物理サーバーを組み合わせて行う形態です。

セキュリティが高いプライベートクラウドと拡張性が高いパブリッククラウド、処理能力が高い物理サーバーといった、各サービスのメリットを取り入れたハイブリッドなクラウドを構築して、メリットの高い運用が可能になります。

オンプレミスとクラウドの項目別による比較

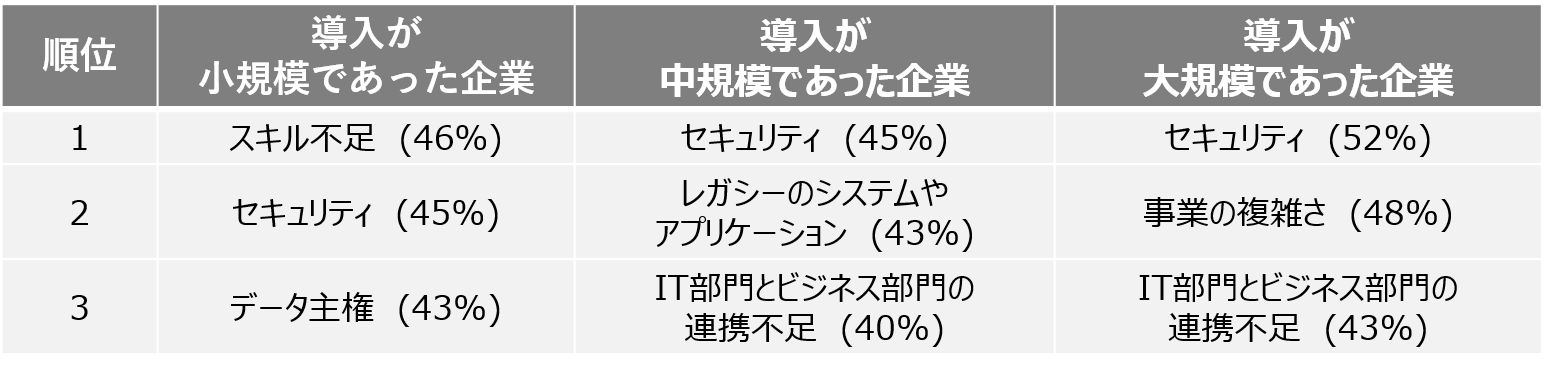

オンプレミスとクラウドでは、メリットやデメリット、特長に大きな違いがあります。コスト、カスタマイズの自由度、災害リスク、セキュリティなど、項目別に異なる点を比較していきます。

・コスト

オンプレミスやクラウドの使用には、導入コストと運用コストがかかります。オンプレミスの場合はサーバーやネットワーク機器を購入して自社内に設置・環境を構築しなければならないため、かかる導入コストは高額です。導入後は、ソフトウェアやシステム使用にコストが発生しません。ただし、自社でシステムの運用保守をするために人件費がかかります。

クラウドでは、サービス事業者が管理しているサーバーやアプリケーションなどのサービスを使用するため、自社サーバーの設置費用がかかりません。サービスの使用料を支払うだけになり、導入コストは抑えられます。使用には月額料金が発生しますが、運用保守の人件費は不要、一度に高額のコストがかかることはありません。

・カスタマイズにおける自由度

クラウドよりもオンプレミスの方がカスタマイズ性が高い特長があります。オンプレミスは自社でサーバーを設計して専用のネットワークシステムを構築するため、自社の業務に適した仕様にカスタマイズすることが可能です。

クラウドではサービス事業者が提供しているサービスを使用します。提供されるサービスの範囲内で使用するため、自社専用システムを構築する場合と比較すると、細かいカスタマイズはできません。

・災害などのリスク

オンプレミスでは自社内にサーバーを設置しているため、建物が自然災害により被害を受けた場合、バックアップデータまで消失する恐れがあります。サーバーに不具合が出た際には自社で復旧を行わなければなりません。専門知識を持つIT人材の不足が懸念されている現在では、担当者の不在などにより災害時の備えが難しいケースもあり注意が必要です。

対してクラウドの場合は、企業が災害に遭ったとしてもシステムやデータはサービス事業者のサーバー上で管理されているため物理的な被害を受けにくい特長があります。システム上の不具合が発生した場合には、サービス事業者が復旧作業も行います。企業はインターネットを介して復旧されたことが確認できたら、そのままサービスの使用が可能です。

・セキュリティ

オンプレミスは、自社で設計・開発を行うため、高いセキュリティを求める場合には独自で強固なセキュリティ環境を構築することが可能です。ネットワークが企業の外部に接続していないことからも、利用者が制限され強固なセキュリティ体制が構築されます。

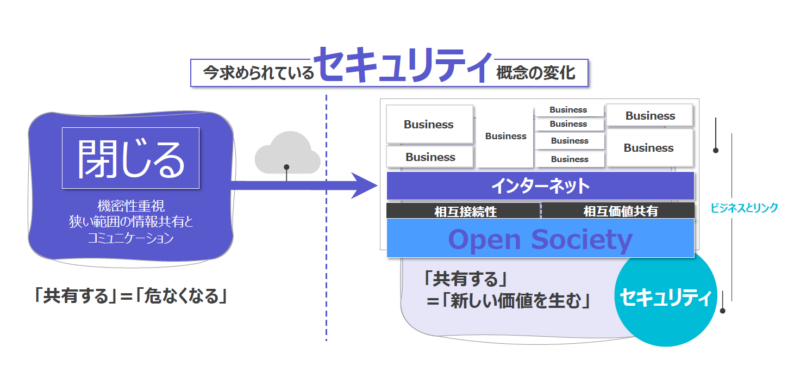

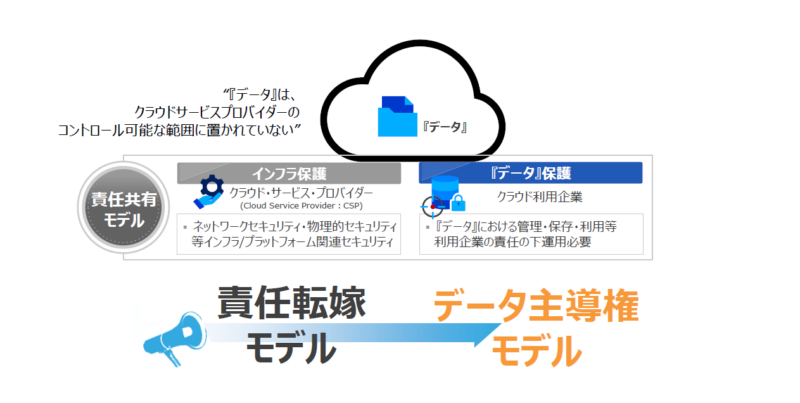

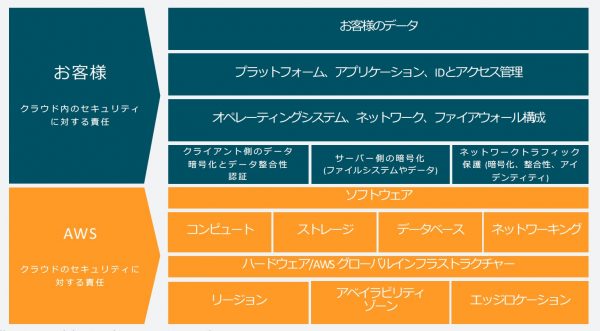

クラウド型では、サービス事業者が提供しているソリューションのセキュリティ対策により安全に使用することが可能です。サービス事業者は経済産業省が公表する「クラウドセキュリティガイドライン」など安全性を高めるための対策を実施し、事業者ごとにそれぞれ異なるセキュリティ対策が組まれています。クラウドサービスのセキュリティを重視する場合には、自社のセキュリティ基準に対応しているかなどを確認することが重要です。

・管理と保守の手間

社内にサーバーを設置しているオンプレミスの場合、サーバーの管理と保守が必要になります。それに伴い、管理・保守を行う運用担当者の人件費や管理費用などがかかります。サーバーの保守期限が訪れた際には、その都度アップグレードもしなければなりません。

対してクラウドの場合には、企業側はサービスを使用するだけで、管理と保守の手間がかかりません。サーバーの保守・管理はサービスを提供する事業者が行うため、サーバーのメンテナンスや保守期限への対応をすべて任せられるメリットがあります。

まとめ

オンプレミスは、自社内にネットワークやサーバーを設置して保守管理まですべてを行う運用形態です。仕様を自由にカスタマイズ可能、高いセキュリティが実現できますが、導入時には高額のコストがかかります。また、災害時のデータ損失、不具合時の復旧対応、保守管理の手間などに不安があります。

対して、クラウドでは業者がサービスとして提供しているサーバーやアプリケーションなどを使用します。月額料金を払って選択したサービスを利用する形になるため、セキュリティの高さは事業者によって異なり、導入時に大きなコストはかかりません。さらにデータの保護から保守管理までを事業者に任せられます。運用形態は特長がそれぞれ異なるため、目的に沿って導入を決めることが重要です。