トレンドマイクロは12月22日、脅威動向を予測したレポート「2021年セキュリティ脅威予測」を公開しました。その中で自宅のテレワーク環境がサイバー攻撃の弱点になりうると警鐘をならしています。2020年、多くの企業は新型コロナウイルス(Covid-19)のパンデミックに対応するため、業務機能、クラウドマイグレーション、テレワークのサポート等、さまざまな側面から運用とセキュリティのプロセスを見直す必要に迫られました。こうした状況の中、これまでのセキュリティリスクに加え、2020年に企業が直面した課題だけでなく、今後も続くであろう混乱に対する備えについても懸念が高まっています。テレワークの実施が恒常化したいま、テレワーク環境を狙ったサイバー攻撃が急増しています。手口が高度化・巧妙化する脅威の侵入を完全に防ぎ切ることは、もはや難しいとみられます。これからは、テレワーク環境で使われるエンドポイントからの侵入を前提にしたセキュリティ対策が必要になってくるでしょう。そんな中どのようなセキュリティ対策が効果的なのか、今回は紐解いていきたいと思います。

テレワーク環境がサイバー攻撃の弱点になっている

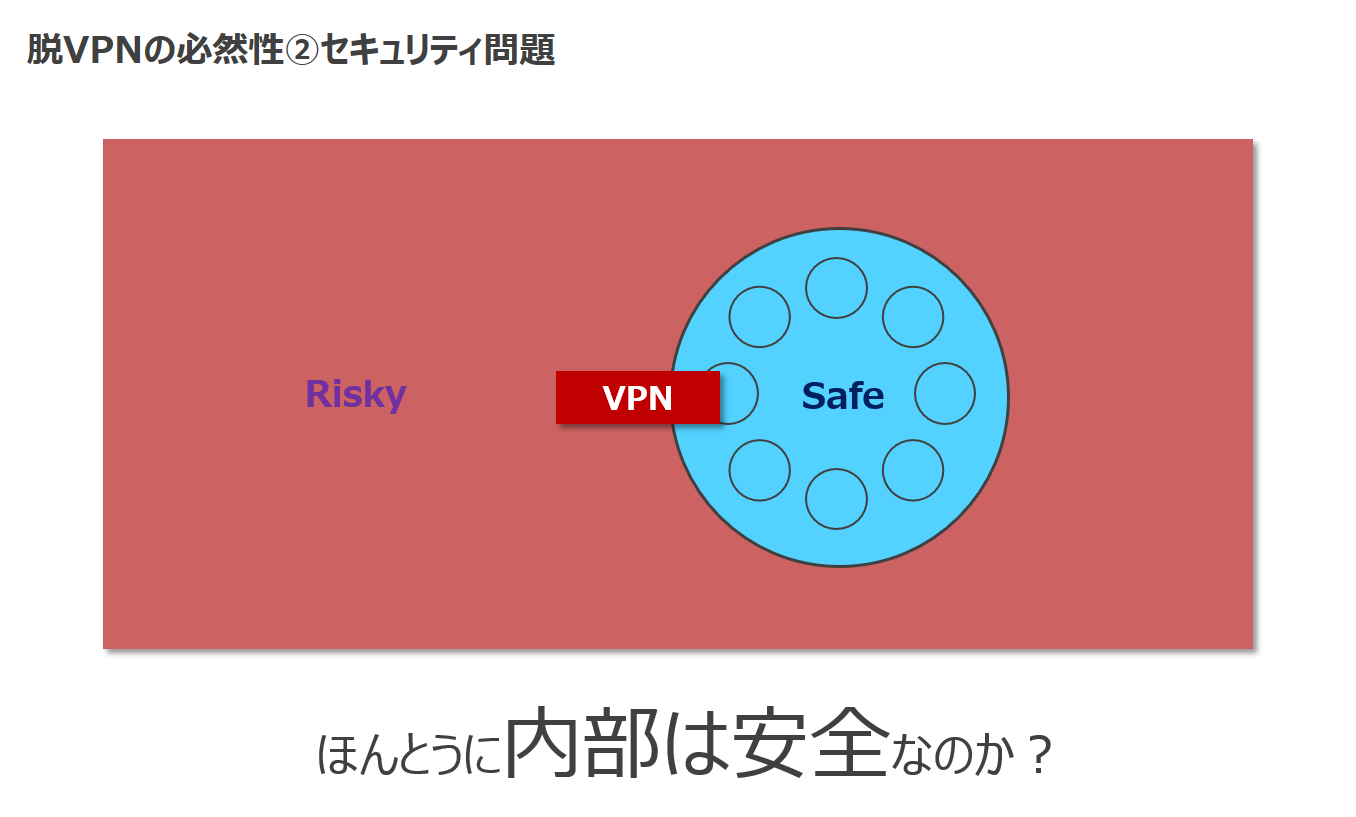

テレワークが当たり前になった現在、社員の自宅は、今後も引き続きオフィスとして利用される可能性があります。これにより、多くの社員が自宅からデバイス(私的なデバイスを含む)を使用して社内ネットワークの機密情報にアクセスする状況となり、こうした業務体制があらゆる企業にとって深刻なリスクとなります。このような状況においては、安全なアクセスを維持し、攻撃経路を阻止できる強固なセキュリティツールを導入しない限り、攻撃者は、容易に社内ネットワークへ侵入し、利用可能なターゲットを見つけるために端末へと移動を続けることになります。

1.自宅のテレワーク環境がサイバー攻撃の弱点に

今後、サイバー攻撃者が脆弱なホームネットワークから従業員の自宅のコンピュータを乗っ取って、組織ネットワークへ侵入することが顕著になることが予想されます。サイバー攻撃者にとって、自宅のルーターは格好の標的となります。侵入済みのルーターへのアクセス権をアンダーグラウンド市場で販売する傾向が見られるでしょう。加えて、企業の経営幹部やIT管理者のテレワーク環境など、サイバー攻撃者にとって価値の高いホームネットワークへのアクセス権を提供するアンダーグラウンドのサービスは需要が高くなるとみられています。

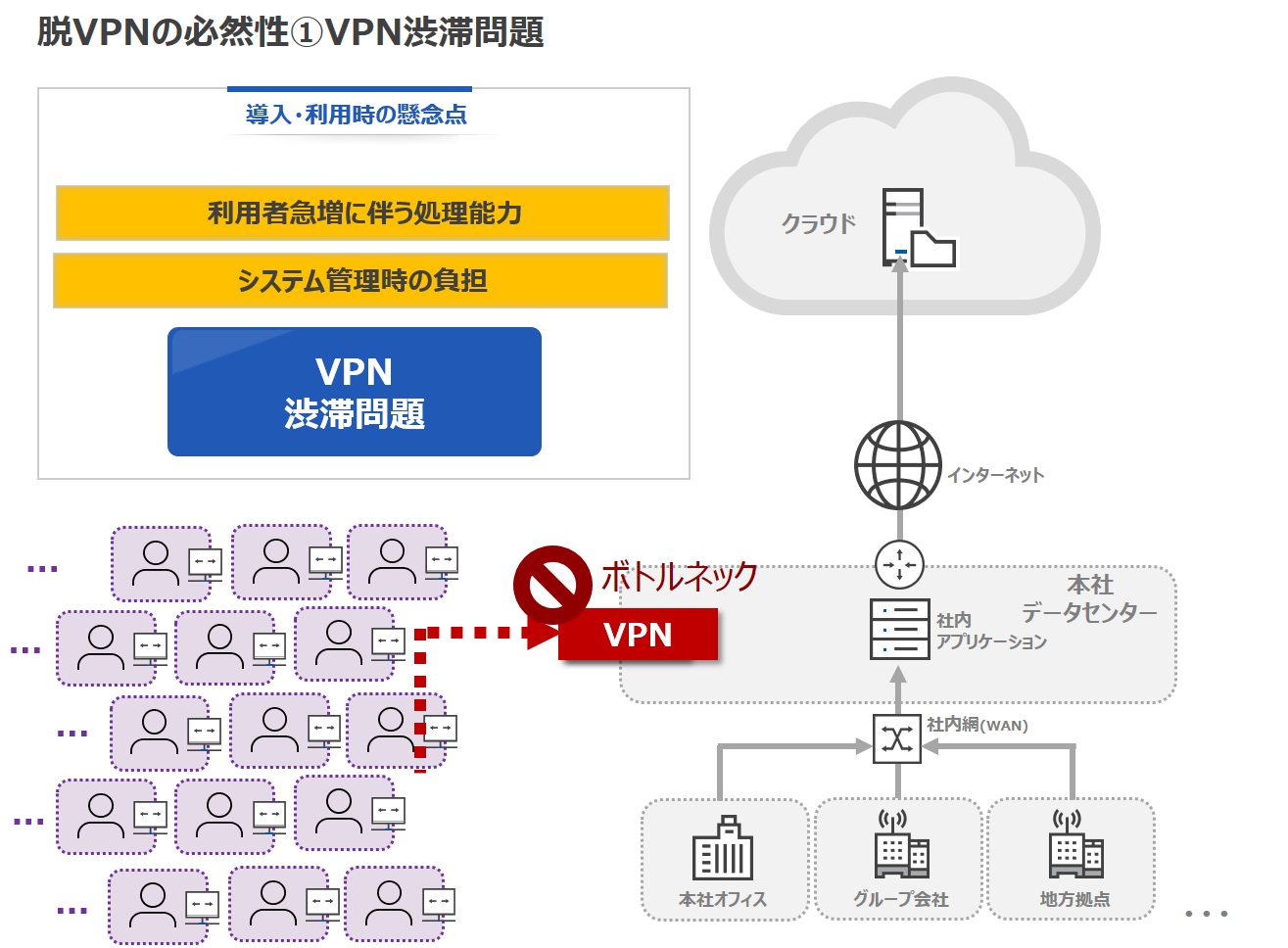

また、VPNシステムの脆弱性による侵入やアンダーグラウンド市場で脆弱性が適用されていないシステムのリストが確認されており、多くの組織にとって今後はVPNの脆弱性に一層注意する必要があります。

2.新型コロナウイルスに便乗した脅威の継続と医療機関を狙ったサイバー攻撃の深刻化

サイバー犯罪者は、新型コロナウイルスに対する人々の不安に便乗し、サイバー攻撃をおこなっており、この傾向は2021年も継続するとみられます。2021年は新型コロナウイルスに対するワクチンの開発や治験、提供が進むことで、ワクチン開発関連組織へのサイバー偵察・情報窃取が行われることが懸念されています。

3.修正プログラム適用までの空白期間を狙う「Nデイ脆弱性」の悪用が横行

2021年はベンダーにより修正プログラムが提供されている既知の脆弱性「Nデイ脆弱性」が重大な懸念を引き起こすとみられています。デイ脆弱性は、該当のソフトウェアやシステム開発企業から公開開示文書などが公開されており、悪用できる方法を探しているサイバー攻撃者にとって、悪用できる脆弱性の特定が容易です。加えて、2020年はVPNの脆弱性を狙う攻撃を多く確認したほか、複数の攻撃キャンペーンでも既知の脆弱性が多数悪用されていたことを確認しています。

テレワークを行う際のセキュリティ上の注意事項

世界中が新型コロナウイルス感染症によるパンデミックの災禍に見舞われるなか、不安につけ込んだサイバー攻撃が次々に見つかってます。複数のセキュリティ調査機関によると、コロナウイルス関連情報に見せかけたファイルやドメインを使用するサイバー攻撃、パンデミックを悪用して利益を得ようとするランサムウェアなども確認されています。とくに感染拡大被害が大きい地域、過酷な勤務によって疲弊する医療機関をターゲットにした脅威がめだって増えており、攻撃者の卑劣さが改めてうかがえます。2021年のサイバー攻撃の脅威としては、テレワークが鍵になっていることが各種レポートから伺えます。例えばIPA(情報処理推進機構)ではテレワークを行う際のセキュリティ上の注意事項として以下のような注意点をあげています。

所属する組織や企業からテレワーク環境が提供されている場合

- テレワーク勤務者の方は、お使いのテレワーク環境に関して所属先が定めた規程やルールをよく理解し、それに従ってください。

- 不明な点等がある場合は自分で判断せず、まずは所属先のシステム管理者等に相談をしてください。

- 規程やルールとあわせて、お使いのパソコン等に対して<日常における情報セキュリティ対策>を実施してください。

所属する組織や企業からテレワーク環境が提供されていない場合

- 本格的なテレワーク環境が提供されておらず、自宅のパソコン等で業務に関わるメールの送受信や資料作成等を行う場合には、自身によるセキュリティ対策を強く意識する必要があります。自分はITにそれほど詳しくない、相談できるシステム管理者がいない、等の状況にある方は、普段使っている個人の環境のセキュリティ対策を見直すことから始めてください。

- そのために、以下の<日常における情報セキュリティ対策>を確認し実施してください。

- 修正プログラムの適用

- セキュリティソフトの導入および定義ファイルの最新化

- パスワードの適切な設定と管理

- 不審なメールに注意

- USBメモリ等の取り扱いの注意

- 社内ネットワークへの機器接続ルールの遵守

- ソフトウェアをインストールする際の注意

- パソコン等の画面ロック機能の設定

テレワーク時に特に気をつけるべき注意事項

- テレワークで使用するパソコン等は、できる限り他人と共有して使わないようにしてください。共有で使わざるを得ない場合は、業務用のユーザーアカウントを別途作成してください。

- ウェブ会議のサービス等を新たに使い始める際は、事前にそのサービス等の初期設定の内容を確認してください。特にセキュリティ機能は積極的に活用してください。

- 自宅のルータは、メーカーのサイトを確認のうえ、最新のファームウェアを適用、ソフトウェア更新してください。

公共の場で行う場合

- カフェ等の公共の場所でパソコン等を使用するときはパソコンの画面をのぞかれないように注意してください。

- 公共の場所でウェブ会議を行う場合は、話し声が他の人に聞こえないように注意してください。

- 公衆Wi-Fiを利用する場合は、パソコンのファイル共有機能をオフにしてください。

- 公衆Wi-Fiを利用する場合は、必要に応じて信頼できるVPNサービスを利用してください。

- デジタルデータ/ファイルだけではなく、紙の書類等の管理にも注意してください。

さいごに

働き方改革が推進される中で流行した新型コロナウイルスの影響で「テレワーク」が急増しています。セキュリティガイドラインの策定をはじめ、実践的なセキュリティルール・情報管理ルールの策定が企業には求められています。今回まとめたように、従業員がテレワーク時にとるべき行動をルール化し、ガイドラインとルールを遵守できる環境作りが大切になってきます。

情報セキュリティの重要性について理解してもらい、従業員一人ひとりに浸透させていくことが欠かせません。

特にテレワーク勤務者は、オフィスから目の届きにくい場所で作業をすることとなります。そのためにも、ルールの趣旨や、ルールを遵守することの重要性を自覚してもらうことが大切です。