近年、サイバー攻撃の巧妙化により、企業の情報システムに潜む脆弱性を狙った被害が増加しています。不正アクセスや情報漏えいを未然に防ぐため、脆弱性診断サービスの導入を検討する企業が増えています。

しかし、「どのサービスを選べばよいのか」「費用相場はいくらか」「ツール診断と手動診断の違いは何か」といった疑問を持つ担当者も少なくありません。本記事では、脆弱性診断サービスの種類や費用相場、おすすめサービス5選を解説します。

脆弱性診断サービスとは

「脆弱性」とは、総務省の定義によると「コンピューターのOSやソフトウェアにおいて、プログラムの不具合や設計上のミスが原因となって発生した情報セキュリティ上の欠陥」を指します。

脆弱性診断サービスとは、ネットワークやOS、Webアプリケーション、サーバー、ミドルウェアなどに潜むセキュリティ上の弱点を専門的に検出し、サイバー攻撃のリスクを低減するためのサービスです。

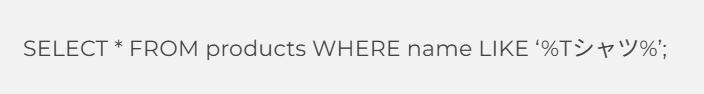

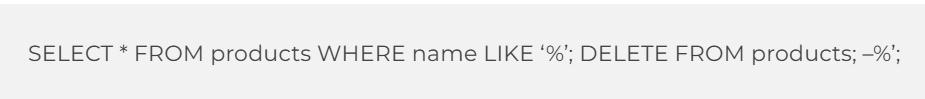

脆弱性を放置すると、SQLインジェクションやクロスサイトスクリプティング(XSS)などの攻撃手法により、不正アクセスや個人情報の漏えいといった深刻な被害につながる可能性があります。

脆弱性については、以下の記事で詳しく解説しています。あわせてお読みください。

脆弱性診断が必要な理由

IPAの「中小企業の情報セキュリティ対策ガイドライン」では、セキュリティ診断の実践が推奨されています。

近年、大企業を中心に、システム導入要件や入札要件に「脆弱性診断の実施」を加える企業が増加しています。取引先から診断結果の提出を求められるケースも多く、ビジネス上の必要性が高まっています。

また、個人情報保護法などの法規制対応、業界ガイドライン遵守といったコンプライアンス要件を満たすためにも、定期的な診断が必要です。診断実施により、セキュリティ対策状況を客観的に証明でき、取引先や顧客からの信頼獲得につながります。

脆弱性診断サービスの種類

脆弱性診断サービスは、「診断対象」と「診断方法」という2つの軸で分類されます。ここでは、デジタル庁のガイドラインに基づき、それぞれの分類について詳しく解説します。

診断対象による分類

デジタル庁「政府情報システムにおける脆弱性診断導入ガイドライン」では、脆弱性診断を「Webアプリケーション診断」「プラットフォーム診断」「スマートフォンアプリ診断」の3つに分類しています。

- Webアプリケーション診断

WebアプリやWeb APIに疑似攻撃リクエストを行い、SQLインジェクションやクロスサイトスクリプティングなどの脆弱性を検出します。

- プラットフォーム診断

サーバーやネットワーク機器に疑似攻撃通信を行い、ポート開放状態、脆弱なソフトウェア、設定不備などを確認します。

- スマートフォンアプリ診断

AndroidやiOS向けアプリの通信経路やアプリ内部構造の脆弱性を確認します。

診断方法による分類

デジタル庁「政府情報システムにおける脆弱性診断導入ガイドライン」では、診断手法を「ツールによる自動診断」「専門家による手動診断」「両者の併用」の3種類に分類しています。

- ツール診断(自動診断)

専用ツールで自動的に脆弱性を検出する方法です。効率的ですが、複雑な脆弱性の検出は困難です。

- 手動診断

セキュリティエンジニアが手作業で診断する方法です。ツールでは検出できないシステム固有の脆弱性やビジネスロジックの欠陥まで検出可能で精度が高い反面、費用は高めです。

- ハイブリッド診断

両者を組み合わせた方法で、ガイドラインでは併用が推奨されています。

脆弱性診断サービスの費用相場

脆弱性診断サービスの費用は、診断方法や診断対象の規模によって大きく変動します。ここでは、ツール診断と手動診断それぞれの費用相場、および費用に影響する要因について解説します。

ツール診断の費用相場

ツール診断の費用相場は、無料〜数十万円です。

オープンソースの診断ツールを自社で運用する場合は無料ですが、専門知識が必要です。月額課金型のクラウドサービスでは月額数万円から利用でき、継続的な診断に適しています。ツール診断は簡易的な診断や初期診断として活用されることが多く、コストを抑えながらセキュリティ対策の第一歩を踏み出せます。

ただし、ツール診断のみでは検出できない脆弱性があることに注意が必要です。特に、ビジネスロジックにかかわる脆弱性やシステム固有の設計上の問題は、ツールでは発見が困難です。

手動診断の費用相場

手動診断の費用相場は、数十万円〜数百万円です。

診断対象の規模によって費用が大きく変動し、Webサイトのページ数やリクエスト数、機能の複雑さなどが影響します。セキュリティエンジニアが手作業で詳細に診断するため、ツール診断では検出できない高度な脆弱性まで発見できる精度の高さが特徴です。

より精度の高い診断を求める場合や、個人情報保護法対応、PCI DSS準拠などのコンプライアンス要件を満たす場合にはおすすめの手法となります。

費用に影響する要因

脆弱性診断の費用は、以下の要因によって変動します。

- 診断対象の規模

Webサイトのページ数やリクエスト数、サーバー台数などにより費用が変動します。

- 診断方法

ツール診断のみか、手動診断を含むかで費用が大きく異なります。

- 診断項目の数

基本項目のみか、詳細項目まで含むかで費用が変動します。

- オプションサービス

報告会の実施、再診断の回数、改善コンサルティングなどにより費用が追加されます。

- 診断の実施条件

平日・休日、昼間・夜間、リモート・オンサイトによっても費用が変わります。

脆弱性診断サービス比較

ここでは、国内で提供されている代表的な脆弱性診断サービス5選を紹介します。それぞれの特徴や診断方法、費用目安を比較し、自社に最適なサービス選びの参考にしてください。

Cloudbric 脆弱性診断(ペンタセキュリティ/クラウドブリック)

Cloudbric 脆弱性診断は、セキュリティエキスパートによる手動診断を採用し、高精度な診断を実現します。Webサイト、Webアプリケーション、API、プラットフォーム、スマートフォンアプリ、ペネトレーションテストの6種類から選択可能です。

Webアプリケーション診断では、CVSSスコアとEPSS情報を組み合わせた「深刻度×悪用度」の評価スコアで診断することで、優先対応すべき脆弱性を明確化できます。

脆弱性対策としてCloudbric WAF+などのソリューション提案も可能で、診断から対策まで一貫したサポートを受けられます。

Securify(株式会社スリーシェイク)

Securifyは、URLを登録するだけで最短3ステップで診断を開始できるWebアプリケーション脆弱性診断ツールです。

SQLインジェクションやOSコマンドインジェクションなど、3,000以上の診断項目に対応しており、包括的なセキュリティチェックが可能です。ツール診断と専門家による手動診断を組み合わせたハイブリッド型を採用し、自動検査の効率性と手動診断の精度を両立しています。

シンプルで直感的なインターフェースにより、セキュリティの専門知識がなくても操作できます。また、SlackやTeamsとの連携機能を搭載し、診断結果を開発チームやセキュリティチームと容易に共有できます。

無料プランも用意されており、有料プランは月額50,000円から利用可能です。

AeyeScan(株式会社エーアイセキュリティラボ)

AeyeScanは、AIとRPAを活用し、最短10分で診断を開始できるWebアプリケーション脆弱性診断ツールです。

自動でサイトを巡回して画面遷移図を生成し、診断対象を可視化する機能が特徴です。OWASP Top 10など幅広い診断項目に対応し、主要な脆弱性を効率的に検出できます。非エンジニアでも操作可能な使いやすいインターフェースを備えており、専門知識がなくても安心して利用できます。診断結果は詳細な日本語レポートとして自動生成されます。

無料トライアルが用意されており、実際の操作感を確認してから導入を検討できます。

vex / VexCloud(株式会社ユービーセキュア)

vex / VexCloudは、国内シェアNo.1の純国産Webアプリケーション脆弱性検査ツールです。

自動巡回機能とシナリオマップによる柔軟な診断設定が可能で、複雑なWebアプリケーションの診断にも対応できます。純国産ツールならではの強みとして、マルチバイト文字列(日本語)の取り扱いに起因する脆弱性にも対応しており、日本語サイトの診断に適しています。

オンプレミス版(vex)とクラウド版(VexCloud)の2種類を提供しており、企業のシステム環境や運用方針に応じて選択できます。

診断結果レポートは日本語・英語で10種類のレポート形式に対応しており、用途に応じて選択可能です。2週間の無料トライアルが用意されています。

LANSCOPE プロフェッショナルサービス 脆弱性診断(エムオーテックス株式会社)

LANSCOPE プロフェッショナルサービス 脆弱性診断は、経済産業省「情報セキュリティサービス基準」適合サービスです。

国家資格「情報処理安全確保支援士」を保有する専門家による手動診断を実施しており、高い信頼性と診断精度が特徴です。Webアプリケーション、ネットワーク、クラウド環境まで幅広く対応します。

20年以上の診断実績に基づくノウハウを活用しており、豊富な経験から得られた知見を診断に反映します。診断結果レポートでは、発見された脆弱性に対する具体的な対策方法まで提案してくれるため、診断後の改善活動をスムーズに進められます。

まとめ

本記事では、脆弱性診断サービスの種類や費用相場、おすすめサービス5選を解説しました。

脆弱性診断は、サイバー攻撃による被害を未然に防ぐために欠かせない取り組みです。診断方法には「ツール診断」「手動診断」「ハイブリッド診断」があり、それぞれ費用や精度が異なります。自社の予算や診断目的に応じて最適なサービスを選択することが重要です。

「Cloudbric 脆弱性診断」は、セキュリティエキスパートによる6種類の高精度な手動診断を提供しています。たとえば、Webアプリケーションは、CVSSスコアとEPSS情報を組み合わせた評価スコアによる診断で、優先対応すべき脆弱性を明確化できます。

脆弱性診断の導入をお考えの方は、ぜひお気軽にお問い合わせください。