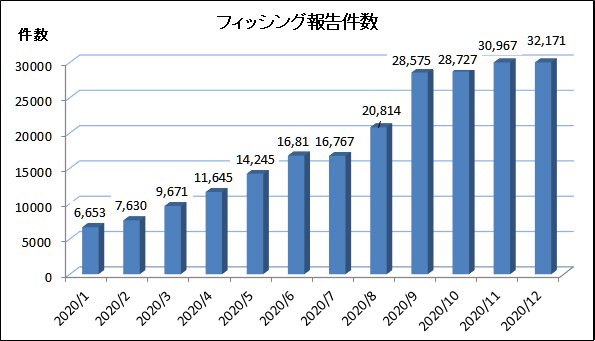

フィッシング対策協議会の報告によると、2020年12月のフィッシングは1,204 件増加し、過去最多となる32,171 件となりました。これは前月11月にはじめて3万件の大台を突破した3万967件からさらに1204件の増加となります。前年よりこちらでも度々警告してきたフィッシング詐欺の増加ですが、増加の一途をたどっています。しかもグローバルで11月に観測された攻撃キャンペーンの上位10件はいずれも日本を標的とするフィッシング攻撃です。それらはAmazon、楽天、三井住友カードの利用者をターゲットにし、中でもAmazonは1日あたり数十万件単位で送信されており、100万件を超える日も確認されています。今日本がフィッシング攻撃の標的にロックオンされているのは間違いなく、今回はその現状に警鐘を鳴らすと共に、企業がとり得る対策についてもお届けしたいと思います。

引用:フィッシング対策協議会

フィッシング攻撃とは

フィッシング(phishing)とは、インターネットのユーザから経済的価値がある情報を奪うために行われる詐欺行為です。第三者がユーザをだましてオンラインから個人情報を入手しようと試みます。フィッシング サイトが要求する情報には次のようなものがあります。

- ユーザ名とパスワード

- 社会保障番号

- 銀行口座番号

- PIN(暗証番号)

- クレジット カード番号

- 母親の旧姓

- あなたの誕生日

金融機関や有名企業を装った電子メールに、「アカウント更新のため」などとして電子メール内に書かれているURLをクリックさせ、表示された偽のWebサイトに口座番号などのID、パスワードなどを入力させ、個人情報を取得するというものです。偽のWebサイトとはいえ、見た目はそっくりに作られているため、それが偽のWebサイトであるということに気づくのは困難です。

フィッシングの種類

スピアフィッシング

スピアフィッシングは、単純ですが危険性の高い、Eメール経由の標的型攻撃です。一見何の変哲もないメールの 本文にリンクが記載されていたり、ファイルが添付されていたりします。他のフィッシングとの違いは、普通のフィッシングは範囲や標的を絞らずに行うのに対し、スピアフィッシングは特定の企業の特定の人物や社員を標的にする点です。標的を絞り込むため精度が高まり、通常のフィッシングよりも悪質で危険度が高いと言われています。サイバー犯罪者は標的に関する情報を慎重に収集し、標的を引き付ける「餌」を用意します。うまく作られたスピアフィッシングメールは本物とほぼ見分けがつかないため、相手をより簡単に釣り上げられるのです。不特定多数に送り付けるスパムメールならメールを開く人も3%程度なのが、狙いを定めたスピアフィッシングでは、70%ものメールが開かれてしまうと言う統計もあります。

攻撃者は、基本的に実用的で小さなプログラム、Microsoft WordのマクロやJavaScriptコードを使って文書を攻撃の手段に変え、一般的なファイルに埋め込みます。その唯一の目的は、さらに有害なマルウェアを標的のコンピューターにダウンロードすることです。コンピューターに感染したマルウェアは、標的のネットワーク全体に拡散することもあれば、集められるだけの情報を集めまくることもあります。このようにして、マルウェア作成者は目的の情報を探し出します。こうした高度に入念に準備して行うスピアフィッシングでは、大企業の幹部、金融機関の職員等影響力のある人物に狙いを定めます。

スピアフィッシングのメールの大半は、ITの監督権限のある方、あるいはネットワークドメインのアドミニストレータを標的に送られます。ここを攻略すれば社内ネットワークにマルウェアを広げることができるからです。

スピアフィッシングの中でも、特に大きな獲物、すなわち最高経営責任者(CEO)などの経営幹部を狙うフィッシングのことを、ホエーリング(whaling)やホエールフィッシング(whale phishing)と呼びます。社外の取締役等はその会社の社員ではないことから、業務関連の連絡に個人用のメールアドレスを使っている場合も多く、ホエールフィッシングの標的に狙われやすいという指摘もあります。

新型コロナウイルスの感染拡大に便乗した、中国、北朝鮮、ロシアの攻撃グループによる複数のスピアフィッシング攻撃等も報告されています。

ラテラルフィッシングメール

ラテラルとは横方向を意味し、サイバー攻撃により内部ネットワークに不正侵入後、横方向への感染を拡大する行為を「ラテラルムーブメント」と呼びます。ラテラルフィッシングは、攻撃者が組織内のメールアカウントを何らかの手法で乗っ取り、その組織の正規アカウント(ドメイン)から、取引先等なんらかの横つながりにある企業に対し、フィッシングメールを送るものです。正規の内部アカウントからのメールなので、現在の攻撃検知の想定外のため、一般に検知が困難です。フィッシングが浸透してから、「偽ドメインからのメール」へ警戒を強める従業員も多くなりました。有名企業を騙るメール名でも、ドメインが異なれば不用意に開かいのは最早常識となりました。しかし、ラテラルフィッシングは、「正規ドメイン」からフィッシングメールが送付されて来るので、この常識が通用しません。

インターネットバンキングの被害にも

インターネットバンキングの口座に不正アクセスされ、知らない間に預金が詐欺グループに送金されるケースがあります。フィッシング詐欺では、実際に存在する銀行やクレジットカード会社、ショッピングサイト、SNSなどを装った偽のメールやショートメッセージ(SMS)が送付され、本物のログインページを精巧に模した「偽のログインページ」に誘導されます。この偽のログインページで入力してしまったアカウント情報などは、悪意のある第3者に送信されます。この不正に盗まれた情報は、不正送金などのために悪用される恐れがあります。そしてIDやパスワードなどの情報を入力させて盗み取り、口座から預金を不正に引き出すのが典型的なものです。実際に送付されてくるメールでは、「システムトラブル」や「セキュリティ対策のため」などを装い、偽のログインページにアカウント情報を入力させるように巧みに誘導する文面になっています。フィッシングで偽サイトに誘導されている場合は、URLなどを確認することで、正規のサイトであるかどうか確認することが可能です。

企業に影響のあるフィッシング被害

なりすまし被害

自社がフィッシングのなりすましにあうケースが想定されます。例えばECサイトの場合、対象サイトは売上減だけではなく、サイトの信頼回復に時間がかかるとの報告もあります。一見しただけではニセモノと見分けがつかないサイトが多いこと、またネットショップ側になりすましたメールでフィッシングサイトへ誘導されることもあります。

そこで企業としては入手したいのが『SSLサーバー証明書』です。SSLサーバー証明書は『https://』で始まるサイトの暗号化だけでなく、第三者のなりすましによる偽サイトを防ぐためにも役に立ちます。 ただし、SSLサーバー証明書にはランクがあり、中には信頼できない機関によって発行されるものも存在するため注意が必要です。 最上位の証明であるEV(Extended Validation)SSL証明書であれば、認証基準に基づいた実在確認をするため、非常に高い信頼性が期待できます。

Webページが改ざん被害

またSQLインジェクションではWebページが改ざんされ、フィッシングサイトへ訪問者を誘導されることもあります。あるいは、SQLインジェクションを利用してサーバー上のファイルを書き換えることでWebページを改ざんされることもあります。この場合、訪問者をフィッシングサイトに誘導したり、ウィルスに感染させたりといった被害が予想されます。

他にもロスサイトスクリプティング(Cross Site Scripting、XSS)によってお問い合わせフォームに悪意のあるスクリプト(JavaScriptなど)を入力して、ホームページを改ざんする攻撃も存在します。埋め込んだスクリプトを利用して、訪問者のcookie(クッキー)情報を盗み取り、各種サービスのログインID・パスワードを盗みとります。

このようなケースの場合、実際は自社が被害者であるにもかかわらず、加害者として扱われてしまうことになります。クロスサイトスクリプティングによる情報流出が発生すると、甚大なクレームが発生し、会社の社会的な信頼も失われてしまいます。

さいごに

SQLインジェクションやクロスサイトスクリプティングといったWebアプリケーションの脆弱性を防御するには、防ぐ有効な手段としてWAFが注目されています。WAFの大きなメリットは、ホームページに予期していない脆弱性が潜んでいたとしても、攻撃パターンを読み取ってアタックを未然に防いでくれる点です。また、脆弱性を修正されるまでのタイムラグにゼロデイ攻撃を受けつづけるリスクも減少します。WAFを導入することで、ホームページのセキュリティが格段に向上します。

Webサイトがフィッシングサイトへの踏み台として利用されることは大変な信用失墜につながります 。特に、ECサイトなど、顧客情報や機密データを取り扱う企業にとっては、一度失われた信頼を回復には莫大な時間と費用がかかりますので、事前に脅威を防ぐための防御態勢を整える必要があります。

クラウド型WAFであるクラウドブリック(Cloudbric)はPCI-DSSに準拠したエンタープライズ向けWAFサービスを提供します。クラウドブリックを導入することで、企業はハッカーの不正な動きを事前に発見し遮断することができるため、顧客情報を安全に守れます。