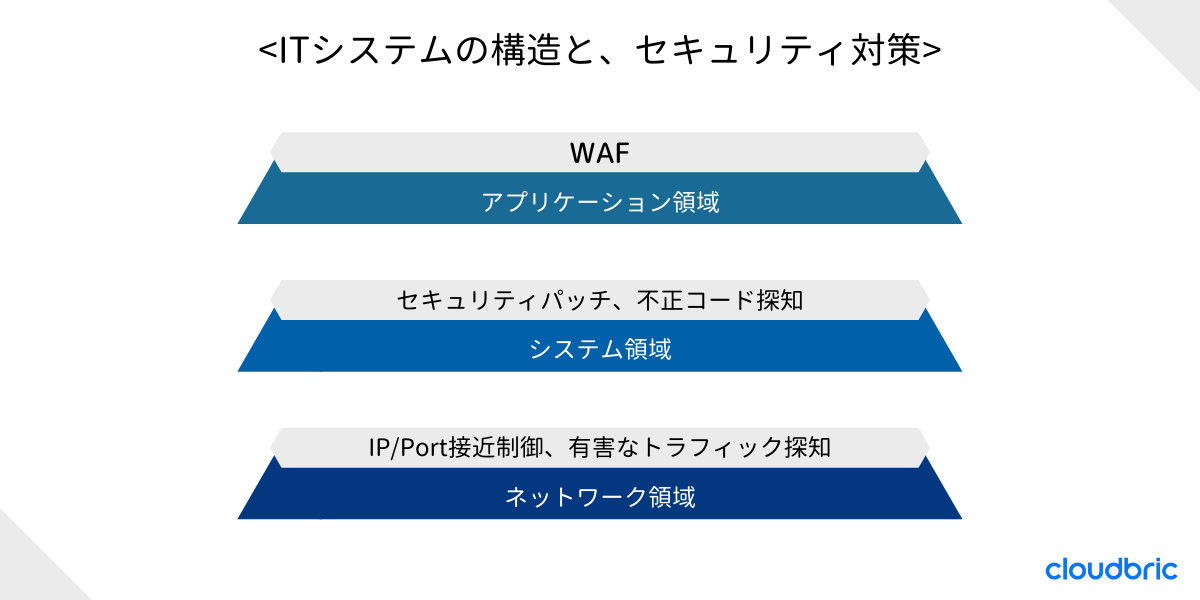

会員制サイトの登録機能からオンライン決済機能まで、もはやWebアプリケーションが使用されていないWebサイトを探す方が難しくなった時代です。様々の情報が蓄積されるゆえ、さらに厳重なセキュリティ対策が必要となっています。Webアプリケーションファイアーウォール(WAF)はその代表例として有名であり、実際、様々なWAF製品やサービスが市場に出回っています。しかし、専門知識が必要で導入に時間やコストなどがかかるなど、セキュリティ対策を選定する、という事は決して容易ではありません。市場に多数の製品が並んでいれば、その難易度はなおさら上がります。そこで本日は、WAFの導入を検討するシステム担当者の役に立つようにWAFを選ぶ際のチェックポイントを紹介したいと思います。WAFは大きく「シグネチャー方式」と「ロジックベース方式」に分けられますが、特にそれについて詳しく説明したいと思います。

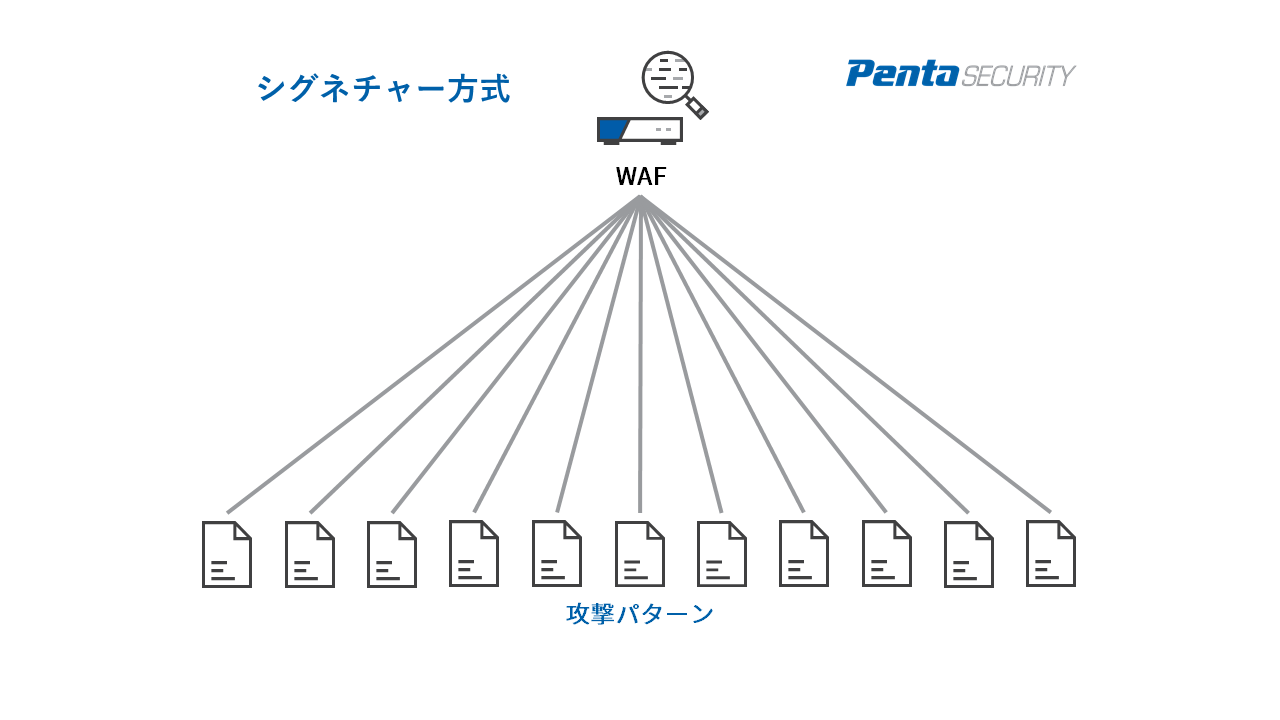

名簿を見て判断する、シグネチャー方式のWAF

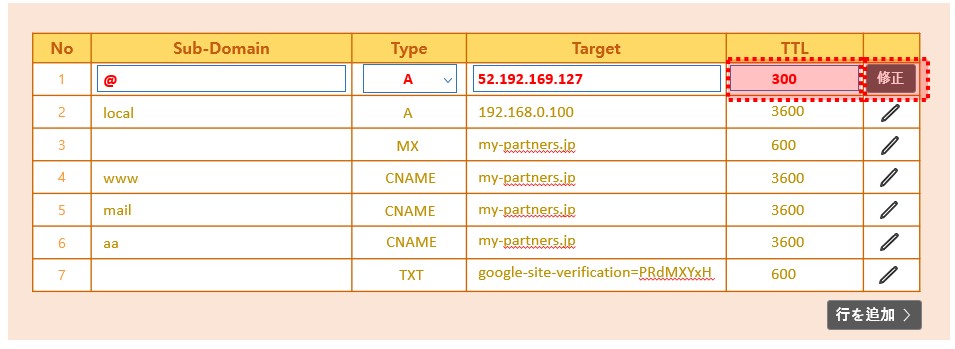

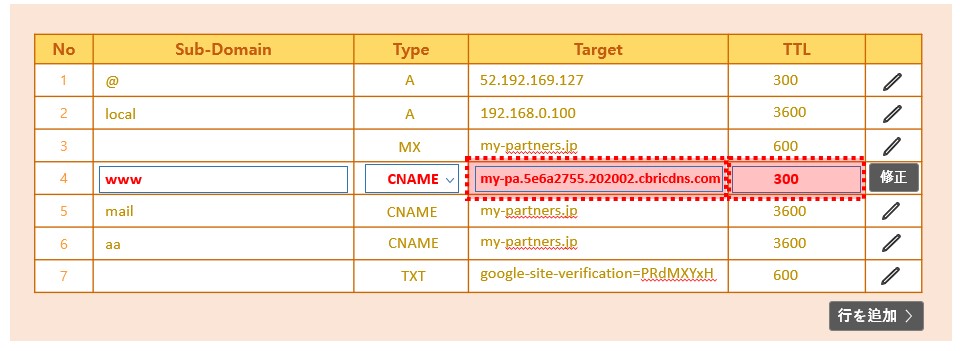

現在販売されている大半のWAFは「シグネチャー」に従い攻撃を検知・遮断します。簡単に説明すると、「名簿を見て判断する」形だと言えます。各シグネチャーには既に知れた攻撃の構成要素である「パターン」が含まれています。WAFは全てのリクエストとサーバの応答をシグネチャーと比較し、一致するかを確認します。そして一致するパターンが確認された場合、予め設定されたセキュリティポリシーに従って警告を行ったり、トラフィックを完全に遮断するなどの措置を取ります。

シグネチャー方式のメリット

シグネチャー方式の場合、ベンダーが新たに発見された攻撃に対して迅速にアップデートを行えるというメリットを持ちます。一般的に、一つのシグネチャーは一つの攻撃に含まれる特定のパターンを定義します。そのため運営メカニズムが比較的簡単であり、ユーザが「特定の位置で特定の攻撃だけを遮断」しようとする場合に効果的です。また、特定の攻撃パターンのみを定義するため、誤検知率が比較的低いという特徴を持ちます。

シグネチャー方式のデメリット

新たな攻撃が発見される度にシグネチャーを追加しなければいけない、というのがシグネチャー方式の一番のデメリットです。つまり、頻繁なアップデートが必要になるという事です。最近には一刻ごとに新たな攻撃が発見されており、多数のシグネチャーが必要となります。しかし、全ての攻撃を記録し、WAFに適用するのは事実上不可能です。莫大なサーバのリソースを占領するとともに、Webアプリケーションの性能を大きく落とす結果につながるからです。また、シグネチャーが作成されていない「ゼロデイ攻撃」など、未知の攻撃に対応できないというデメリットにも注目する必要があります。

他にも、不要なシグネチャーの数が増えるにつれ、正常なトラフィックを遮断する恐れが増えるというデメリットも存在します。これは誤検知率の上昇に繋がります。そのため、必要なシグネチャーのみを維持する必要があるでしょう。しかし、各シグネチャーの必要性を全て判断し適用できるのか、という部分が疑問として残ります。このような問題を解決するため、一部のベンダーは初期に数週間の機械学習過程を進め、アプリケーション環境を研究したりもします。しかし残念ながら、いつも最適な結果が導き出されるわけではなく、コストの上昇という悪影響を及ぼしたりもします。

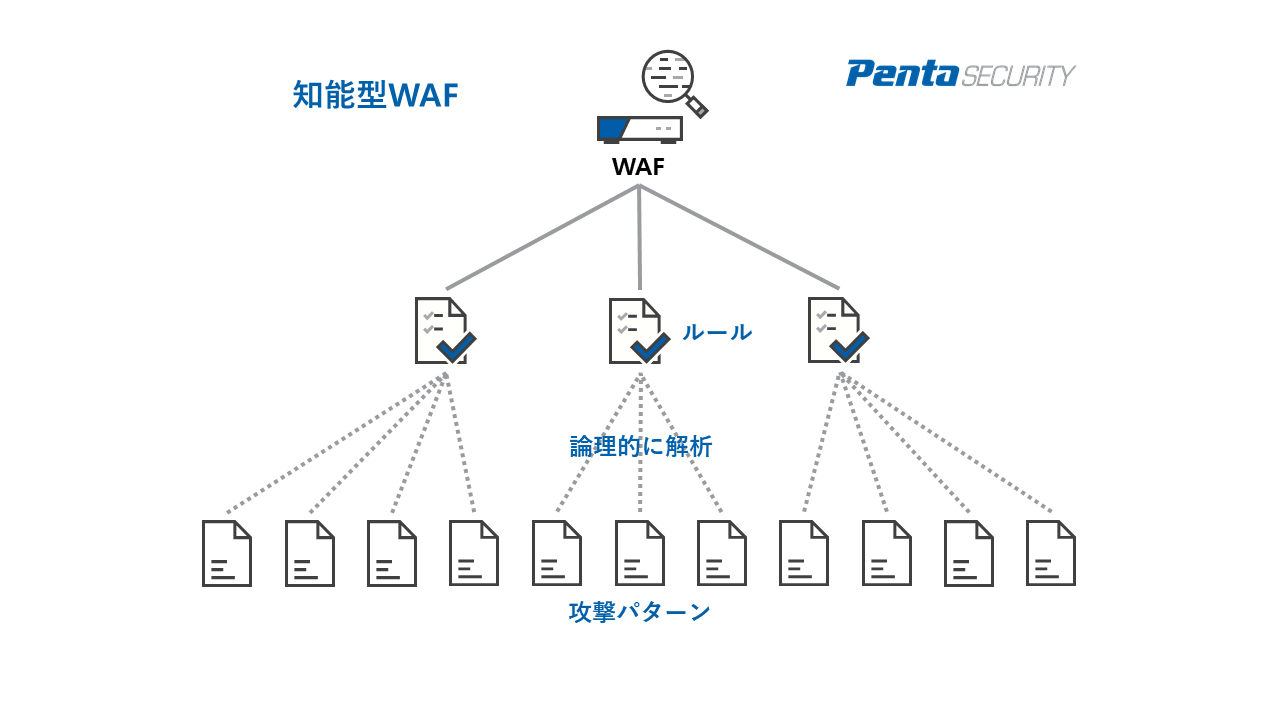

ルールをベースに、知能的に検知するロジックベースのWAF

ロジックベースのWAFは「事前に定めたルール、つまりロジックをベースに攻撃を検知する方法」です。シグネチャー方式に比べさらにテクノロジーに依存し、人手はほとんど必要としません。一般的にシグネチャーは攻撃のソースコードで構成されますが、ルール基盤検知を活用するWAFは攻撃パターンを記録せず稼働されます。その代わり、様々な攻撃パターンからルールを導き出すのです。ロジックベースの検知エンジンを通じソースコードのパターンを分析し、主に含まれているコードを探し出します。そのため、たった一つのルールだけでも数百のシグネチャーが含む多数の攻撃を定義することが出来るのです。つまり、ルールは「パターンのパターン」だと言えます。

ロジックベースWAFのメリット

Webアプリケーションの環境によりますが、シグネチャー方式は2,000から8,000個以上までのシグネチャーを必要とします。しかしロジックベースWAFの場合、同じ量の攻撃を検知するのにわずか数十個のルールのみを要します。そのため、より速い処理速度と高い性能を保証できる点が最大のメリットとなります。

ペンタセキュリティの研究チームが行った一連のテストによると、27個のルールを使用したロジックベースのWAFは攻撃の95%を遮断するのに成功しました。これは8,000個のシグネチャーを適用したものと同様の結果です。また、何も設置されていない場合と比べ、ロジックベースWAFの場合は処理速度が20%ダウンした半面、シグネチャー方式の場合は50%ダウンしたといいます。

ロジックベースのWAFが持つもう一つの特徴は、シグネチャー方式のWAFに比べ維持・管理に要するリソースが極めて低いという点です。最初にルールが一通り設定されたら、以後追加アップデートをほぼ要しません。ベンダーは極めて必要とされる場合だけ既存のルールをアップデートし、新たなルールを追加します。またシグネチャーではなくルールで攻撃を検知するため、ゼロデイ攻撃などの未知の攻撃からも対応できます。

ロジックベースWAFのデメリット

一部の人たちは、介入する余地があるということでシグネチャー方式のWAFを好む場合があります。また、ロジックベースのWAFは人工知能に対する依存度が比較的高いという特徴を持ちますが、そのためコントロールするのが難しいという意見もあります。その他にも、膨大なシグネチャーリストを確認するのに慣れすぎて、「少ないルールだけでもしっかりとセキュリティ対策を取れるのか」と疑う意見もあります。まとめると、人工知能に対する不安や不信のみがロジックベースWAFのデメリットです。

まとめ

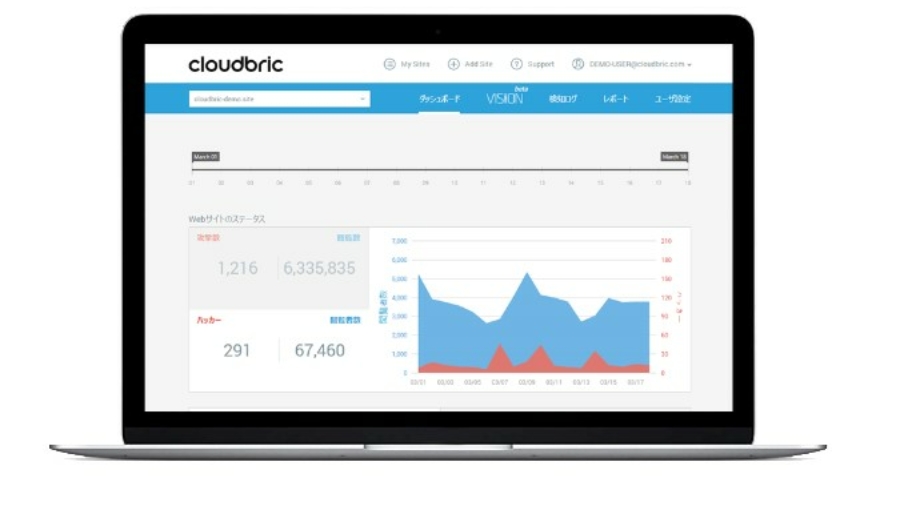

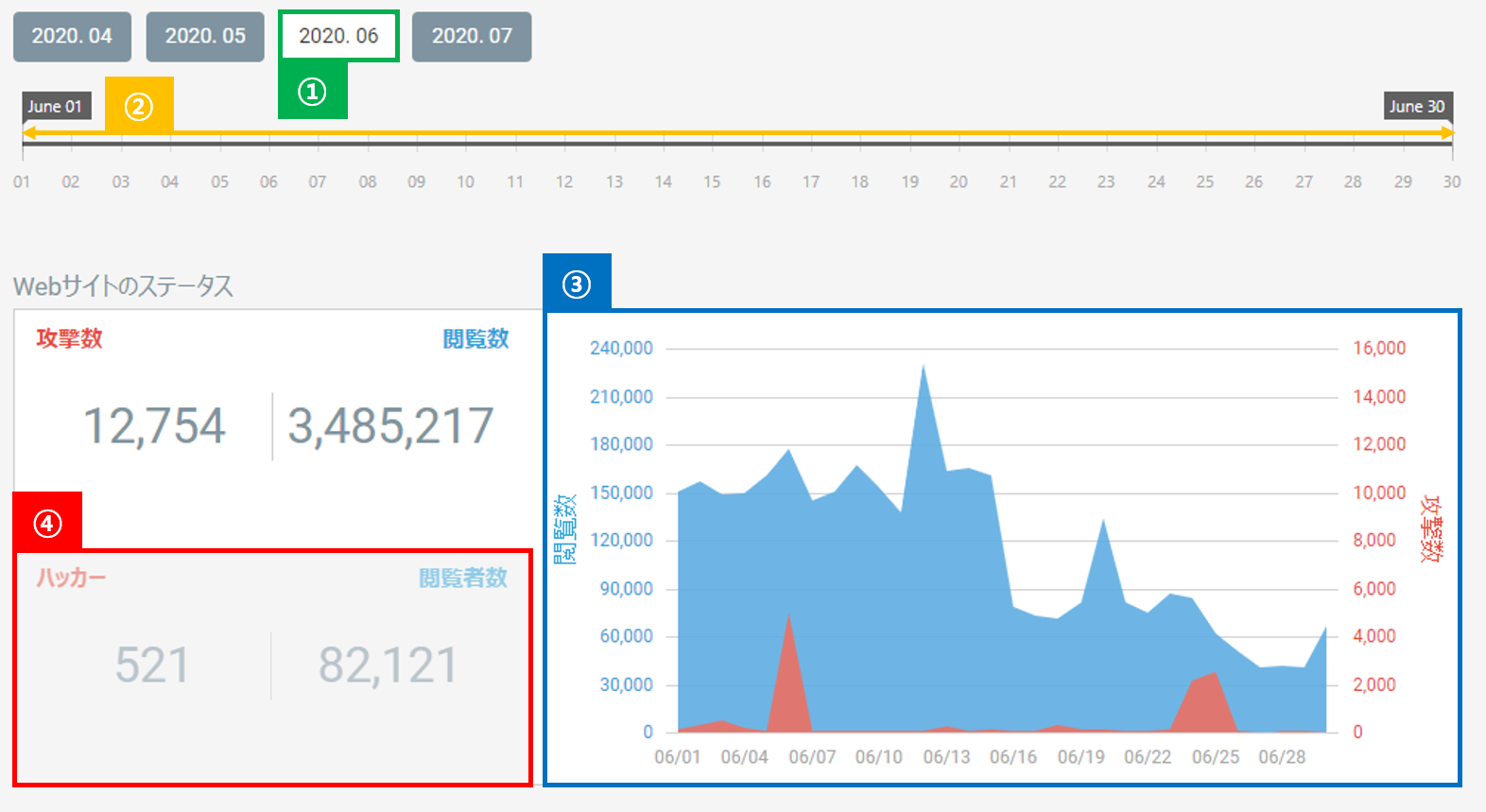

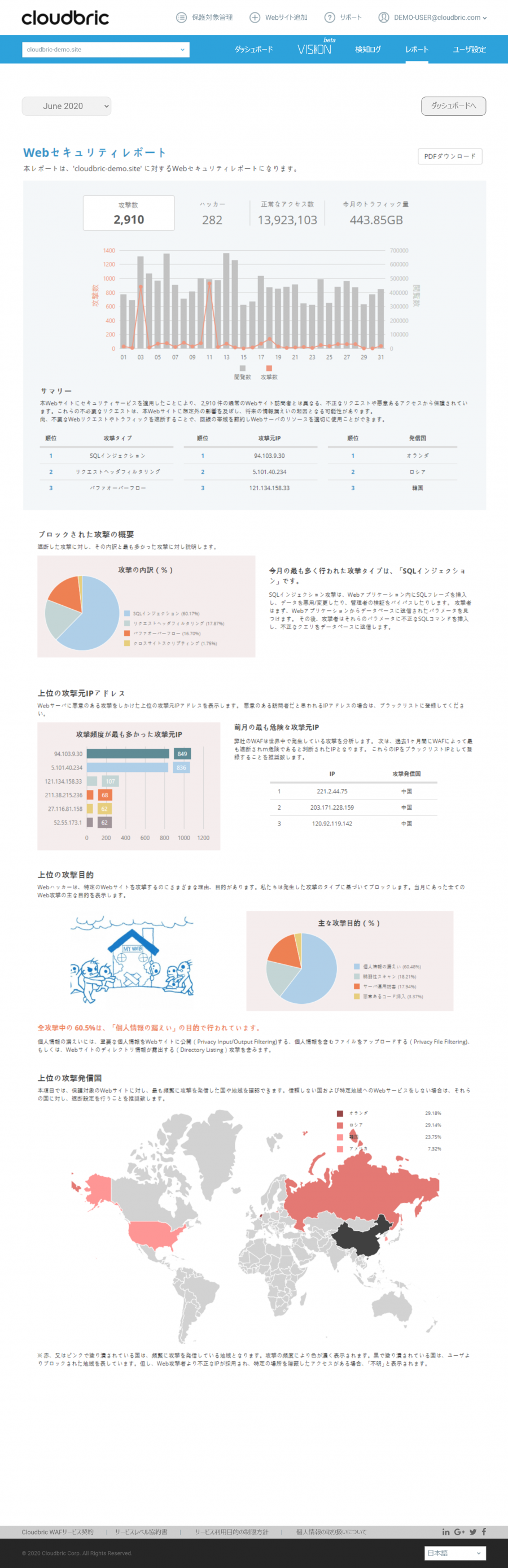

各企業の状況は違えど、セキュリティ対策を求められているという部分は変わりません。ハッカーの手口が進化を続けている中、セキュリティ対策もまた迅速に進化する必要があるでしょう。しかし、企業がリソースを注ぐべき分野はますます増えており、状況にあったものを選ぶ必要があります。その中で、いったん設置すればリソースをほぼ要しないロジックベースWAFもまた、有効な選択肢となるでしょう。Clourbricはロジックベース検知エンジンを搭載しながらも、手軽に運用できるクラウド型WAFです。高レベルのセキュリティ技術と合理的な価格、そして利便性までを満たします。ぜひ無償トライアルでCloudbricをご体験ください。

▼WAFをはじめとする多彩な機能がひとつに。企業向けWebセキュリティ対策なら「Cloudbirc WAF+」

▼製品・サービスに関するお問い合わせはこちら