サイバー攻撃の手口が高度化・巧妙化する中、自社システムの防御力を客観的に検証する「ペネトレーションテスト」が注目されています。

この記事では、ペネトレーションテストの基本や脆弱性診断との違い、ペネトレーションテストの目的や実施の流れを紹介します。

ペネトレーションテストとは

ペネトレーションテスト(侵入テスト)とは、セキュリティの専門家であるホワイトハッカーが、実際のサイバー攻撃を模した侵入を企業のシステムやネットワークに対して試み、セキュリティ上の弱点(脆弱性)を明らかにする検証手法です。情報漏えいや不正アクセスが多発する現代において、潜在的なリスクを事前に洗い出し、攻撃を未然に防ぐための重要な対策として注目されています。

このテストの最大の特徴は、攻撃者と同じ視点でシステムを評価できることです。机上のセキュリティ診断だけでは見つけにくい盲点や想定外の侵入経路を把握でき、実際の被害につながる前に優先度の高い対策を講じられます。テストの結果は詳細なレポートとして提供され、発見された脆弱性の内容や利用された攻撃手法、修正の優先度、具体的な改善策が提示されるため、実践的なセキュリティ強化に役立ちます。

ペネトレーションテストには、社外からの攻撃を想定した「外部侵入テスト」と、内部ネットワークや社員アカウントの不正利用を想定した「内部侵入テスト」があり、システム導入時や大規模アップデート、クラウド環境への移行時など、セキュリティリスクが増大しやすいタイミングで実施することが効果的です。

ペネトレーションテストと脆弱性診断の違い

ペネトレーションテストとよく似ているサービスに「脆弱性診断」があります。ペネトレーションテストと脆弱性診断の違いは、下表のとおりです。

| 項目 | ペネトレーションテスト | 脆弱性診断 |

| 主な目的 | 実際の攻撃を模倣して侵入可能性を検証 | セキュリティの弱点を網羅的に検出 |

| アプローチ | 専門家が攻撃者視点で実演 | 自動・手動ツールでチェック中心 |

| 対象範囲 | 特定の経路や攻撃シナリオ(限定的) | システムやアプリ全体(広範囲) |

| 実施タイミング | 高度な防御検証が必要な局面 | システム更新時や定期チェックなど |

| 向いている企業 | 金融・医療・重要インフラ、PCI DSS対象企業等 | Webサービス運営企業、取引先の要求対応等 |

| 報告内容 | 攻撃手法・被害範囲・リスク分析 | 脆弱性リストと推奨対応策 |

| 実施者 | セキュリティ専門家 | ツール+診断者 |

| 難易度・コスト | 高め(専門性が必要) | 中程度(比較的導入しやすい) |

ペネトレーションテストは、実際に攻撃を試みてシステムへの侵入可否や影響範囲を検証する実践的な手法です。一方、脆弱性診断はツールやチェックリストで既知の脆弱性を洗い出す調査的手法であり、必ずしも侵入は行いません。

それぞれ目的や手法、対象範囲に違いがあり、自社のセキュリティ課題や予算、求められる精度に応じて使い分けることが重要です。両者を適切に使い分けることで、より強固なセキュリティ体制の構築につながります。

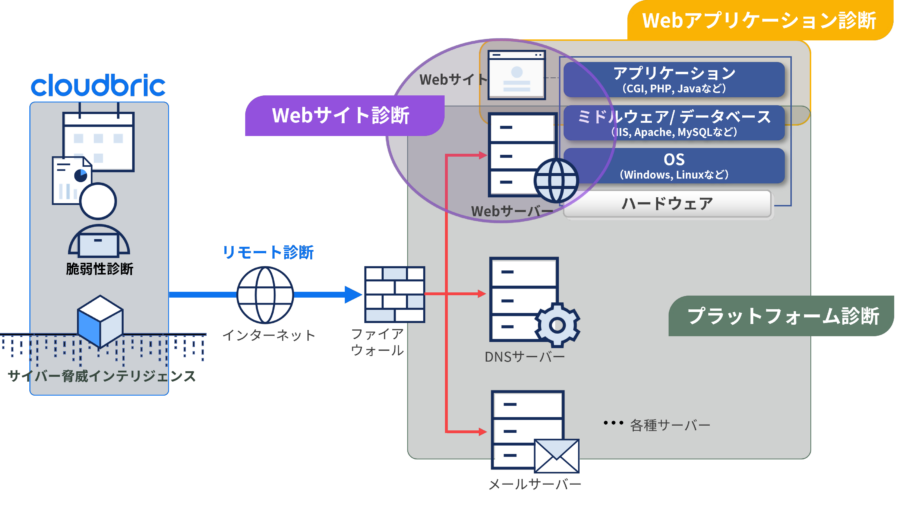

Cloudbricでは、既知・未知の脅威に備えるセキュリティ診断サービス「Cloudbric 脆弱性診断」を提供しています。詳細は下記リンクを参照ください。

ペネトレーションテストの種類

ペネトレーションテストは、調査対象によって2つのテスト方法があります。ここでは、それぞれの内容について紹介します。

①内部ペネトレーションテスト

内部ペネトレーションテストとは、企業の社内ネットワーク内にあるシステムに対して行うセキュリティ検証のことです。主な対象は、アプリケーションサーバー、認証サーバー、データベースサーバーなど、内部で重要な役割を果たすシステムです。

外部からの直接アクセスが難しいシステムであっても、社内の不正利用や、すでに侵入に成功した攻撃者によって悪用されるリスクは完全には排除できません。内部ペネトレーションテストは、こうした内部からの脅威を想定し、侵入後に発生し得る被害の範囲や影響を事前に把握し、被害を最小限に抑えるために実施されます。

②外部ペネトレーションテスト

外部ペネトレーションテストとは、インターネットからアクセス可能な公開サーバーやWebアプリケーション、ネットワーク機器などを対象に実施するセキュリティ検証です。実際に外部から攻撃を受けた場合に、どの程度侵入が可能かを確認し、システムの脆弱性や攻撃リスクを洗い出します。

テストでは、セキュリティの専門技術者が実際にネットワーク越しに侵入を試み、既知の脆弱性の有無や、ファイアウォール・侵入検知システムの突破可能性などを調査します。例えば、標的型メールを用いた擬似的なマルウェア送信、ZIPファイル偽装による従業員の反応確認など、現実に近い攻撃シナリオを再現し、組織の防御体制を実践的に検証できます。

外部ペネトレーションテストは、サーバーやWebサイトだけでなく、VPN機器、リモートアクセス環境、クラウドサービスなども対象となります。

ペネトレーションテストの手法

ペネトレーションテストの実施方法の代表例がホワイトボックステストとブラックボックステストです。それぞれ事前に得られる情報量や攻撃シナリオが異なり、目的や状況に応じて使い分けられます。

①ホワイトボックステスト

ホワイトボックステストは、テスト対象のシステム構成、ソースコード、設定情報などを事前に提供されたうえで行う手法です。内部構造を把握しているため、網羅的かつ効率的に脆弱性を発見できます。特に認証の仕組みやアクセス制御、ビジネスロジックの欠陥など、外部からでは見えにくい問題の洗い出しに適しています。一方で、事前情報を活用するため、実際の攻撃者が未知の状態から侵入を試みる状況とは異なる点に留意が必要です。

②ブラックボックステスト

ブラックボックステストは、攻撃対象に関する事前情報をほとんど持たず、外部からの攻撃者視点で実施する手法です。公開情報やオープンなサービスを起点に侵入経路を探るため、実際のサイバー攻撃に近いシナリオで脆弱性を検証できます。情報収集から侵入、権限昇格、データ抽出までの一連の流れを確認できるため、外部からの防御力評価に有効です。ただし、情報不足によりテスト範囲が限定され、内部の深部まで検証できない場合もあります。

ペネトレーションテストの目的

ペネトレーションテストを実施する目的を4つ紹介します。

目的①システムのセキュリティ対策の強度を評価する

ペネトレーションテストの主な目的は、システムが備えているセキュリティ対策が実際のサイバー攻撃に対してどの程度有効に機能するかを評価し、防御力を可視化することです。

テストでは、ファイアウォール、WAF(Webアプリケーションファイアウォール)、IDS(侵入検知システム)、IPS(侵入防御システム)などの防御機構に対し、実際の攻撃を模した手法を用いて侵入を試みます。その結果、どの程度攻撃を防げるかが実例や数値で明確になり、経営層やIT部門がセキュリティ強化の優先度を判断する材料になります。

さらに、書類上のチェックや設定確認だけでは見落とされやすい運用面の盲点や、人為的ミスによるセキュリティリスクも浮き彫りになります。これにより、単なる理論上の対策ではなく、現場で実効性のあるセキュリティ強化策を立案することが可能です。

目的②脆弱性を発見する

ペネトレーションテストは、実際のサイバー攻撃手法を模倣することで、システム内部に潜む脆弱性を洗い出すセキュリティ検証手法です。複数の脆弱性を連鎖的に利用した高度な攻撃も再現できるため、一般的なセキュリティ診断では見つけにくい侵入経路の特定に役立ちます。

例えば、Webアプリケーションの設定ミスやネットワーク構成上の隙が攻撃者に悪用されると、認証情報が盗まれたり、通常ではアクセスできない管理者権限が奪われたりする可能性があります。このような重大なリスクを事前に明らかにすることで、実際の攻撃が行われる前に対策を講じることができます。

さらに、ペネトレーションテストでは、攻撃後にどの範囲まで侵入が可能か、どのような経路でデータが不正取得されるかまで詳細に確認できるため、被害発生時の影響範囲を正確に把握できます。テスト結果は、システムの設計やアクセス権限の見直し、パッチ適用など、実践的かつ優先度の高いセキュリティ対策の策定に活用できます。

サイバー攻撃手法は日々進化しており、従来の脆弱性診断ツールだけでは対応しきれない新たな攻撃経路が生まれています。そのため、ペネトレーションテストを定期的に実施し、最新の攻撃パターンを想定した評価を行うことが、システム全体の防御力を高めるうえで重要です。

目的③想定される被害レベルを把握する

ペネトレーションテストを実施することで、万が一攻撃が成功した場合にどの程度の被害が発生するのか、その規模や影響範囲を具体的に把握できます。単に脆弱性が存在するかどうかを確認するだけでなく、情報漏えい、システムの停止、データ改ざん、サービスの長期ダウンなど、実際に起こり得るリスクを可視化できるため、経営層や関係部門にも現実的な危機感を伝えやすくなります。

また、攻撃者が一度侵入に成功した後、社内ネットワーク内でどの程度影響を拡大できるのか(横展開)の評価も可能です。これにより、最初の侵入だけでなく、被害がどこまで拡大し得るかを把握でき、優先度の高い防御策や侵入拡大を防ぐセキュリティ対策を検討する際の判断材料となります。

さらに、この結果はリスク管理やBCP(事業継続計画)の見直しにも有効活用できます。被害想定が具体化されることで、サイバー攻撃を受けた際の影響度を定量的に評価でき、事前に復旧手順や代替手段を整備するなど、被害を最小限に抑える体制を構築できます。

近年は、サプライチェーン攻撃やランサムウェアの被害が拡大しており、外部侵入後の横展開による被害が深刻化しています。そのため、ペネトレーションテストによって侵入後の動きを再現し、実際の攻撃シナリオを想定した防御力評価を行うことは、企業のサイバーセキュリティ強化に欠かせない取り組みとなっています。

目的④セキュリティ対策の強化ポイントを明確にする

ペネトレーションテストの結果は、システム全体のセキュリティ対策をどの部分から優先的に強化すべきかを判断する上で非常に有効です。テストによって発見された侵入経路や脆弱性は、深刻度や攻撃される可能性の高低によって優先度をつけられるため、限られた予算や人員を効率よく配分し、効果的なセキュリティ対策を講じることができます。

報告書には、検出された脆弱性の詳細や攻撃に利用される可能性がある手法だけでなく、具体的な改善策や運用上の見落としやすいポイントも記載されます。これにより、IT部門やセキュリティ担当者だけでなく、経営層とも課題を共有しやすくなり、組織全体でセキュリティリスクに対応できる体制を整えることが可能です。

さらに、報告書をもとに改善策を実行し、再度ペネトレーションテストを行うことで、対策が有効に機能しているかを検証でき、セキュリティレベルを段階的に向上させることができます。こうしたプロセスは、サイバー攻撃手法の進化に対応するうえでも重要であり、継続的なセキュリティ強化の一環として活用されています。

ペネトレーションテストのステップ

ここまでペネトレーションテストについて紹介してきましたが、実際はどのような手順で行うとよいのでしょうか。3つのステップに分けて紹介します。

ステップ①シナリオの作成

ペネトレーションテストを実施する際には、まず実際のハッカーが仕掛ける可能性のある攻撃を想定し、テスト用のシナリオを作成します。対象となるシステムの構成や利用環境、過去のインシデント事例などを踏まえて、現実的で再現性の高い攻撃手法を選定することが重要です。

例えば、Webアプリケーションに対してはSQLインジェクションやクロスサイトスクリプティング(XSS)、ネットワーク機器に対してはポートスキャンや脆弱性を突く侵入試行など、システム特性に応じた複数の攻撃手法が検討されます。

すべての攻撃パターンを網羅する包括的なアプローチもありますが、テスト範囲が広くなる分、準備や実施にかかる時間やコストが増大するのが課題です。そのため、テストの目的や想定するリスクをあらかじめ明確にし、攻撃シナリオを絞り込むことで、限られたリソースの中でも効率的かつ効果的なペネトレーションテストを行うことができます。

さらに、攻撃シナリオの設計段階で事前に経営層やIT部門と連携し、優先的に評価すべき領域を決定することで、ビジネス影響度の高い脆弱性を重点的に洗い出せます。これにより、テスト結果を実際のセキュリティ強化計画に直結させやすくなります。

SQLインジェクションについては、以下の記事でも詳しく解説しています。あわせてお読みください。

「SQLインジェクションとは? 攻撃の仕組みや被害例、対策方法を解説」

ステップ②ペネトレーションテストの実施

作成した攻撃シナリオに基づいて、ペネトレーションテストを実施します。テストには、自動化ツールを使って大量の脆弱性を効率的に検出する方法と、専門知識を持つセキュリティ技術者が手動で攻撃を再現し、より精密な診断を行う方法があります。実際には両方を組み合わせて実施されることが多く、幅広い攻撃パターンを検証できます。

ただし、使用するツールの性能や精度、テストを担当する技術者のスキルや経験によって、発見できる脆弱性やテスト結果の質には差が出る場合があります。そのため、外部のセキュリティベンダーに依頼する際には、過去の実績、提供されるレポートの内容、インシデント発生時のサポート体制などを事前に確認し、信頼性の高いパートナーを選定することが重要です。

さらに、テスト実施時には、対象システムへの影響やサービス停止リスクを最小限に抑えるため、事前にスケジュールや範囲を明確化し、必要に応じてバックアップや復旧手順を準備しておくことが望まれます。これにより、安全かつ効果的にペネトレーションテストを行い、実際のセキュリティ強化につなげることができます。

ステップ③結果報告の受領

ペネトレーションテストを実施した後は、テスト結果の受領と分析を行います。外部のセキュリティベンダーに委託した場合は、レポートの提出や報告会を通じて結果が共有され、検出された脆弱性の内容や攻撃手法、リスクの深刻度、推奨される改善策が提示されるのが一般的です。一方、自社でテストを実施した場合は、得られたデータを整理し、侵入経路や問題点を明確化して社内共有します。

重要なのは、結果を確認するだけで終わらせず、そこから実際のセキュリティ改善につなげることです。検出された脆弱性の深刻度や影響範囲を評価し、優先順位をつけて対応策を検討・実行することで、効率的かつ効果的な防御力の向上が可能になります。

また、改善策を実施した後には、再度ペネトレーションテストやセキュリティ診断を行い、対策が有効に機能しているかを検証することが推奨されます。これにより、同じ脆弱性の再発防止や、新たな攻撃手法への対応力強化につなげられ、継続的にセキュリティレベルを高めることができます。

ペネトレーションテストに関するよくある質問とその回答

Q:テスト頻度は?

A:ペネトレーションテストは、年1回程度の定期実施が推奨されます。加えて、大規模なシステム改修や新機能追加の際にも行うことで、新たな脆弱性を早期に発見できます。

Q:システムの稼働に影響はある?

A:通常は稼働への影響を最小限に抑えて実施しますが、侵入試験の性質上、一部のサービスに遅延や一時的停止が発生する場合があります。事前に影響範囲を調整することが重要です。

Q:ペネトレーションテストを実施するタイミングは?

A:本番稼働前や重要アップデート後が適しています。特に外部公開前に行うことで、公開時のリスクを大幅に低減できます。

Q:ペネトレーションテストを行うのに必要なものは?

A:テスト環境や対象範囲の情報、アクセス権限、契約書などが必要です。外部委託の場合は秘密保持契約(NDA)の締結も欠かせません。

Q:ペネトレーションテストは違法ではない?

A:正規の契約と許可のもとで実施される限り合法です。無断で行う侵入行為は不正アクセス禁止法に抵触するため、必ず合意を得てから行います。

まとめ

ペネトレーションテストは、実際のサイバー攻撃を想定して脆弱性を洗い出し、被害リスクや優先的な対策ポイントを明確にできる有効なセキュリティ手法です。特にクラウド環境の利用が進む今、外部・内部両面からの防御体制を整えることが求められています。

情報漏えいやサービス停止といった重大なリスクを未然に防ぐためにも、自社システムの安全性を定期的に確認し、必要に応じてペネトレーションテストの導入を検討してみましょう。