楽天市場で買い物をしたり、必要な情報をグーグルで調べたりなど、日常生活の半分以上がWebを通じ行われているという言葉がもはや過言ではない時代です。企業にとっても、オンラインビジネスは今や当たり前になっています。しかし、Webがメリットだけをもたらすわけではありません。Web、その中でも特に「Webアプリケーション」を狙ったサイバー攻撃が増加しており、いつ事故が起こってもおかしくない状況なのです。そこで今回は、Webアプリケーションを守るべき理由と、企業が手軽に取れる対策である「クラウド型WAF」について説明していきます。

ITシステムの安全には、アプリケーション領域のセキュリティが必須

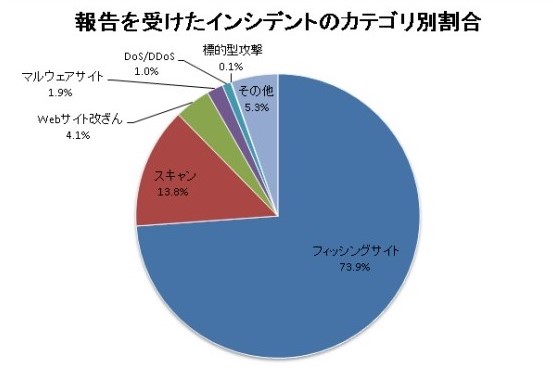

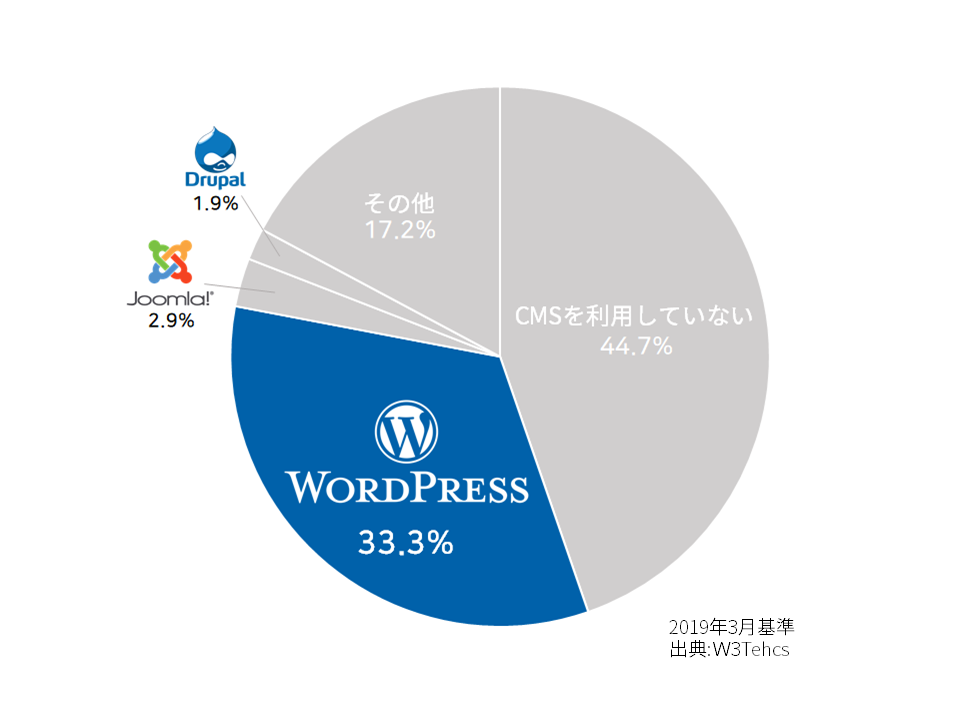

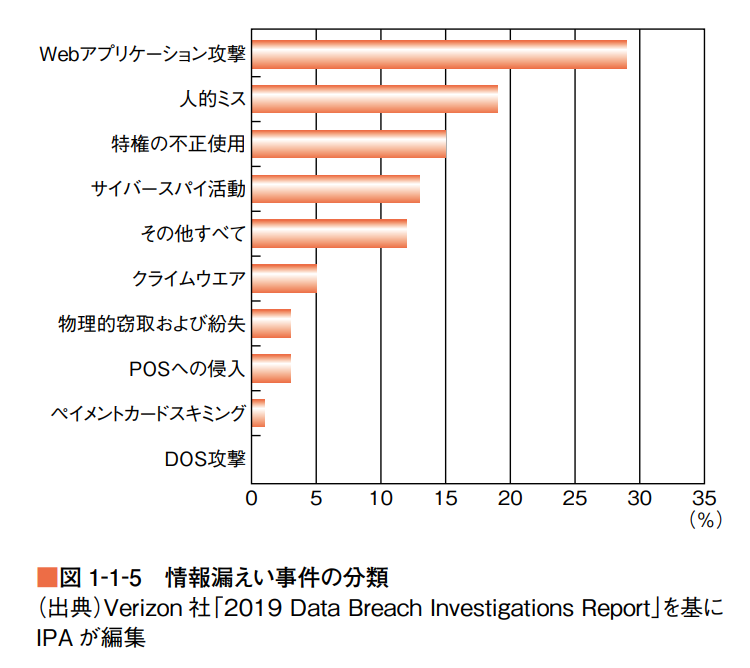

Webアプリケーションが属するアプリケーション領域は、ITシステムの中でもユーザと最も近い領域です。よって、ハッカーには格好のターゲットとなっています。実際、2019年に発表された「IPA 情報セキュリティ白書」でも「Webアプリケーション攻撃」が情報流出事故の1位を記録しており、より強固なセキュリティが求められている状況なのです。

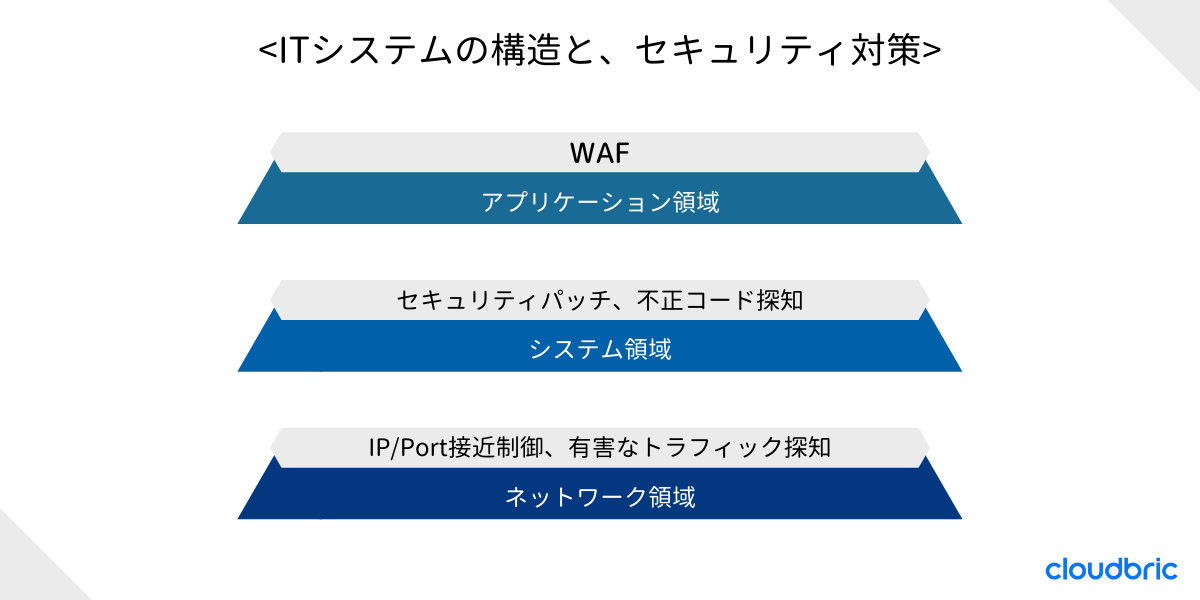

まず、ITシステム全般のセキュリティから見ていきましょう。データの送受信が行われるネットワーク領域では、IP/Portに対する接近の制御や、有害なトラフィックの検知などのセキュリティ対策が行われます。システム領域には身近なWindowsなどのOSが含まれており、アプリケーションが作動するためのプラットフォームの役割を果たしています。システム領域に対しては、一般的にセキュリティパッチの適用、システムの不正コード探知などの対策が行われます。

それでは、アプリケーション領域に対してはどのようなセキュリティ対策を取るべきなのでしょうか。アプリケーション領域ではWebサイトやアプリケーションなど、一般的に利用されている機能やサービスが作動しており、データを保存・利用するケースが多く見られます。特に、Webアプリケーションには膨大な量のデータが蓄積されていることが多々あります。そのため、ハッカーのターゲットになるケースが多く見られるので、より強固なセキュリティ対策が必要になってきます。しかし、ネットワークやシステム領域に比べるとまだセキュリティに対する意識が浸透しているとは言えない状況です。企業が取っている代表的なセキュリティ対策としては、WAFを挙げることができます。

Webアプリケーションセキュリティを担うWAF

WAF(Webアプリケーションファイアーウォール、Web Application Firewall)はその言葉通り、Webアプリケーションを防御するセキュリティ対策です。ダイレクトに迫る攻撃を防御する他にも、情報流出やWebサイトの偽変造を防ぎます。現在様々なWAFが市場に出回っていますが、その形によって大きく「アプライアンス型WAF」、「ソフトウェア型WAF」、「クラウド型WAF」の3種類に分かれます。

アプライアンス型WAF

アプライアンス型WAFはハードウェアにて運用されます。WAFの基本形だと言えるでしょう。サーバのすぐ隣に設置されるので、迅速な処理速度と高い性能を誇ります。

ソフトウェア型WAF

ソフトウェア型WAFは物理的なハードウェアを利用せず、仮想マシン(VM, Virtual Machine)の形で運用されます。クラウド上で作動するシステムが注目されていますが、それに合わせWAFを利用できるようにしたものです。

クラウド型WAF

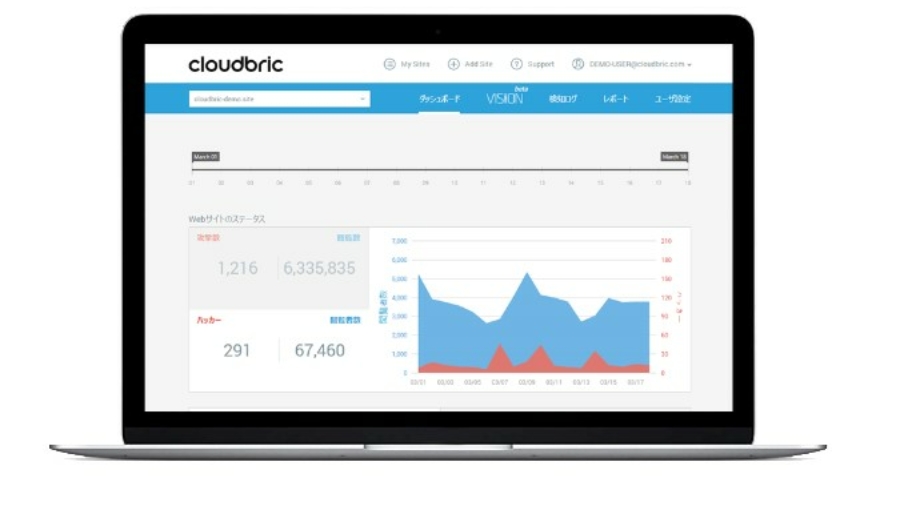

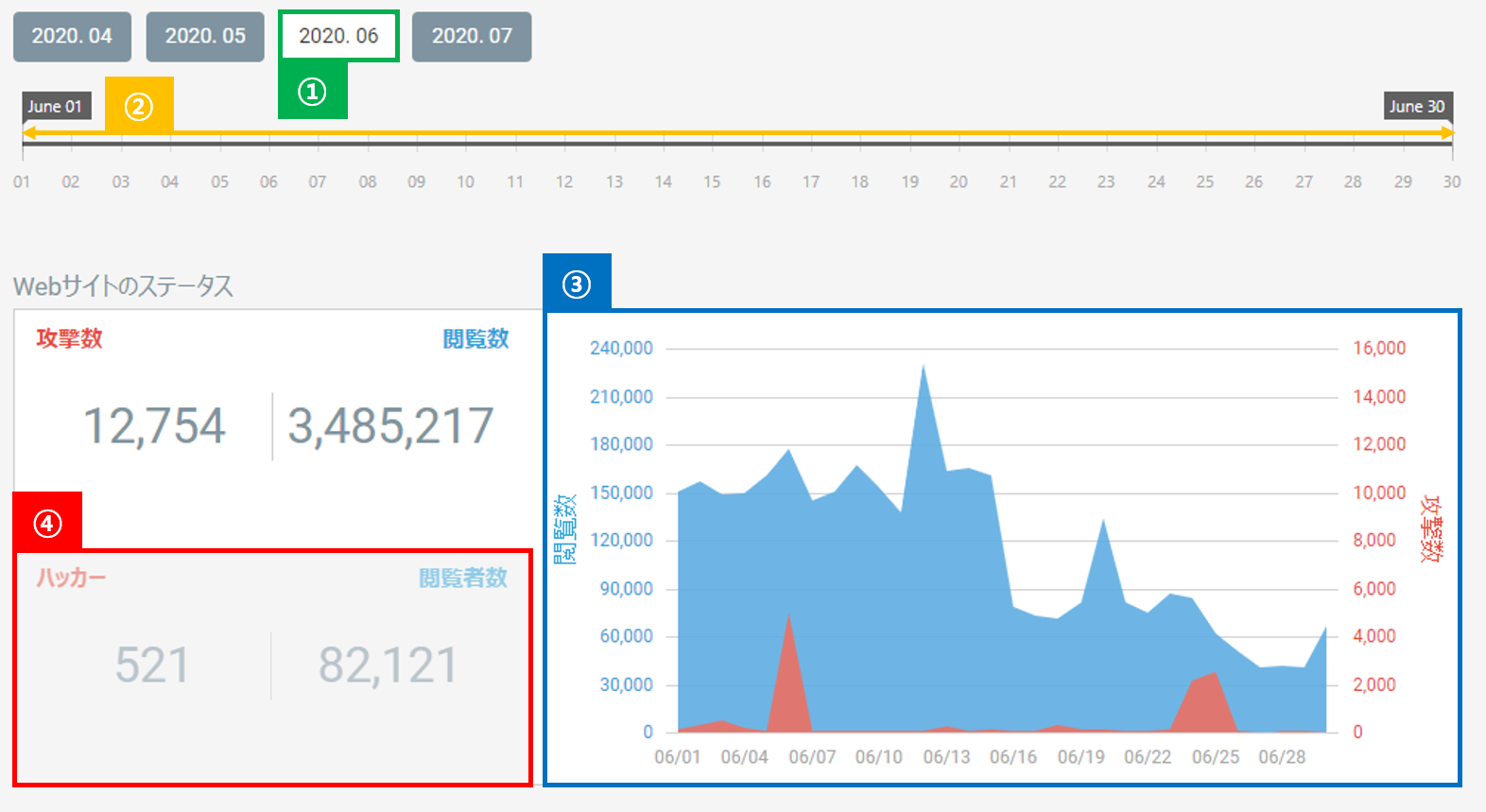

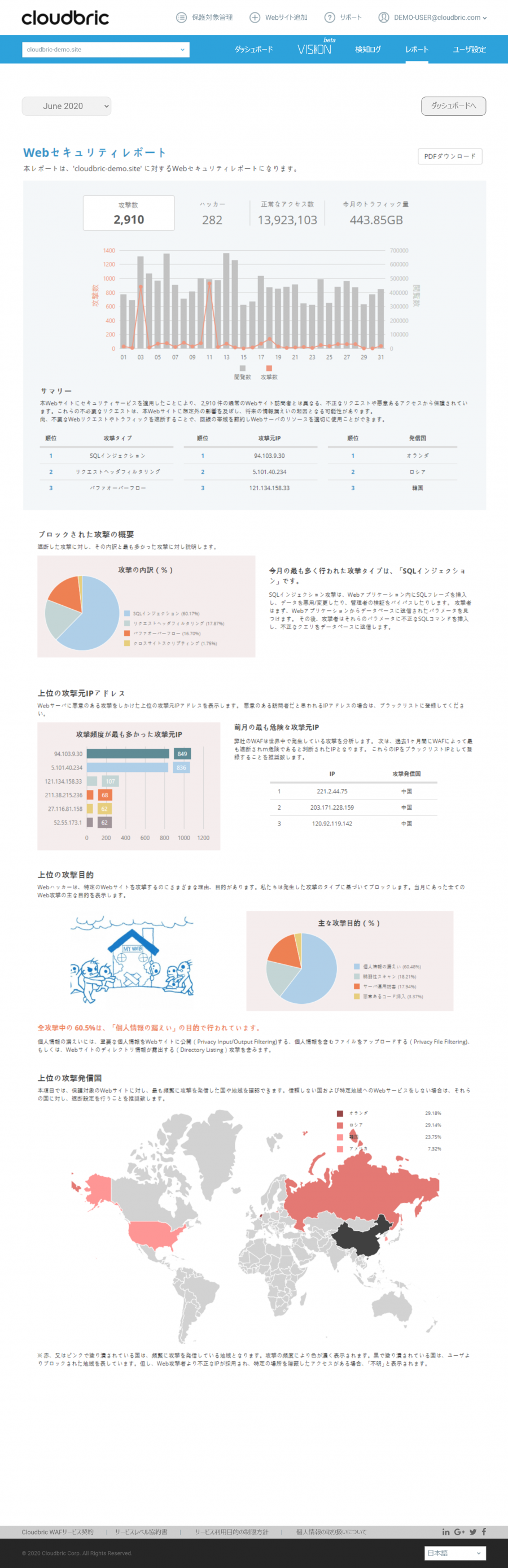

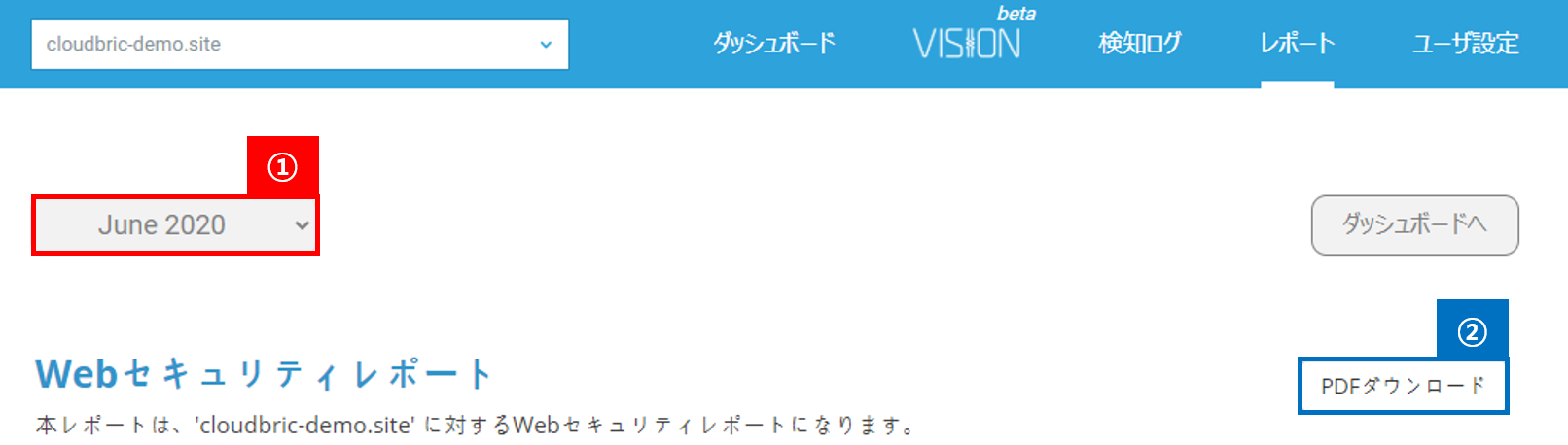

クラウド型WAFはクラウド上に設置されたWAFをサービスとして利用する形です。つまり、WAFのサブスクリプションサービスと言えるでしょう。物理的な機器及びハードウェアを利用する必要がないため、簡単にWAFを利用したいというユーザに利用されています。例としては、ペンタセキュリティのクラウドブリックを挙げることができます。

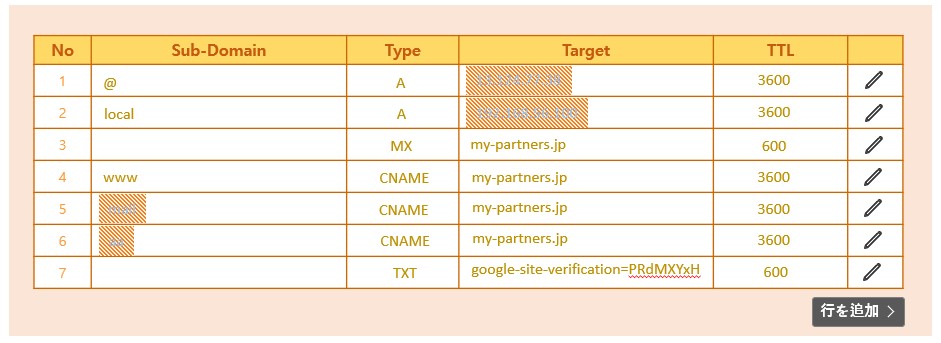

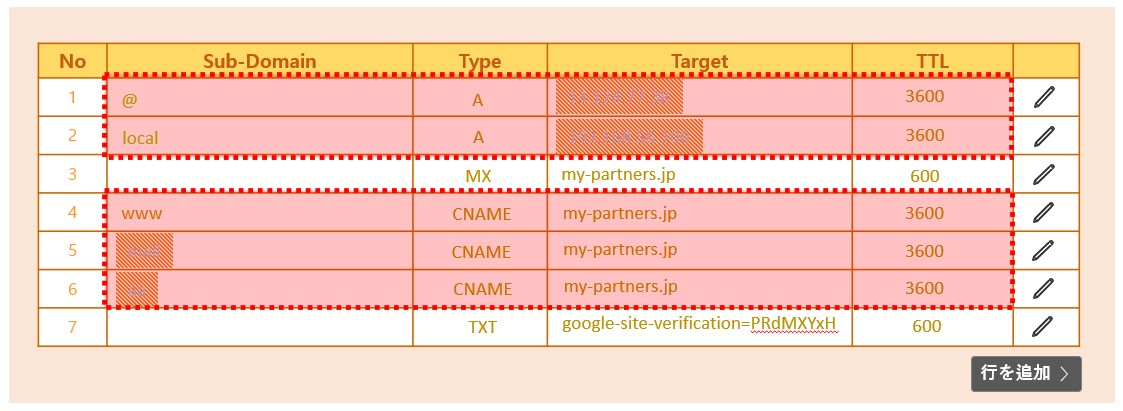

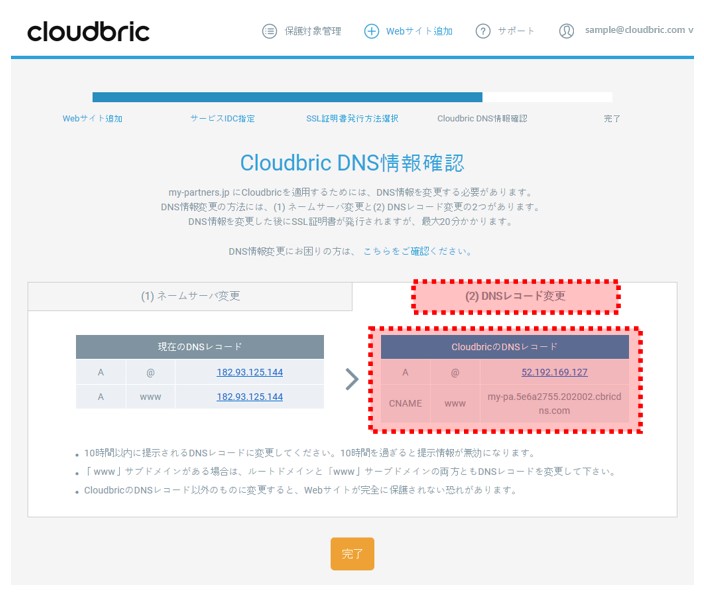

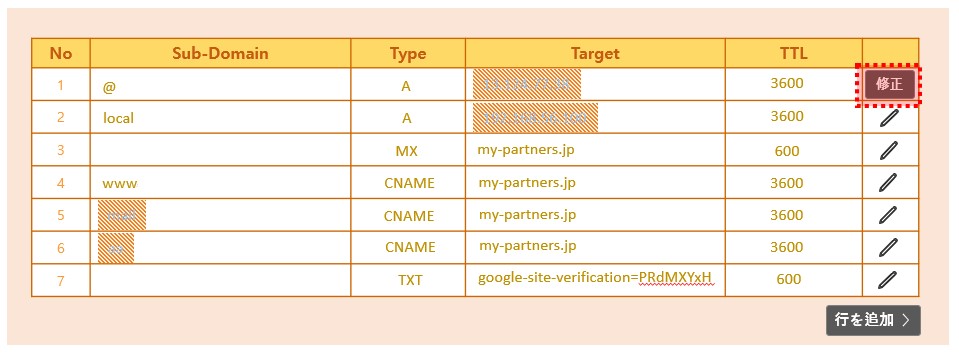

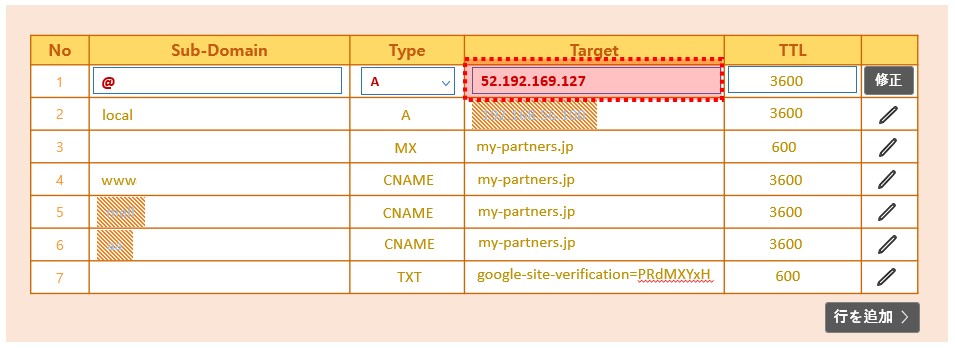

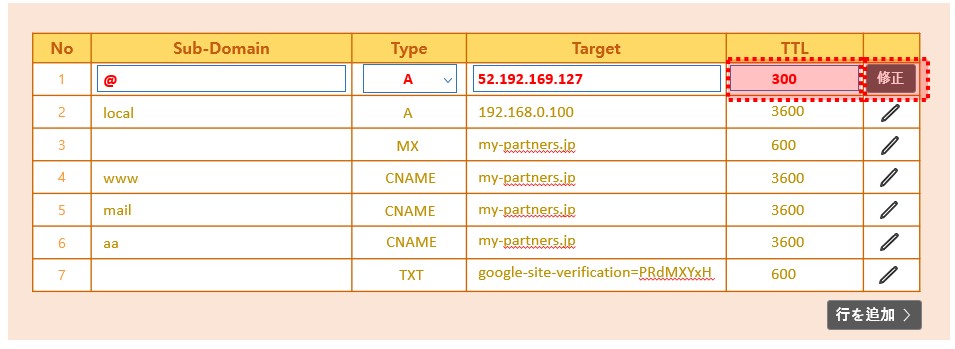

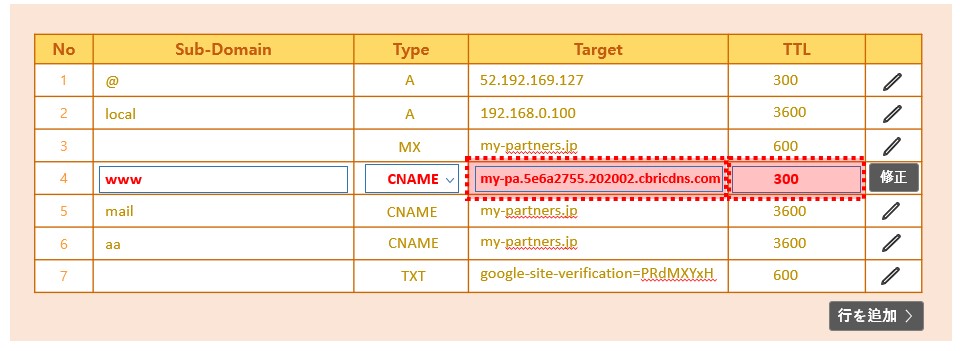

この中でもクラウド型WAFは「便利さ」と「合理的な価格」という特徴を持つため、数々の企業から注目されています。アプライアンス型WAFやソフトウェア型WAFと違ってDNSを変更するだけで簡単に設置でき、管理費やアップデート費用などの追加コストを要しないため、実際に多数の企業から利用されています。クラウドブリックもまた、国内の5,500個以上のサイトを保護しています。

ロジックベース検知エンジンでセキュリティを担う、クラウドブリック

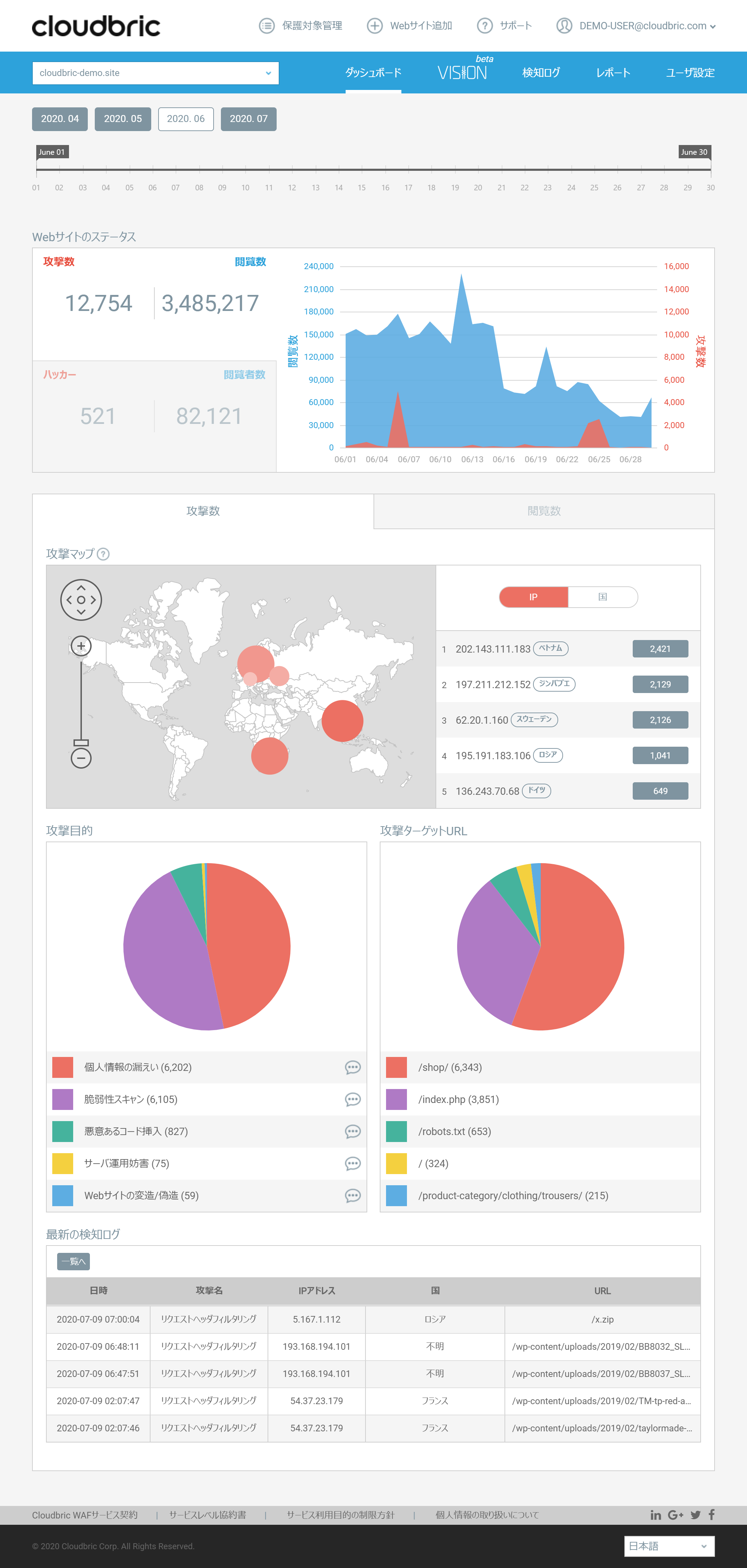

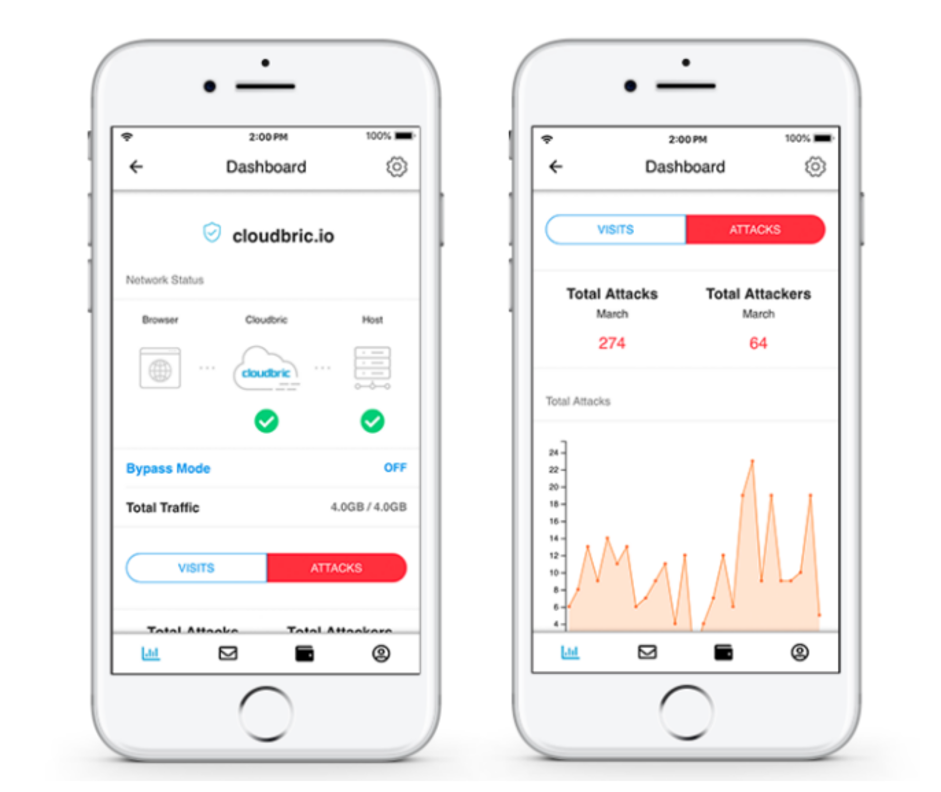

クラウドブリックはアジア・太平洋マーケットシェア1位である「WAPPLES」のエンジンを搭載したクラウド型WAFです。「便利さ」と「合理的な価格」という特徴を通じ、多数のお客様から高い評価を得ています。DNSの変更だけでサービスを利用でき、ユーザ様の状況に合わせ様々な料金プランを提供しています。しかし、クラウドブリックの特徴はそれだけではありません。クラウドブリックの最大の武器は「攻撃を論理的に分析・判断し防御する」という機能です。

多くのWAFは「シグネチャマッチング」という技術を使用しています。事前に作成されたリストを参照し、トラフィックを検査する方法です。しかし、クラウドブリックはロジックベースの「ロジックベース検知エンジン」を搭載しており、ルールに従って攻撃を検知します。シグネチャマッチングを利用するWAFの場合には、リストに存在しない攻撃を防ぎきれないケースが見られます。しかし、クラウドブリックはロジックベースで攻撃を徹底的に分析するため、ゼロデイ攻撃などの未知の攻撃にも適切に対応することができます。その他にも、DDoS遮断やSSL証明書の無料発行など、Webサイトを安全に保護するための総合的機能を備えています。

最後に

Webアプリケーションはこの先にも様々な用途で利用されるでしょう。しかし、セキュリティ対策が施されていないWebアプリケーションは、ハッカーの獲物にすぎません。クラウドブリックはクラウド型WAFのメリットである便利さと合理的な価格に加え「知能的に働く」ので、多数のお客様から高い評価をいただいています。クライアントの情報を守るため、そして会社のイメージを守るためにもセキュリティ対策が必要な今、無償評価でクラウドブリックをお試しください。