世界50カ国で1万以上のユーザを持つ、クラウド型WAFサービスのCloudbric(クラウドブリック)は、日本市場において前年比570%の 売上 増を実現したことを明らかにしました。これは、グローバル市場でのノウハウを活かし、日本市場をターゲットに本格的に進出してからわずか1年の成果として、その意味があると言えます。

海外製品として、日本市場に対しては後発で市場参入した分、既存の日本国内サービスベンダーによって形成されているサービス型WAF市場においての差別化ポイント、海外製への懸念としてサポート体制の不安、日本国内の名前を挙げられる導入実績等、多くの難題を解決しなければならない状況に直面しました。

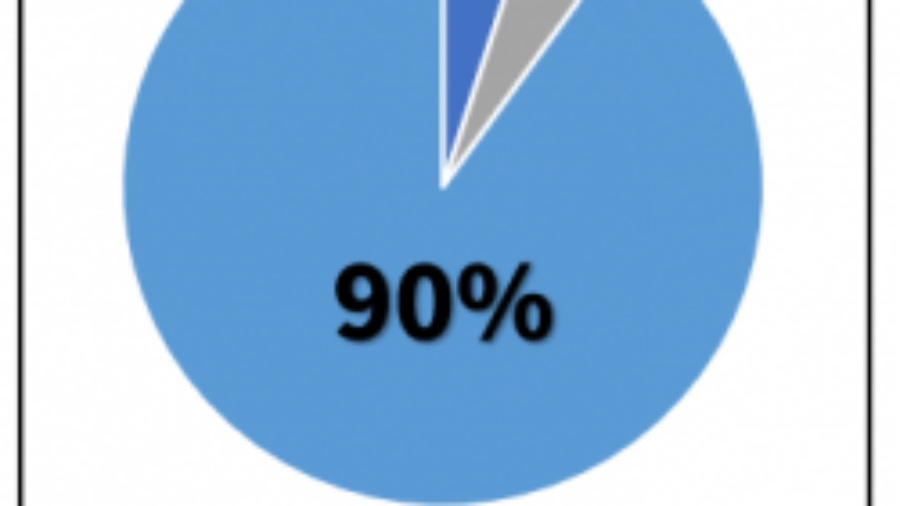

昨今Webセキュリティに対する日本ユーザのリテラシー向上に伴い、クラウドブリックの攻撃検出の特許技術であるCOCEPエンジン※1が注目され始め、従来型WAFのシグネチャーベースではなく、構文解析(Semantic)・ふるまい(Heuristic)・比較解析(Comparison)の手法により高度に解析される検出方法こそ、サービス型WAFを選定する際の決め手になりました。

海外製品のサポート不安を払拭するために、英語を共通言語とするグローバルサポートセンター内に、日本に特化したサポート制度を導入し、日本語でのサポートを徹底して行うことで、安心して利用できるCloudbricサービスを安着させました。

高度なセキュリティサービスを提供する側として、継続的にユーザシステムの安全・安定を第一の価値としてビジネス活動を展開しております。

2018年の成果としては、もう一つ、より良いものを提供する為に技術開発に専念し、4つのグローバルアワーズを受賞しました。また、同年7月には、日本国内では初めてのパートナー会を開催し、同じ方向性を持つ方々とロードマップを始め、コンソール2.0のリリース情報、そしてビジョンを共有する場として、有意味な時間が設けられました。

クラウドブリックは、2018年の結果に満足せず、さらなるセキュリティ技術的進化を遂げていきます。

今年の2019年上半期サービス反映を予定している、人工知能(AI)の、「VISION(ビジョン)」が、その一つに該当します。

現在のAIアルゴリズムでは英語の小文字26字、数字20字、そして記号32字の合計68文字を認識する設計が多く、当然ながらWebトラフィックは68文字では表現できず、WebトラフィックをDeep Learningさせることに限界がありました。

当社は、WebトラフィックをUTF-8の16進数でイメージ化して増分学習を行う世界初の技術を開発し、日本・韓国・米国特許出願しました。代表取締役ジョン テ・ジュンは、「この特許技術をクラウドブリック基盤側に反映し、個々のユーザのWebアプリケーションのトラフィックを学習することで、その特性にあわせたセキュリティポリシーを提案致します。

クラウドブリックのCOCEPエンジンは高度な検知能力によりエンタープライズ・レベルのセキュリティを提供していますが、ビジョンは、ユーザ個々の特性にあわせたトラフィック分析により、セキュリティポリシーを「デザイン」してくれると確認しています」という。

昨今のWebサイトへのサイバー脅威は、明らかに増加傾向にあり、それに付随する形でセキュリティ対策についての需要も右肩上がりと予想されます。セキュリティが「サービス化」されることにより、簡単導入・リーズナブルな料金で対策がとれることで、その簡単さ故に、セキュリティレベルを求めることを諦めるユーザも存在します。

代表取締役ジョン テ・ジュンは、「リーズナブルな料金だからといってセキュリティレベルも適当でいいという感覚は、20年以上セキュリティ専門ベンダーとして研究・開発を重ねてきた当社としては考えられません。

クラウドブリックを利用しているユーザについても同じです。下位プランを利用されるので、セキュリティ機能が一部制限されるなどの措置は、しておりません。

上位プランのユーザ、そして下位プランのユーザは、同じレベルのセキュリティサービスを受ける権利があり、プランの違いは、クラウドブリックで保護しているシステムの大きさだけです。

ユーザも料金とセキュリティで妥協してはいけません」と語りました。

クラウドブリックは、WAFサービスとしてリーズナブル料金でより多くのユーザに導入して頂き、ユーザの誰もがエンタープライズ・レベルのセキュリティで守られるように、安価ではなく、「セキュリティ」で特別化していくことに力を入れていくと方向性を示しました。

※1.COCEPエンジン:

COCEP™: COntents Classification and Evaluation Processing

日本特許 – METHOD OF DETECTING A WEB APPLICATION ATTACK

断片的な通信パケットデータではない、Webコンテンツの内容・意味を高度に分析し、

偽陽性(False Positive)および偽陰性(False Negative)の発生率を最小限に抑え、L7レベルでの攻撃解析ができる技術

NIST・ISO等の国際的な標準制定機関ではない民間企業が決めた規格を「標準」にしていいのか疑問を持たれた方もいるでしょう。

NIST・ISO等の国際的な標準制定機関ではない民間企業が決めた規格を「標準」にしていいのか疑問を持たれた方もいるでしょう。