ECサイトが受けるセキュリティ脅威として、主に「個人情報漏えい」と「クレジットカードの不正利用」があります。個人情報漏えいは、外部からの不正アクセス(サイバー攻撃)によって、自社で保有している個人情報が流出してしまうことです。近年、特に「パスワードリスト攻撃」の被害によって個人情報が流出してしまうサイトが相次いでいると危惧されています。今回は2回に分けて、ECサイトが受ける攻撃とその事例、そして対策についてまとめてみました。第一回目は「パスワードリスト攻撃」による情報漏えいについての手法を中心にご紹介します。

ECサイトが受ける不正アクセス攻撃とリスク

ECサイトは購入者の個人情報やクレジットカードといった、サイバー攻撃者に狙われやすい情報が蓄積されていて格好のターゲットとなっています。もしECサイトが一度不正アクセスを受けると次のような被害が発生します。

- 現金化しやすい「ポイントチャージ」商品を大量に購入する。

- 登録しているクレジットカード情報を盗み出し、別サイトで決済する。

- 住所を変更し、現金化しやすい商品を大量に購入、発送する。

不正アクセス攻撃によってサイト運営者がうけるリスク

ECサイトが攻撃を受けて顧客の個人情報やカード情報等が流出すると、以下のようなリスクが発生します。

- 購入者をはじめ、社会からの信頼を失墜。

- 事実告知やお詫び等の費用・労力。

- 当該サイトを一時閉鎖することによる、売上減少。

- 漏洩原因の調査、システムの改修等の費用。

- 購入者様のカード差替費用。

- 行政当局、マスコミへの対応。

- 個人情報流出への損害賠償の支払い。

こうしたリスクは社会的信用の失墜の他、莫大な損害賠償等金銭的負担も大きくかかってくる場合があります。サイト運営者が、情報が流出した顧客一人一人に賠償しなければならなくなることもあります。個人情報流出の損害賠償平均額は年々莫大になり、JNSAの『2018年 情報セキュリティインシデントに関する調査報告書』によると、一件あたり平均想定損害賠償額は6億3,767万円ともなりました。企業価値の維持とリスクヘッジのため対策が絶対不可欠になってきます。

パスワードリスト攻撃の手法

パスワードリスト攻撃

「パスワードリスト攻撃」とはリスト攻撃とも言われ、オンラインサービス等への不正ログインを狙った不正アクセス攻撃の一種です。何らかの手段により他者のID・パスワードを入手した第三者が、これらのID・パスワードをリストのように用いてさまざまなサイトにログインを試みることで、個人情報の閲覧や窃盗などを行うサイバー攻撃です。このリストは他のサービスから流出、窃取されたIDとパスワードのリストで、他のサービスでも同様のID、パスワードを利用している場合には総当たりが不要で、リストに従って不正アクセスを試行すれば簡単にアカウントの乗っ取りが可能になります。

ユーザがとあるサイトA、サイトB、サイトCで同じパスワードを使いまわしていた場合、どこか一つのサイトが攻撃を受けてそのパスワードリストが流出すれば、他のサイトもアカウントを不正に乗っ取ることが可能になります。ユーザ側がパスワードを使い回す理由は、「各サイトともに、大文字小文字、数字、記号などを組み合わせるパスワードを求めているが、こうした複雑なパスワードをたくさん覚えられない。よって、要件を満たすパスワードを1つ作って、そのパスワードを複数のサイトで使い回すのが便利」という考えからです。

パスワードリスト攻撃による被害が増えている理由として、IDとパスワードがセットになったリストが「ダークウェブ」(闇ウェブ)などで販売されている点があげられています。仮にサイトAからパスワードリストが流出し、サイトAがパスワードの変更等措置を講じても、他のサイトではそのパスワードを使える可能性が高く、攻撃者は別なハッカーに対して、「ショッピングサイトAから流出したパスワードリスト」を販売する手法をとることもあります。匿名性が高い「ダークウェブ」上で情報のやり取りをし、決済はビットコインなどの「仮想通貨(暗号資産)」を使い、「誰がどこで決済したか」が分からないように売買を行います。

その他の攻撃

ネットショップの中にはカスタマイズ性の高いオープンソースのショッピングカートを使ってるところもあります。しかしきちんとバージョンアップへの対応等メンテナンスを行えていないところもあり、そうした場合、カートシステムのプログラムの脆弱性を突かれ不正アクセスを受けることもあります。

パスワードリスト攻撃による実際の攻撃事例

ヤマト運輸がクロネコメンバーズ3467件の不正ログインを確認 - 2019年7月25日

ヤマト運輸は7月24日、クロネコメンバーズのWebサービスにおいて外部から「パスワードリスト攻撃」(他社サービスから流出した可能性のあるIDとパスワードを利用して、Webサービスにログインを試みる手法)による不正ログインがあったことが判明したと発表した。

同社によると、7月23日に特定のIPアドレスからの不正なログインを確認し、緊急の措置として該当のIPアドレスからのログインを遮断するなどの対策を講じた上で調査した結果、不正なログインに使用されたID・パスワードは同社で使用されていないものが多数含まれており、他社サービスのID・パスワードを使用したパスワードリスト攻撃による不正ログインと判明したという。

引用:https://news.mynavi.jp/article/20190725-865750/

「リスト型アカウントハッキング(リスト型攻撃)」による弊社オンラインストアサイトへの不正ログインの発生とパスワード変更のお願いについて -2019年05月14日

株式会社ファーストリテイリング株式会社ユニクロ株式会社ジーユー弊社が運営するオンラインストアサイト(ユニクロ公式オンラインストア、ジーユー公式オンラインストア)において、お客様ご本人以外の第三者による不正なログインが発生したことを、2019年5月10日に確認しました。

今回の不正ログインは、2019年4月23日から5月10日にかけて、「リスト型アカウントハッキング(リスト型攻撃)」の手法で行われ、現時点判明分で不正ログインされたアカウント数は、461,091件となります。

引用:https://www.uniqlo.com/jp/ja/contents/corp/press-release/2019/05/19051409_uniqlo.html

「カメラのキタムラ」にリスト型攻撃で不正アクセス、個人情報が閲覧された可能性 -2020年6月17日

キタムラは6月15日、ECサイト「カメラのキタムラ ネットショップ」で“なりすまし”による不正アクセスが発生したと発表した。

不正アクセスの手法は、何らかの手段により他者のID・パスワードを入手した第三者が、これらのID・パスワードをリストのように用いてさまざまなサイトにログインを試みることで、個人情報の閲覧などを行うサイバー攻撃「リスト型アカウントハッキング(リスト型攻撃)」。

悪意の第三者が外部で不正に取得したと考えられるメールアドレス・パスワードを使い、「カメラのキタムラ ネットショップ」に不正ログインを試行。複数人の会員情報で不正アクセスが行われ、顧客情報が閲覧された可能性があるという。

引用:https://netshop.impress.co.jp/node/7742

こうした大手のサイトでも次々とパスワードリスト攻撃の被害が生じています。いつ自社が被害にあうか常に危機意識を持つ必要があります。

パスワードリスト攻撃への対策にも有効なWAF

「パスワードリスト攻撃」などは、ユーザにパスワードの使い回しをやめるよう注意喚起する方法もあります。もちろんそれだけではセキュリティ対策として不十分です。ECサイトへの攻撃を運営側が防ぐには次のような対策を取り入れるのが推奨されています。

- 多要素認証(二段階認証)が導入されている。

- リスクベース認証が導入されている。

- これまでログインされたことがないIPアドレス (接続元) からアクセスがあった場合のみ、追加の認証を要求する。

- 住所変更、クレジットカード変更など、重要な情報を変更するときには、ID・パスワード以外の情報を追加で要求する。

- ログインすると、自動のメールなどで「現在ログインされました」という通知が送られる。(万が一不正アクセスが発生しても、早期に気付ける仕組み)

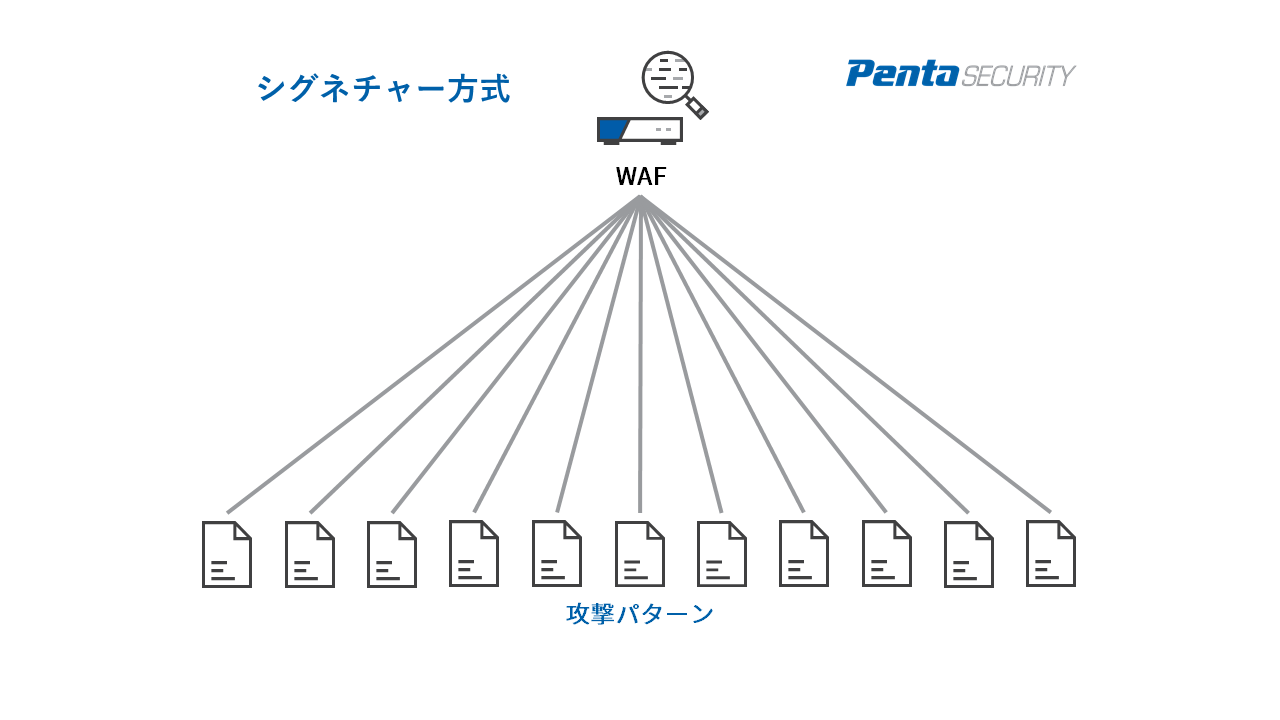

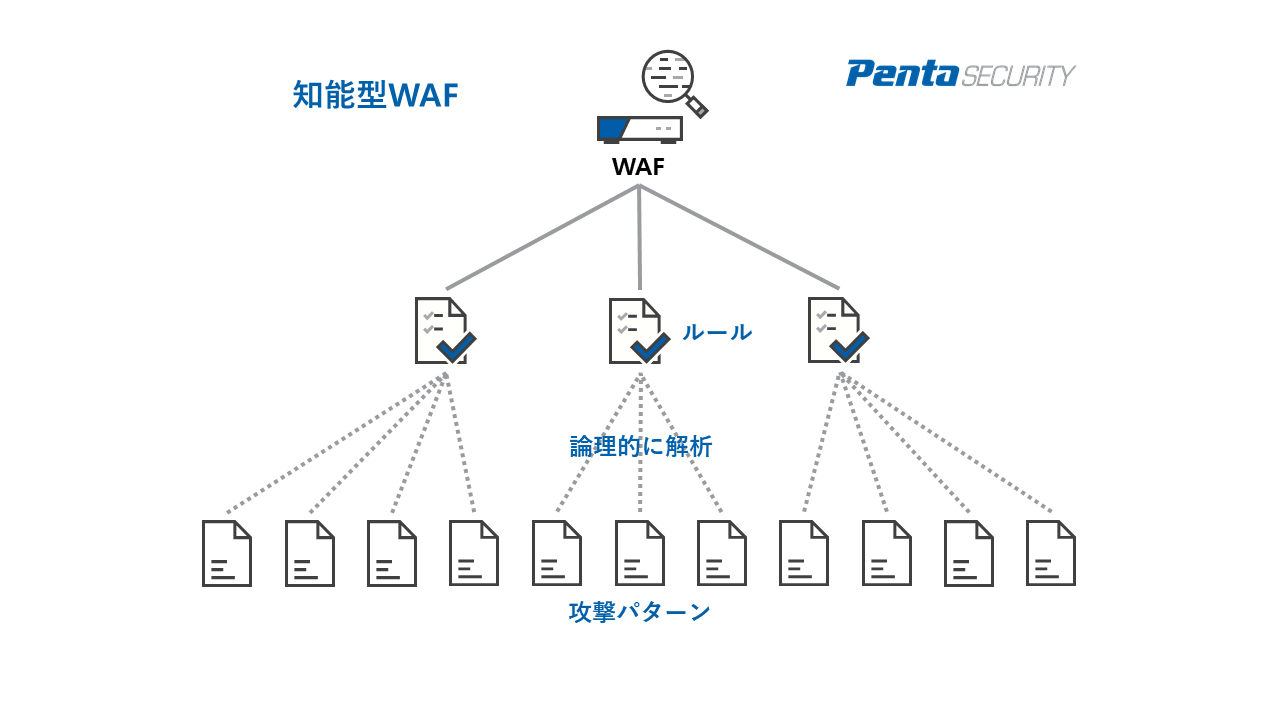

こうした「セキュリティに強い」サイトにするには手間をかけるか、ツールの導入も検討すべきでしょう。例えばクラウド型WAF(Webアプリケーション・ファイアーウォール)ならばWebサイトやWebサーバへのサイバー攻撃を可視化し、攻撃をブロックすることも可能です。例えば同じIPアドレス(端末)から連続して異なるアカウントでの大量ログインを検知した際、ID・パスワードが実際に存在するか否かに関わらず強制的にそのアクセスを遮断するような機能も備わっています。そのため今回ご紹介したような「パスワードリスト攻撃」への有効な対策となります。

クラウド型セキュリティ・プラットフォーム・サービス