現在はクラウドサービスをはじめとしたWeb上のサービス・セキュリティの進化が目覚しく、多くの企業がそれらのサービスを利用しています。一方で、企業の機密情報を狙うハッカー達によるサイバー攻撃も同じように巧妙・複雑化し、セキュリティとのいたちごっこが続いていて、情報漏洩をはじめとする多くの被害が、企業の規模を問わず発生しています。

本記事では、2020年に起きたサイバー攻撃の傾向と、国内企業のWebセキュリティが脅かされた実際の事例を紹介し、その対策となるWebセキュリティ対策についても見ていきたいと思います。

2020年のサイバー攻撃の傾向

2020年上半期にはコロナウイルスの世界的な流行があり、ハッカー達はそれに便乗して、各国の政府や医療機関をはじめ、膨大な個人情報や機密情報を持つ企業などを標的にサイバー攻撃を行うケースが急増しました。不特定多数にばらまくスパムメールだけでなく、特定の企業を標的としたランサムウェアによる計画的な攻撃が急増し、より戦略的で高額の身代金を要求する事件が多発する結果となりました。

特定の法人企業を対象としたサイバー攻撃の特徴として「侵入経路の多様化」、「クラウド環境特有の脅威」、「侵入後の内部活動の常套化」の3つが挙げられます。メールによる攻撃はもちろん、テレワーク環境への移行に伴い、VPNによる通信の際、正規のユーザのアカウント情報を入手して本人になりすまして侵入したり、VPN装置の脆弱性を悪用する方法で攻撃がおこなわれたり、Zoomのインストーラーにバックドア型マルウェアとボットが含まれたものなどが確認されています。Zoom自体は正規の物を利用して正常に使用できるだけに、サイバー攻撃であることに気付くのが難しいという特徴を持っています。

以上のように、コロナ禍によるテレワーク環境の弱点をついた、「末端である従業員のモバイル端末を狙った攻撃」と、「クラウドサービスを狙った攻撃」が激化しているのが現在のサイバー攻撃の特徴だと言えるでしょう。

国内企業のWebセキュリティが脅かされた最新の事例

2020年はコロナ禍によってテレワークでの仕事が広く普及しましたが、それと同時に多くの企業が自社のセキュリティ面を見直し、強化していくことを余儀なくされました。現在の企業の機密情報を守るセキュリティは、自社内のみのクローズドな環境で完結するわけではなく、会社から離れた遠隔地からでも仕事をおこなえる、オープンな環境作りが必要となっています。しかし、テレワークで仕事を行うという試みは、日本ではまだまだ始まったばかりであり、末端の従業員のセキュリティに対する意識も含め、日本のセキュリティ対策はまだまだハッカーのサイバー攻撃に狙われやすい、多数の穴が空いている状態だといって良いでしょう。実際に2020年は数多くのサイバー攻撃が日本企業を襲い、多数の被害が出てしまう結果となりました。ここでそれぞれの被害の具体例を紹介していきますので、今後の為の参考にしてみましょう。

・電子決済サービスの不正利用

2020年もっとも被害が大きかったのは、電子決済サービスの不正利用です。2020年9月、銀行口座の情報を不正に入手した犯人がドコモ口座を開設しその銀行口座と連携し、被害者を装うことによって銀行からドコモ口座にお金を不正に出金するという、セキュリティの穴を突いた方法で多額のお金を騙し取った事件です。

最初にこの手口が露見したのはドコモ口座ですが、その後PayPay、Kyash、LINE Payにおいても同様の不正出金が確認されました。この事件による被害総額は2,800万円以上と言われています。

・ゲームメーカーの顧客情報流出

2020年11月には大手ゲームメーカーであるカプコンが「Ragnar Locker」と呼ばれるランサムウェアによってサイバー攻撃を受け、およそ35万件もの顧客情報が流出したとされています。

ハッカー達は盗んだデータを暗号化し使えなくさせ、データの復旧と引き換えに多額の金銭を要求し、さらには内部の機密情報をインターネット上で暴露するという脅迫でもお金を要求するという、「二重搾取型」の攻撃であった点がこの事件の特徴です。

コロナ禍によってオンラインゲームの需要が高まってる中、ゲームメーカーはサイバー攻撃に狙われた際のダメージが大きいと踏んで、カプコンがハッカー達の標的にされたと考えられています。

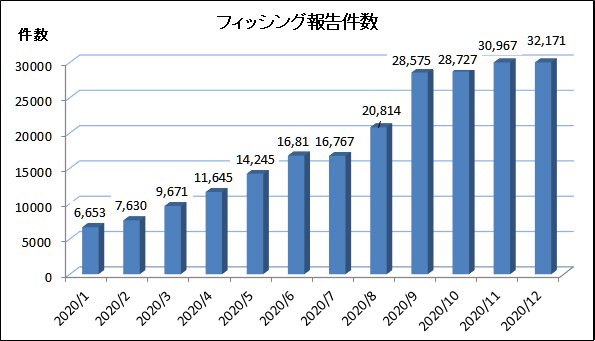

・特別定額給付金を装ったフィッシング詐欺

2020年5月に10万円の特別定額給付金が給付され始める中、自治体を装ったメール、ホームページによるフィッシング詐欺が大量に発生しました。

フィッシング詐欺によってアカウントIDやパスワードといった個人情報から、クレジットカードの番号や口座番号などの情報まで引出そうとしたり、ATMを用いて手数料を騙しとろうとするなど、悪質な手口での詐欺が横行することとなりました。

クラウド型WAFとは

現在、上記したサイバー攻撃に対するWebセキュリティ対策として、「クラウド型WAF」のサービスが注目されています。軽くクラウド型WAFの説明を行うと、まずはじめに「WAF(Web Application Firewall)」とは、Webサイト上のアプリケーションに特化したファイアウォールのことを指します。ユーザーからの入力を受け付けや、動的なページを生成したりするタイプのWebサイトを、不正な攻撃から守ることが WAFの役割となります。

通常のファイアウォールと違い、アプリケーションレベルでデータの中身を解析することができ、アプリケーションにセキュリティ上の問題があったとしても、それを無害化でき、ISMS(組織内の情報の機密性、完全性、可用性の3つすべてをバランスよく管理するための枠組み)の実現や、PCIDSS(クレジットカード情報保護を目的として定められた、情報セキュリティ基準のこと)に準拠しているため企業の情報戦略面としても需要が高く、注目されていました。

そして、クラウド型WAFとは、その名の通りクラウド上に設置するセキュリティ対策ツールとなります。現在ではWAFといえば、このクラウド型WAFが主流となっています。それでは何故現在クラウド型WAFに大きな需要があるのか、クラウド型WAFのメリットと、利用する上での注意点を交えて紹介していきましょう。

・クラウド型WAFのメリット

クラウド型WAFはクラウドサービスであるため、通常のWAFよりも安価で導入することが可能となっています。またサービス契約後日を待たずして利用できるため、トラブルに巻き込まれた際すぐに問題に対処することが可能になっています。

そしてクラウドサービスの特徴として、運用をベンダーに任せることができます。社内でセキュリティの専門家を直接雇用する必要がなく、メンテナンスも一任できるため、運用面でも大きくコストカットすることが可能となっています。

・クラウド型WAFを導入する際に注意すること

コスト面と利便性において大きなメリットを持つクラウド型WAFですが、導入する際に注意することがあります。まず先述したようにベンダー側に運営を一任できることがメリットのひとつと書きましたが、裏を返せば自社が運営に干渉することはほとんどできないため、サービスの質はすべて契約したベンダー次第ということになります。ベンダーに運営を一任する以上、トラブル発生の際すぐに対処できる専門家の人数や対応範囲など、そのサポートの質がどれくらいなのかが選定の際に重要となります。

またクラウド型であるため、自社のシステムに合わせたカスタマイズを行うことが非常に困難となります。そのため少しでも自社のシステムに沿った形のクラウド型WAFサービスを選んで、契約することが求められます。

他にクラウド型WAFはベンダーごとに料金形態が異なります。トラフィック量に合わせて料金が増減するものや、固定料金の場合もあるので、性能やサービスの質などと合わせて考慮しましょう。

さいごに

2020年以降、コロナ禍とクラウドサービスの増加による、セキュリティ環境の変化を突いたサイバー攻撃の特徴と、その対策となるクラウド型WAFのメリット・デメリットと注意点を見ていきました。

クラウド型WAFは安価で導入のしやすいことから、これからのセキュリティ対策として非常に利用されるようになるサービスですが、その特徴をきちんと踏まえた上で、自社に最適なベンダー選びを行うことが求められます。今回紹介した事例と特徴を踏まえて、より最適なセキュリティ環境を構築できたら幸いです。

Cloudbric WAF+は企業向けにカスタマイズされたセキュリティサービスを提供します。クラウドから仮想専用サーバー、オンプレミスまでお客様のシステム環境に合わせて提供できます。

Cloudbric WAF+の詳細はこちら

Cloudbric WAF+