インターネットが日常的に使われている今、見えにくい危険が身の回りにひそんでいます。その代表例が「スニッフィング」と呼ばれる攻撃です。これは、ユーザーが入力した情報や通信の内容を、第三者がこっそり盗み見る行為を指します。特に、セキュリティが不十分なWi-Fiなどを使っていると、情報が盗まれるリスクが高まります。

この記事では、スニッフィングの仕組みや悪用されがちなツール、ほかの似た攻撃手法との違い、そして実際に取れる対策についてわかりやすく解説していきます。

スニッフィングとは

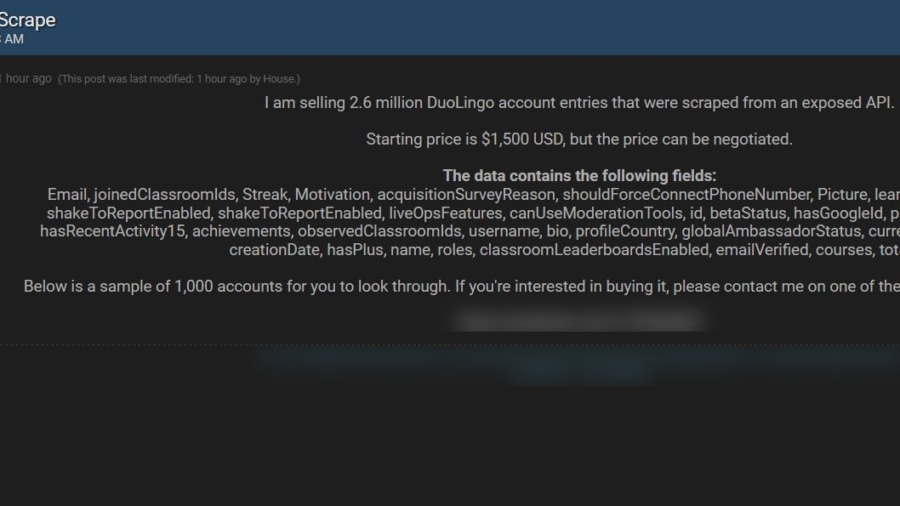

スニッフィングとは、ネットワーク上を流れる通信データ「パケット」を攻撃者が傍受し、不正に情報を取得するサイバー攻撃の一種です。

パケットとは、通信データを小さな単位に分割したもので、通常は一部のパケットだけでは通信内容の全体を把握できないよう設計されています。しかし攻撃者は、複数のパケットを収集し、解析・再構築することで、ユーザーのログイン情報やパスワード、クレジットカード番号、氏名、住所などの個人情報を盗み出すことが可能になります。

特に、通信が暗号化されていない環境では、データが平文(暗号化されていない状態)で流れるため、傍受されやすく、被害のリスクが高まります。

スニッフィングに悪用されるツール

スニッフィング攻撃では、通信内容の傍受に使われる特定のツールや環境がよく悪用されます。ここでは、公共Wi-FiやLANアナライザ、パケットキャプチャといった代表的な例を取り上げ、それぞれがどのようにスニッフィングに利用されるのかについて解説します。

ツール①公共Wi-Fi

「公共Wi-Fi」とは、カフェや空港、駅などで無料提供されている無線インターネット接続サービスです。誰でも接続できる便利さがある一方で、セキュリティ対策が不十分なケースが多く、通信内容が第三者に盗み見られる危険が伴います。

特に、暗号化されていないWi-Fiやパスワードが不要なネットワークでは、情報の漏えいが起きやすくなります。こうした環境で個人情報やクレジットカードの情報を入力すると、悪用される恐れがあります。接続先に鍵マークが表示されていない場合は使用を避け、どうしても接続が必要なときはVPNを使う方法が有効です。

ツール②LANアナライザ

「LANアナライザ」は、LAN(構内ネットワーク)を流れるパケットを監視し、通信の中身を分析して画面に表示するソフトウェアや機器です。通常はネットワークの状態を確認したり、トラブルの原因を調べたりする目的で使われます。ただし、通信内容を読み取る仕組みを悪用すれば、スニッフィングの手段にもなりえます。

特に、有線LANで「リピータハブ」を使っている場合は注意が必要です。この仕組みでは、同じネットワークに接続された複数の端末に対して、同じパケットが一斉に送られます。そのため、本来の送信先ではない端末でも、LANアナライザを使えば他人の通信内容を盗み見られる状況が発生しえます。

ツール③パケットキャプチャ

「パケットキャプチャ」とは、ネットワーク上を流れる通信データを「パケット」という単位で収集し、その中身を記録・解析する技術です。パケットには送信元や宛先、使用されるプロトコルなどの情報が含まれており、ネットワークの挙動把握や障害発生時の原因調査に活用されます。

本来は保守や管理の目的で使われますが、悪意ある第三者がこの技術を悪用すると、通信内容を傍受して個人情報や認証情報などの機密データを不正に取得することが可能になっています。

スニッフィングと似たサイバー攻撃

スニッフィングは通信内容を盗聴する攻撃ですが、これと似た手口を持ちながらも目的や方法が異なるサイバー攻撃がいくつか存在します。ここではその違いを詳しく解説します。

①スプーフィング攻撃

「スプーフィング攻撃」とは、攻撃者が他人や正規サービスになりすまし、偽の通信を行う「偽装型」のサイバー攻撃です。たとえば、偽サイトに誘導して個人情報を入力させたり、なりすましメールでパスワードや口座情報を引き出したりする手口が代表例です。

通信を盗聴するスニッフィングと異なり、信頼を装ってユーザーの行動を操作し、能動的に情報を奪う点が特徴です。

②中間者攻撃(MitM攻撃)

「中間者攻撃(Man-in-the-Middle攻撃)」とは、ユーザーとサービスの通信に攻撃者が割り込み、内容を傍受・改ざんするサイバー攻撃です。ユーザーやサービスになりすまし、ログイン情報や個人情報を盗んだり、通信内容を書き換えたりします。

通信経路を乗っ取るという点で、スニッフィングやスプーフィングよりも高度かつ危険とされており、対策の重要性が高まっています。

③リプレイ攻撃

「リプレイ攻撃」は、ネットワーク上でやり取りされた通信データを盗み取り、あとから同じ内容を再送信して不正な操作を行う攻撃です。たとえば、正規のユーザーが送ったログイン情報や認証データを盗んだうえでそれを再送信し、本人になりすましてシステムに侵入します。

スニッフィングが通信内容を盗み見る行為なのに対して、リプレイ攻撃は盗んだ情報を使って実際に操作を行う点が大きな違いです。認証の仕組みに弱点があると、この攻撃が成立しやすくなります。その結果、セッションの乗っ取りや不正な送金といった深刻な被害が発生する恐れがあります。

スニッフィングへの3つの対策

ここまでスニッフィングについて紹介しましたが、対策としてはどのようなものが考えられるのでしょうか。以下で3つの方法を紹介します。

対策①暗号化されているサイトにアクセスする

スニッフィング対策として有効なのが、暗号化されたWebサイトへのアクセスを徹底することです。Webサイトとの通信が、SSL(Secure Sockets Layer)やTLS(Transport Layer Security)といった暗号化プロトコルによって保護されていれば、第三者が通信内容を傍受したとしても、データを解読するのは極めて困難です。

暗号化に対応しているWebサイトは、URLが「https」で始まり、ブラウザのアドレスバーに鍵マークが表示されるのが一般的な特徴です。逆に「http」で始まるサイトは暗号化されていないため、スニッフィング攻撃の標的となりやすく、可能な限りアクセスを避けるようにしましょう。

対策②暗号化されたWi-Fiのみを利用する

スニッフィングを防ぐには、通信が暗号化されたWi-Fiや無線LANだけを使うことが基本です。現在よく使われている暗号化方式にはWPA(Wi-Fi Protected Access)、WPA2、そして最新のWPA3があります。なかでもWPA3はセキュリティが強化されており、通信の内容が第三者に読み取られるリスクを大きく減らせます。

一方で、暗号化されていないWi-Fiや古い暗号化方式のネットワークでは、送受信した情報が盗み見られる可能性が高まります。どうしても公衆Wi-Fiを使う必要がある場合は、VPNを併用し、通信内容を暗号化することで外部からの盗聴に備えると、安全性が高まります。

対策③セキュリティツールの導入

スニッフィングは個人利用だけでなく、企業でも発生する可能性があります。不正な通信傍受を防ぐには、セキュリティツールを導入することが有効です。

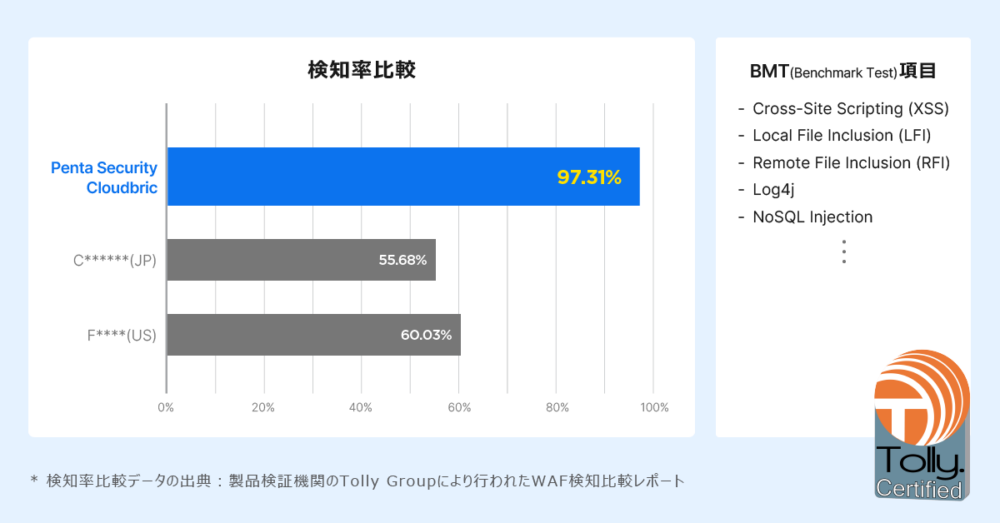

ペンタセキュリティの「Cloudbric WAF+」は、クラウド型のWAF(Web Application Firewall)サービスです。サーバーやソフトの設置が不要で、専門知識がなくても簡単に設定できます。スニッフィングを含む多様な攻撃からWebサイトやアプリケーションを守る仕組みが整っています。

さらに、リアルタイム監視や自動ブロック機能を備えているため、専任のセキュリティ担当者がいない企業でも安心して利用できます。

まとめ

見落とされやすいオンライン上の危険のひとつに「スニッフィング」がありますが、これは日常的にネットを使う人にとっても他人事ではありません。少しの油断や判断ミスが、情報の流出や不正な操作につながるきっかけになります。

そのため、スニッフィングの仕組みを正しく理解し、被害を防ぐ準備をしておくことが大切です。セキュリティ対策がしっかりしたWebサイトやWi-Fiサービスを選び、日頃からスニッフィング予防を意識したネットの使い方を心がけましょう。

▼WAFをはじめとする多彩な機能がひとつに。企業向けWebセキュリティ対策なら「Cloudbirc WAF+」

▼製品・サービスに関するお問い合わせはこちら