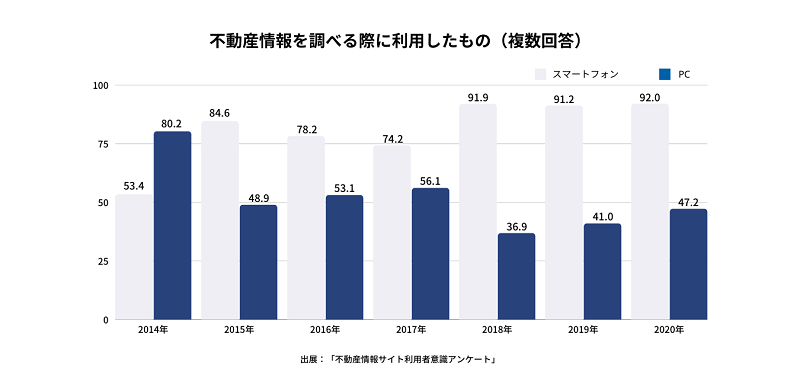

不動産情報サイト事業者連絡協議会(RSA)が発表した「2020不動産情報サイト利用者意識アンケート」調査結果によると、不動産情報を調べる際に利用したものでは、スマートフォンの利用率が92%で2014年以来最高となっています。PC利用率も昨年より増加し約50%と増加傾向にあることから、不動産・賃貸情報サイトを運営する企業において、WAFのようなWebセキュリティ対策がますます重要となっています。しかし、不動産や賃貸物件の防犯対策はしっかりしていても、自社のWebサイトのセキュリティ対策をしていないケースも少なくありません。

Webサイトは、現代ビジネスにおいて必須のツールとして積極的に活用されていますが、現在多くのWebサイトがサイバー攻撃のターゲットとなっています。そんなサイバー攻撃から自社の不動産・賃貸情報サイトを守るためにも、WebサーバやWebサイトを保護してくれるWAFを導入するなど、Webセキュリティ対策は重要です。本記事では、動産・賃貸情報サイトでのWebセキュリティ対策をテーマに解説しています。ぜひ、最後までご覧ください

不動産・賃貸情報サイトの特徴とは?Webセキュリティ対策の重要性について考える

ここでは、不動産・賃貸情報サイトでのWebセキュリティ対策の重要性について解説しています。まずは、不動産・賃貸情報サイトの特徴から、詳しくみていきましょう。

不動産・賃貸情報サイトの特徴

近年、サイバー攻撃のターゲットとなるのは、大企業のWebサイトだけに留まりません。また、セキュリティ対策が不十分なWebサイトはターゲットにされやすく、不動産・賃貸情報サイトが標的となるケースも数多く報告されています。不動産関連の会社の営業は、不動産や賃貸物件を見つけたユーザからお問い合わせを頂くことから始まります。そのきっかけに、Webサイトを活用している企業もあることでしょう。不動産・賃貸情報サイトを利用するメリットには、「物件を探す人の利用率が高い」「物件情報を簡単に紹介できる」などが挙げられますが、実はサイバー攻撃から狙われやすい特徴もみられます。不動産・賃貸情報サイトは、下記のような特徴から金銭目的のサイバー攻撃を受ける可能性があります。

- 入力フォームで個人情報を入力する

- 高額な物件を取り扱っている

- 不特定多数の方がWebサイトに訪問する

- 個人たけでなく法人との取引がある

もし、不動産・賃貸情報サイトがサイバー攻撃を受けセキュリティ対策が不十分であった場合、顧客情報や取引相手の情報が漏洩してしまう危険性があるため注意しましょう。

Webセキュリティ対策の重要性

Webサイトへのサイバー攻撃は以前からありましたが、最近はシステムやアプリケーション脆弱性など、Webセキュリティの弱点を狙った攻撃が増えています。IPA(情報処理推進機構)が2021年1月に発表した「ソフトウェア等の脆弱性情報に関する届出状況」によると、2020年第4四半期 における脆弱性の届け出件数は303件。そのうち、Webサイトの脆弱性を狙われたことによる被害の届け出件数は、全体の約7割超を占めています。

また、最近のWebサイト制作には、Webアプリケーションが使用されているケースがみられますが、データ被害を受けた約5割がWebアプリケーションの脆弱性を狙った攻撃に由来。そのため、不動産・賃貸情報サイトを狙った攻撃は、今後さらに増えることが予想されます。

Webサイトによる集客を継続するのであれば、システム上の脆弱性を常にチェックしておくだけでなく、いつ起こるか分からないWeb攻撃にた対し常にWebサイトを保護するWAFを導入するなど、セキュリティ対策も強固にしておくことが重要といえるでしょう。

不動産・賃貸情報サイトでWebセキュリティ対策が必要な理由とは

不動産・賃貸情報サイトでWebセキュリティ対策が必要な理由には、下記の3つが挙げられます。

- 個人情報の漏洩リスクの防止

- フィッシング詐欺対策

- ITリテラシーを向上させるため

理由①|個人情報の漏洩リスクの防止

Webセキュリティ対策が不十分だと、不動産・賃貸情報サイトから個人情報が漏洩してしまう危険性があります。個人情報は、個人情報保護法において下記のように定義されています。個人情報とは、生存する個人に関する情報であって、当該情報に含まれる以下の情報のこととなります。

- 氏名

- 生年月日

- 特定の個人を識別できる内容

- 個人識別符号が含まれる媒体

顧客や取引先の個人情報が漏洩した場合、相手から損害賠償を求められる可能性があります。そのようなリスクを防止するためも、Webセキュリティ対策が必要です。

理由②|フィッシング詐欺対策

不動産・賃貸情報サイトでメールでの「お問い合わせ」をしている場合は、フィッシング詐欺のリスクも発生します。フィッシング詐欺とは、送信者を詐称した電子メールを送りつけたり、偽の電子メールから偽のホームページに接続させたりするなどの方法のこと。つまり、クレジットカード番号やアカウント情報(ユーザID、パスワードなど)といった、重要な個人情報を盗み出す詐欺行為を指します。

自身が被害にあうだけでなく、顧客にWebサイトを詐称したフィッシングメールが送信されて被害にあう可能性もあります。本物の不動産・賃貸情報サイトとほとんど区別がつかない偽造サイトを作るなど、フィッシング詐欺は手口が巧妙になっています。そのため、フィッシング詐欺対策のためにも、Webセキュリティ対策はしっかりしておきましょう。

理由③|ITリテラシーを向上させるため

ITリテラシーとは、通信・ネットワーク・セキュリティなど、ITに紐付く要素を理解する能力や操作する能力という意味。IT業界では、インターネットの正しい使い方やインターネットを利用するうえでのモラルといった意味でも用いられています。

不動産業界でも、不動産・賃貸情報サイトのインターネットを利用したサービスを提供しているのであれば、モラルとしてITリテラシーの向上に努める必要があります。

不動産テックの導入が加速化!Webセキュリティの増強が不可欠

Webセキュリティ対策強化は、不動産テックの導入が加速化している業界内全体として必要なものとなっています。そもそも不動産テックとは、近年のITの発達や規制緩和の動きとともに、IT技術を不動産分野に応用した新しい技術・サービスが導入が増えたことで作られた造語のことで、「不動産」と「Technology(技術)」が掛け合わさってできた言葉です。不動産テックの先進国であるアメリカをはじめ、イギリスやインド、中国などのアジア諸国でも不動産テックを活用した事業やサービスが活発に行われています。しかし、日本の不動産テック化はそれらの国々より大幅に遅れています。

そんな日本では、遅れを取り戻す動きや新型コロナウイルス感染症の発生による影響から、不動産業界でも業務のオンライン化などのデジタル化が進み、現代では日本国内の不動産テック化が急加速しています。しかし、不動産テックの導入が進むほど、不動産・賃貸情報サイトがサイバー攻撃を受ける可能性も高まります。

他の業種に比べて不動産業界は特にIT化が遅れていたため、不動産・賃貸情報サイトのセキュリティ対策に疎かった企業も多いでしょう。しかし、不動産テックの導入は今後ますます加速することが予想されます。もしそうなれば、ITリテラシーが業界により一層求められるでしょう。また、高いレベルでの個人情報保護やWebセキュリティ対策が求められます。将来的にみても、不動産・賃貸情報サイトにおいてWebセキュリティ対策の重要性はますます高まることから、セキュリティ対策の強化は今からでも意識しておくことが大切です。

さいごに

今回は、不動産・賃貸情報サイトのWebセキュリティ対策が必要な理由について解説してきました。不動産・賃貸情報サイトは、もともとサイバー攻撃に狙われやすい特徴が揃っていますが、不動産テックの加速が予想される日本の不動産業界において、Webセキュリティ対策は必須です。Webセキュリティに関して、早めの対策を心掛けましょう。

Webセキュリティ・プラットフォーム・サービス

部門-2年連続No.1-4-900x506.png)

部門-2年連続No.1-4.png)